…ist potenziell am meisten durch die Tatsache gefährdet, dass ein Angreifer weiß, dass es sich um eine verschlüsselte Nachricht handelt. Nur dann kann er sich überhaupt bemühen, die Datei zu entschlüsseln oder auch einfach ihre Übermittlung behindern.

Die Idee, verschlüsselte Botschaften in populären Formaten unterzubringen ist daher älter als der Computer selbst, und wird auch in der Literatur und in Kinofilmen (kein Amazon Affiliate-Link) gerne aufgegriffen.

Im Computer-Bereich gab es solche Ansätze auch schon öfter:

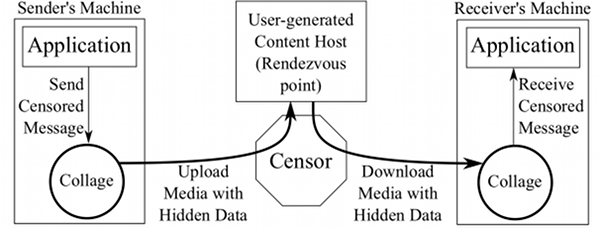

Die brisante Nachricht wird verschlüsselt z.B. in einer Bilddatei untergebracht, und das Urlaubsfoto zusammen mit ein paar netten Grüßen dem Adressaten übermittelt, der dann mit Hilfe des entsprechenden Tools die versteckte Nachricht (oder auch Datei) extrahiert. Durch die Popularität sozialer Netzwerke für nutzergenerierte Inhalte (z.B. flickr), und zunehmender Bemühungen einiger Staaten, im Internet Zensur zu betreiben bekommen solche Techniken nun eine zunehmende Bedeutung. Sam Burnett, Nick Feamster und Santosh Vempala von der Georgia Tech School of Computer Science schlagen daher vor, mit Hilfe des Tools Collage und besagter sozialer Netzwerke im großen Stil Systeme wie die „chinesische Mauer“ zu umgehen. Besonders könnte man die Zensoren natürlich noch ärgern, indem Unmengen bedeutungsloser Geheimbotschaften in harmlosen Bildern untergebracht werden. Eine Technik, das Vorhandensein einer verschlüsselten Botschaft in einer Datei zu erkennen wird bestimmt nicht allzu lang auf sich warten lassen.

Eine Demo von Collage ist bisher nur unter (Ubuntu) Linux lauffähig, weitere Betriebssysteme sollen in den nächsten Tagen unterstützt werden.

Eine Demo von Collage ist bisher nur unter (Ubuntu) Linux lauffähig, weitere Betriebssysteme sollen in den nächsten Tagen unterstützt werden.

was ist mit haystack?

http://www.haystacknetwork.com/

@dapperdan: Haystack ist ein kommerzielles Produkt, klaut Spenden und Fördergelder von sinnvollen Projekten (z.B. Tor, wird seit 10 Jahren von der Crypto/Security-Community entwickelt, nicht von einem einzelnen Typen), behauptet komische Sachen, läßt sich von Experten nicht prüfen (auch nach Anfragen nicht).

Fazit: Kacke.

Es gibt doch schon ewig steghide.

http://steghide.sourceforge.net/

Das Ganze heißt Steganographie. Technik, die Infos in den Bildern zu finden, wird es bei gut gemachten Tools nicht geben. Die Unterbringung hängt wie die Verschlüsselung vom Schlüssel ab.

http://en.wikipedia.org/wiki/Steganography

Fehlt noch das Schlagwort „Steganographie“.

Mit „Die beste Verschlüsselung für eine Nachricht…“ etc. stimme ich übrigens nicht überein. Dieses Verfahren erhöht nicht die Qualität der Verschlüsselung, sondern verhindert allenfalls die Möglichkeit, die beteiligten Komponenten zu beschränken (https blocken, Truecrypt verbieten, staatliche Hintertüren in Algoritmen). Ansonsten gilt der Grundsatz zu „Security by obscurity“ – Geheimhaltung darf nicht der Schlüssel zur Datensicherheit sein.

Ansonsten ähnelt die Idee sehr dem Dienst Picidae. Hier mal für NP: http://www.picidae.info/index.php?p=browse.php&f=c704ae8bc985b65bbed935cb28fd41fc&c=1&u=JK0wLZU2dopE74bA9PvmI8Qpd%2BjtZXbyJrWUwhsdRPk%3D

@nk: Bitte genau hinlesen ;-)

@dapperdan, earl, hans: Ich habe wegen ihrer Kommerzialisierung, und weil ich keine genaue Einschützung der tatsächlichen (vs. angeblichen) Sicherheit der Verfahren habe, absichtlich keine anderen verlinkt.

Aus alten Steganos-Zeiten weiß ich noch, dass vor allem die Größe der verstecken Datei proportional zur Entdeckungswahrscheinlichkeit ist. Extrembeispiel 100MB .pdf in einer 640×480-Datei. Da bräuchte man dann auch keinen Detektor mehr um zu merken dass etwas nicht stimmt. Ansonsten lässt sich das jpg auch de- und re-komprimieren, und aus überdurchschnittlichen Differenzen in der Dateigröße kann auf versteckte Daten geschlossen werden.

Doch, die kann es geben. Das Gebiet nennt sich Steganalysis (http://en.wikipedia.org/wiki/Steganalysis).

Die Chancen stehen vor allem dann gut, wenn die Existenz der Infos nicht zweifelsfrei bewiesen werden muss, sondern es genügt, Aussagen mit einer gewissen Wahrscheinlichkeit zu treffen.

Es gibt genügend Anwendungen, wo es die Anwender nicht besonders stört, wenn ein paar Unschuldige zu Unrecht verdächtigt werden.

Danke, Name(pflicht), unterstützt meine These

Natürlich muss diese dann im 2. Schritt noch entschlüsselt werden, daher der Hinweis zur weiteren Verschleierung möglichst viel unsinnigen Gebrauch von der Technik zu machen ;-)

@Linus Neumann: Das habe ich schon getan. Für eine gute Verschlüsselung darf diese Aussage aber nicht gelten. Wie gesagt – was das sperrige Satzkonstrukt eigentlich aussagen sollte ist, dass dadurch der Übertragungsprozess beeinträchtigt werden kann. Das ist doch schließlich auch nur der Fakt, der beim Thema Zensur relevant ist. Sobald ein hinreichendes Analyseverfahren etabliert ist, das steganografiehaltige Dokumente erkennt, stellt sich ja wieder die selbe Situation dar: Die Übertragung kann (unabhängig vom Inhalt) pauschal unterbunden werden. Das bedeutet aber nicht, dass die Inhalte entschlüsselt werden können. Oder mathematisch ausgedrückt: Für einen guten Algorithmus dürfte die Wahrscheinlichkeit, dass bekannt ist, ob ein Dokument verschlüsselt ist, unbedeutend gering gegenüber der Wahrscheinlichkeit sein, den richtigen Schlüssel zu finden.

also ich denke die wesentlich Idee ist, dass man soziale Netzwerke (wie flickr) benutzt um die Daten zu transportieren. Da flickr sehr viel Traffic verursacht, fällt es also auch nicht sonderlich auf, wenn da ein paar mehr bilder bei sind.

Außerdem gibt es auf flickr vermutlich so viele Bilder, die täglich hochgeladen werden, dass man die garnicht alle prüfen kann.

Somit kann sogar die Steno-Methode bekannt sein und die Gefahr erkannt zu werden ist halbwegs gering.

Man sollte sich aber nicht zu sicher fühlen.

@nk – Da hast du absolut Recht! Wir bewegen uns dann in Richtung Name(pflicht)

oder in Richtung

Der Kampf gegen Zensurtechniken wird wahrscheinlich nie ganz gewonnen (aber hoffentlich auch nie ganz verloren) werden können. Das scheint ir auch der Grund zu sein, weshalb Zensur- und Überwachungstechniken immer intrusiver werden.

Dass der Artikel Camera/Shy von Hacktivismo nicht erwähnt..

Ich glaube nicht, dass diese Art der Verschleierung einen nennenswerten Sicherheitsgewinn für den Inhalt der Nachricht darstellt. Das bisschen mehr Aufmerksamkeit, dass man mit verschlüsseltem Traffic auf sich zieht, halte ich für kaum entscheidend. Und die Lösung dafür ist eine andere: Nämlich routinemäßig einfach immer alles zu verschlüsseln, ob es nun schützenswert ist, oder nicht. Wenn Verschlüsselung der Normalfall in der Gesellschaft ist, dann kann sie nicht mehr für zusätzliche Aufmerksamkeit sorgen.

Nutzen sehe ich höchstens darin, Filter zu umgehen. Aber ist dies denn aktuell ein Problem? Wird irgendwo versucht, verschlüsselten Traffic (also zufällig aussehenden Traffic) zu blockieren? Ist das nicht ziemlich aussichtslos und würde eine Menge Dinge kaputt machen? (https kann man ja vielleicht noch blocken, aber spätestens bei Freenet wird es schwierig.)

Außerdem, wer Truecrypt verbietet, der wird auch solche Techniken verbieten. Wahrscheinlich mit dem gleichen Gesetz.

Ok, dass es sich bei dem Artikel um eine Beschreibung von Steganographie handelt, haben einige kluge Köpfe vor mir schon geschrieben.

Was bislang aber noch nicht erwähnt wurde, ist, dass die Steganographie hier mit dem orthogonal dazu wirkenden Spreu-und-Weizen-Algorithmus kombiniert wird.

http://de.wikipedia.org/wiki/Spreu-und-Weizen-Algorithmus

Insgesamt eine mal sinnvolle Anwendung für Steganographie. Sonst ist’s immer Spionage, Terrorgruppenbesprechung oder ähnliche schlimme Dinge ^^

P.S. Ach ja, die Gegenmaßnahme heißt im Deutschen nicht Steganalysis, sondern Steganalyse.

Dafür gibt es schon ein qt4 tool, hidemydata

http://developer.berlios.de/project/showfiles.php?group_id=11519

leider im moment unmaintained.

Lustig. Vor genau 15(!) Jahren gab es in einem ‚Brett‘ die Debatte über Mailscanner. Tausende haben danach im Anhang an JEDE Mail so aufregende Worte wie REVOLTE oder KOHL angehängt. Die Industrie hat reagiert, für die besorgten Regierungen Monstercomputer gekauft, der Erfolg war null und die Kisten werden heute zum Versenden von Werbung genutzt. Bezahlen tun WIR das – oder warum sollte eine FLAT im Jahr 2010 noch mehr als vier Euro im Jahr kosten ?!?

Wenn jetzt ALLE jede noch so belanglose „Bin-gerade-einkaufen“ Mail in einen dicken Cryptocontainer packen reagiert die Industrie genau so. Die lassen auf dem Mond einen fetten Quantenrechner bauen, durchsuchen unseren Müll und reichen die Rechnung locker an uns weiter.

Nebenbei habe ich letzte Woche eine vollständige Passage aus KEIN MAMPF in einer harmlosen Buchstabensuppe gefunden. Glückwunsch.

Alles klar, Crosspoint! Dann lassen wir das wohl lieber. Wenn du mir dann billigere Flats versprichst. (Thema wohl verfehlt, mein Lieber!)

Im Falle der Steganographie, also des versteckens von (verschlüsselten) Nachrichten in einer anderen Datei (z. B. einer JPG-Datei) möchte ich das bezweifeln. Steganograpie ist ja nun auch nicht mehr ganz neu und… man kann z. B. einem Bildpunkt nicht ansehen, ob er künstlich manipuliert wurde oder ob es sich nur um einen Farbfehler bei der (normalen) Bildbearbeitung handelt.

Terroristen nutzen soetwas schon lange:

http://www.welt.de/politik/article2591337/Terroristen-nutzen-Kinderporno-Netzwerke.html

Kurze Anleitung für steghide und stegdetect:

https://www.awxcnx.de/handbuch_41.htm

@17 (Thomas): Da wäre ich mir nicht so sicher. Es gibt da Ansätze, die die genaue Rauschstruktur in Fotos analysieren, um Fälschungen (Photoshop) zu erkennen; die könnten auch bemerken, daß das Bildrauschen in anderer Weise atypisch ist. Um’s mit Lutz D. zu sagen „wer die bessere Rauschtheorie hat, gewinnt“.

(Und ein ñ im Captcha…)

Sollte man mit Youtube Videos machen, dann fällt da die „Fehler“-Ratio nicht so auf.

@hans: TOR und Haystack sind mitnichten vergleichbar.

Full ack an NK: Das ist keine Verschlüsselung (\Kryptographie\), sondern Verschleierung/Tarnung (\Steganographie\).

Und an den Autor von Kommentar Nummer 18: Ja, super, Caesar und Kleopatra nutzen es noch viel früher. Das ist ein sehr alter Hut.

Außerdem scheint WordPress Probleme zu haben, denn aus meinen Anführunszeichen wurden Backslashes, warum auch immer.

Eine Technik, das Vorhandensein einer

verschlüsselten Botschaft in einer Datei zu

erkennen wird bestimmt nicht allzu lang auf

sich warten lassen.

Schon da. Andreas Westfeld in Dresden sitzt schon lange dran. Sein sehr lesenswerte Bericht: http://www.fh-jena.de/contrib/fb/et/personal/ansorg/ppt/stego/Westfeld_deutsch.pdf

Ein ebenfalls gutes Tool ist stegano32. Es verschlüsselt die Botschaft mit AES 256.

Kleiner Wermutstropfen: Forensische Tools finden die Verstecke.

„Besonders könnte man die Zensoren natürlich noch ärgern, indem Unmengen bedeutungsloser Geheimbotschaften in harmlosen Bildern untergebracht werden.“

Gut erkannt. Das gilt übrigens auch für die handelsübliche Verschlüsselung von Emails. Solange wir nur die Mails verschlüsseln, in denen etwas geheimes/wichtiges/privates/intimes etc. drinsteht,ist das Gesamtaufkommen an Codes, die man knacken muss, um die volle Kontrolle zu haben relativ klein und überschaubar. Wenn aber selbst das banalste „OK, dann viel Spaß.“ verschlüsselt wird, dann hat Big Brother viel zu tun…