Die sogenannte „Equation Group“ wird mit hoher Wahrscheinlichkeit von einem US-amerikanischen Geheimdienst gesteuert, wenn man einer Veröffentlichung und Analyse von Kasperky aus dem Jahr 2015 folgt. Bereits seit Ende der 1990er Jahre wurde die Gruppe sukzessive aufgebaut, um digitale Angriffswerkzeuge zu bauen und zur Anwendung zu bringen. Bei einigen der analysierten Angriffe sparte die Gruppe nicht mit Zero-Day-Exploits, auch schreibt man der Gruppe zumindest die Mitarbeit an den Stuxnet- und Flame-Angriffen zu.

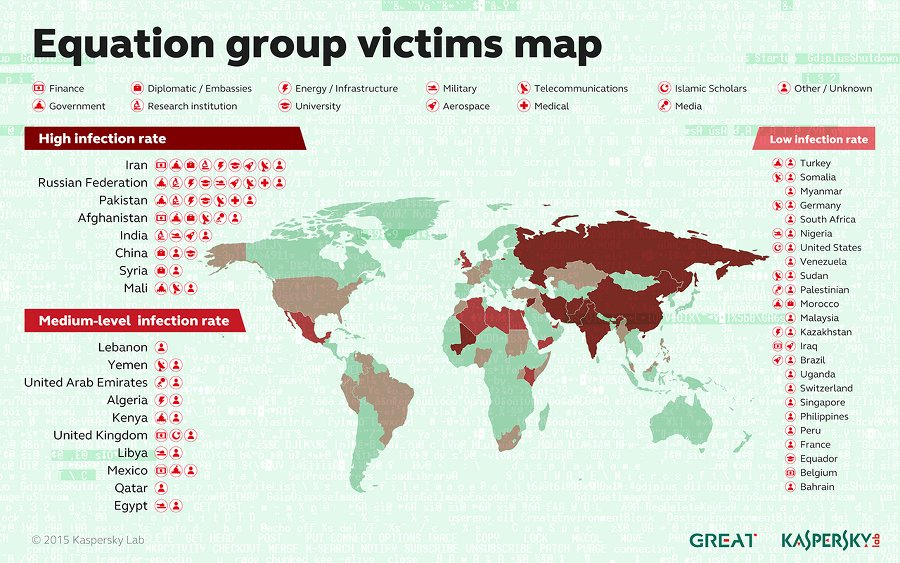

Zu den Angriffszielen der „Equation Group“ schrieb Kaspersky:

Seit dem Jahr 2001 hat die Equation-Gruppe tausende, vermutlich zehntausende, Opfer in über 30 Ländern weltweit aus folgenden Bereichen infiziert: Regierungs- und diplomatische Institutionen, Telekommunikation, Luft- und Raumfahrt, Energie, Nuklearforschung, Öl- und Gasindustrie, Militär, Nanotechnologie, islamische Aktivisten und Gelehrte, Massenmedien, Transport, Finanzinstitute sowie Unternehmen, die Verschlüsselungstechnologien entwickeln.

Das kann man wohl das „Who is who“ der Welt nennen, man hat jedenfalls Mühe, einen Bereich zu finden, den die „Equation Group“ nicht angegriffen haben soll. Die eigene operative Sicherheit der Gruppe war von Kaspersky einst noch gelobt worden.

Nun behauptet eine Gruppe namens „theshadowsbrokers“, Zugriff auf die Angriffswerkzeuge der „Equation Group“ zu haben. Man habe die „Equation Group“ infiltriert und plane Daten zu veröffentlichen. Staatliche Stellen werden in der Erklärung in leicht gebrochenem Englisch gewarnt:

Attention government sponsors of cyber warfare and those who profit from it

[…]

We find cyber weapons made by creators of stuxnet, duqu, flame. Kaspersky calls Equation Group.(Achtung, Regierungsgeldgeber des Cyberkrieges und alle anderen, die davon profitieren

[…]

Wir besorgen Cyberwaffen von den Machern von stuxnet, duqu, flame. Kaspersky nennt sie Equation Group.)

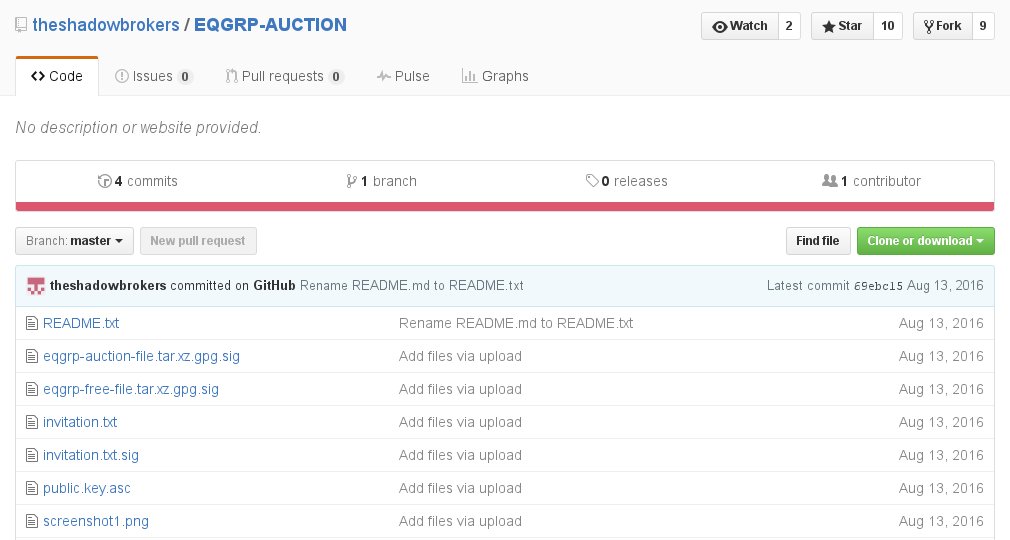

Foto: Screenshot von github, das Repository ist mittlerweile „disabled“.

Die Gruppe zeigt eine paar Code-Fragmente und Screenshots, die von Sicherheitsforschern zumindest für plausibel gehalten werden. (Update: Erste Tests der Exploits zeigen: Sie sind recht einfach zu nutzen und funktionieren.)

Daneben starteten „theshadowsbrokers“ eine Art Auktion via Bitcoin. Bisher finden sich allerdings nur fünf Transaktionen im Bitcoin-Wallet der Gruppe, ein moderater Anstieg um drei in den letzten Stunden. Derzeit (15.30 Uhr) sind 0,12003067 BTC (ca. 67 US-Dollar) verzeichnet.

Zwar ist das github-Repository nicht mehr verfügbar, aber immerhin die dort angegebenen URLs:

- magnet:?xt=urn:btih:40a5f1514514fb67943f137f7fde0a7b5e991f76&tr=http://diftracker.i2p/announce.php

- https://mega.nz/#!zEAU1AQL!oWJ63n-D6lCuCQ4AY0Cv_405hX8kn7MEsa1iLH5UjKU,

- https://yadi.sk/d/QY6smCgTtoNz6,

- https://ln.sync.com/dl/5bd1916d0#eet5ufvg-tjijei4j-vtadjk6b-imyg2qkd,

- https://app.box.com/s/amgkpu1d9ttijyeyw2m4lso3egb4sola und

- https://www.dropbox.com/s/g8kvfl4xtj2vr24/EQGRP-Auction-Files.zip.

Wer also mitbieten möchte, kann sich auch ohne github noch informieren.

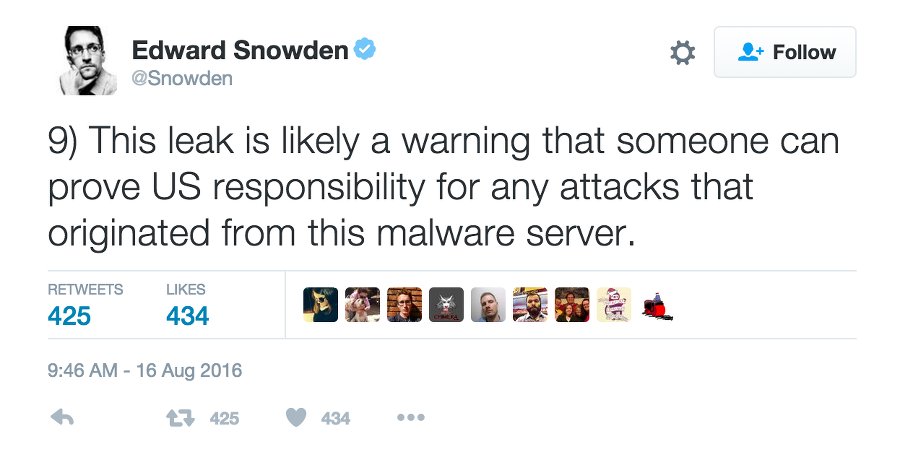

Snowden kommentiert

Edward Snowden hat den Leak bereits kommentiert:

This leak is likely a warning that someone can prove US responsibility for any attacks that originated from this malware server.

(Diese Enthüllung ist wahrscheinlich eine Warnung, dass jemand die Verantwortlichkeit der USA für alle Angriffe, die von diesem Schadsoftware-Server ausgingen, beweisen kann.)

Für einige der von Kaspersky beschriebenen Angriffe hatten wir letztes Jahr Festplatten-Hersteller und das Bundesamt für Sicherheit in der Informationstechnik (BSI) um Stellungnahme gebeten. Mit Ausnahme des BSI waren sie nicht sehr gesprächig.

BND und Verfassungsschutz bieten bestimmt mit.

Nachhilfe in Neuland und so günstig wie noch nie.

Endlich wie die NSA agieren können.

sie können ihre these ganz leicht überprüfen, indem sie die bitcoin-adresse beobachten.

.~.

Vermutlich ist Snowden sauer, weil er vielleicht ungebetenen Besuch hatte und so hastig verschwinden mußte, daß sein Twitter Totmannschalter versehentlich ausgelöst hat.

Wird eine Art Warnung sein: Lasst mich in Ruhe, ich kann auch anders und dann wird es richtig teuer.

vermutlich, vielleicht.

wie lässt sich das prüfen?

.~.

So ist das Attribution Game, gar nicht.

Es passt einfach ins Schema.

Jemand versucht ihn an der Nase herumzuführen:

Did you work with me? Have we talked since 2013? Please recontact me securely, or talk to @bartongellman. It’s time. https://t.co/AKmgF5AIDJ

— Edward Snowden (@Snowden) August 3, 2016

Am 5.8. dann der Code Tweet.

Und eine russische Staats-Nachrichtenagentur berichtet das dann so durch die Blume…

sputniknews.com/news/20160806/1044011551/snowden-twitter-leaks-dead-kidnapped.html

Bessere Erklärung?

Falls die Mutmaßungen über die Herkunft der Hacking-Tolls stimmen sind in diesem Zusammenhang vor allem die möglichen Konsequenzen für die NSA (und andere Regierungen) interessant, denn mit Hilfe der Tools könnten rückwirkend Angriffe identifiziert und der NSA zugerechnet werden und eventuell werden weitere bislang unentdeckte kompromittierte Systeme offengelegt (das war ja eine der wesentlichen Taktiken der Equation Group). Gegenwärtig ist es ja auch nicht auszuschließen, dass die ShadowBroker nach wie vor Zugang zu Systemen der EquationGroup haben.

Auch außenpolitisch wird interessant wie verschiedene Staaten in den kommenden Tagen reagieren/agieren werden… wer wird wen wie einbestellen und welche Nation könnte hinter ShadowBroker stehen und das Ganze ggf. als Machtdemonstration nutzen.

Ein paar weitere Einschätzungen habe ich hier zusammen getragen:

http://cyber-peace.org/2016/08/17/shadowbroker-nsa-hacking-tools-veroeffentlicht/

Wikileaks behauptet die Angriffwerkzeuge ebenfalls zu haben und will sie veröffentlichen.

https://twitter.com/wikileaks/status/765342384821534722

Laut heise.de reagiert mit CISCO ein erster Hersteller auf die veröffentlichten Angriffswerkzeuge. Das Unternehmen veröffentlicht Sicherheitsaktualisierung für die Software ihrer Geräte, bei der unter anderem eine als „hoch“ eingestufte Sicherheitslücke behoben wird. Damit können die veröffentlichten Angriffs-Werkzeuge wohl als authentisch angesehen werden. (http://heise.de/-3298838)

Die Abbildung von Kasperski ist schon 1 1/2 Jahre alt. Die Verbreitung dieser Trojaner und der aus ihnen abgeleiteten Kreationen dürfte weiter fortgeschritten sein. Die Software passt zur Aussage von Obamas Sicherheitsberater, dass die USA zwischen zwei Minuten und 4 Stunden bräuchten, um jeden PC der Welt zu hacken. Es ist nicht anzunehmen, dass das ein Hochstapler ist.

Das Problem aller Staatshacker besteht darin, dass wenn ihre Software entdeckt wird, dieser recht teure Trödel mit bis dahin unbekannten Schwachstellen in der Nutzersoftware so gut wie jedem Ganoven zur Verfügung steht. Zwei Firewallhersteller der oberen Preisklasse haben nach den Publikationen der vergangenen Tage ihre Lücken gepatcht. Weitere dürften folgen.

Die Hacker hier haben sportlichen Ehrgeiz. Bei mir kam gestern einer von einem VPN-Provider aus den USA vorbei. Das ist gar nicht so einfach. Er kam noch nicht durch. Erstaunliche Ports, auf denen er sich probierte. 43 und 123 unter IPV6. Da habe ich leider noch keine Ahnung von. Vielleicht kann jemand helfen? Er hätte auch nichts Interessantes gefunden. Interessant ist, dass das Netz der Ford Motor Company gern für solche Zwecke mißbraucht wird. Man kriegt natürlich nicht raus, wer dahinter steckt. Aber interessant ist es schon die Buben bei ihren Bemühungen zu beobachten.

Wenn man der NSA die Hacker-Tools klauen kann, dann dürfte es nicht unmöglich sein, an deren „Vorratsdatenspeicherung“ heranzukommen.