Der Spiegel berichtet, dass die Cyberattacke auf das Netzwerk des Deutschen Bundestages noch nicht abgewehrt ist. Auch nach vier Wochen ist es nicht gelungen, die schädliche Software zu bekämpfen.

Die Trojaner sind noch immer aktiv.

Eine SZ-Meldung bestätigt sogar, mit Bezugnahme auf ein als geheim eingestuftes Dokument, dass das Netzwerk des Bundestages nicht mehr zu retten ist. Tatsächlich scheint es so, dass die schädliche Software über mehrere Monate lang im Bundestagssystem umherspukte und so immer tiefer eindringen konnte und auch noch heute aktiv ist.

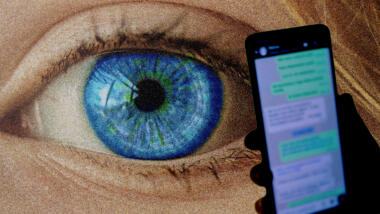

Das bedeutet, dass auch heute noch unbemerkt Daten aus dem Bundestag abfließen können. Passwörter, vertrauliche Dokumente, Gesetzentwürfe, all diese Unterlagen sind nicht mehr sicher. Feststeht, dass bereits Daten kopiert wurden. Mindestens fünf Rechner von Abgeordneten sind betroffen, darunter zwei Geräte der Linken und drei der CDU.

Der drohende Totalschaden führt möglicherweise zu einem kompletten Austausch von Software und Hardware, was Millionenbeträge verschlingen würde. Tatsächlich könnte sich eine eventuelle Neuanschaffung als Segen erweisen. So ergäbe sich die Möglichkeit darüber nachzudenken, doch noch großflächig auf Linux umzustellen. Es ließen sich so auch einige Euros sparen, die sonst für Lizenzgebühren an Microsoft gingen. Auch der Problematik der US-basierten Software (siehe NSA-Affäre) wäre man so aus dem Weg gegangen.

Erste Spuren, wer den Angriff initiiert haben könnte, weisen gen Osten. Eventuell könnte der russische Auslandsnachrichtendienst SWR dahinter stecken. Heute werden sich die Informations- und Kommunikationstechniken-Kommission (IuK-Kommission) und der Ältestenrat des Bundestages erneut mit dem Thema befassen.

Einfach nur herrlich.

Aber uns verkaufen, die (zukünftigen) VDS Daten seien bei den Telekomikern und Freunden ja „besonders gesichert“ gegen Richtervorbehalt freien Zugriff :D :D :D

Die „Digital-Regierung“ wußte um die IT-Kompetenz von BSI & Co., daher sollen die Vorratsdaten auch in den Clouds der Provider gespeichert werden.

Leider fürchte ich, die Kompetenz dafür (vor allem dank unklarer Finanzierung) ist bei den Telkos jetzt auch nicht so erheblich höher… sind ja auch nicht deren Daten, die da gespeichert werden sollen. Ist wie mit Steuergeldern, damit wird auch um sich geworfen, als gäbe es kein Morgen – nur weil es ja auch nicht das „eigene“ Geld ist!

„Erste Spuren, wer den Angriff initiiert haben könnte, weisen gen Osten.“

Natürlich. Der Russe wars! Immer!

Alternativ: Nordkorea!

Halt die Bösen (TM).

Man kann doch schlecht zugeben das man die NSA dahinter vermutet. Und so werden jetzt alle US-Trolle natürlich immer auf Russland verweisen!

und was ist östlich von Nord-Korea?

Östlich von Nord-Korea liegen die transpazifischen Vereinigten Spionagestaaten.

Wenn die NSA wiederum von „östlichem Geheimdienst“ spricht könnte auch der BND gemeint sein.

WTF? Die lassen das ganze immer noch laufen? Wie wäre es wenigstens mit Verbindungen trennen? Haben die da überhaupt eine IT oder rennt da nun ein alter, hilfloser Hausmeister rum?

Das kann man sich echt fragen!

Schon mal einen Beamten ausflippen sehen, wenn er während seiner Dienstzeit nicht nach eBay kommt?

Und wie ich gerade bei der „Tagesschau“ erfahren habe, will nun, nach 4 Wochen, auch die Bundesanwaltschaft prüfen (nicht ermitteln!), ob es einen „Anfangsverdacht auf Spionage“ gebe. Das ist doch alles nur noch lächerlich!

Dazu empfehle ich:

Schlachtfeld Internet

unter

https://vimeo.com/121006720

Dort wird auch anschaulich gezeigt, wie man mit den Umweg über andere Länder einen Angriff führt um sich selbst schadlos zu halten …

Wenn das offensichtliche so offensichtlich ist, dann ist es nicht wahr …

Mit Sicherheit bietet sich in dem Zug ein Umstieg auf ein alternatives Betriebssystem an, oder eine Wahl auf eine etwas andere IT-Struktur (z.B. Virtualisierung etc.). Aber um ehrlich zu sein glaube ich kaum das Linux das Problem besser lösen würde. Die Angriffe sind mittlerweile so Maßgeschneidert, dass es kaum einen Unterschied macht ob man jetzt ein Exploit aus tausenden, oder nur hundert Lücken auswählt.

Abgesehen von dem ganzen Schulungsaufwand; die IT-Admins der Ämter müssen ja auch erst einmal Linux können ;-)

Das Umstellen beginnt im Kopf. China macht es uns da vor. Da wird Win8 ganz einfach mal als nicht vertrauenswürdig eingestuft und ein nationales Programm gestartet.

Bild zeigt das brisante Geheim-Protokoll

Aus dem Protokoll … logische Schlussfolgerung der Abg. P (Linke):

damit die Angreifer an weniger Daten der Abgeordneten kommen verlängert sie die Vorratsdatenspeicherung der Abgeordneten von 7 Tage auf 3 Monate und bekommt dabei die volle Unterstützung der Abg. L (Grüne) :D

Ich hoffe doch dieser böse Geheimdienst des Ostens gibt uns auch von den vertraulichen Dokumenten ab.

Schlagabtausch der Großmächte im „Cyber-War“

unter

http://fm4.orf.at/stories/1759733/

Viel, viel viel schlimmer als dieses „abfliessen“ von Daten ist ja, dass die Daten die vorhanden sind jetzt überhaupt nicht mehr integer sind. Liegen da Gesetzesvorlagen über die abgestimmt werden u nd sind die denn wirklich noch so wie sie abgestimmt wurden? Wer findet jetzt alles kompromitierenden Kram auf seinem Computer (damit möchte ich nicht sagen das Edathy was untergeschoben wurde!)? Hat Abgeordneter X wirklich die Mail an Y geschrieben? Und waren es wirklich alles EMails aus dem Ortskreis in denen der Ortsvorstand berichtete, dass die Wähler alle sauer sind weil Merkel zu restrektiv gegen Putin/Poroschenko/Obama vorgeht?

Das ist das WIRKLICHE Problem und das lässt sich auch nicht mit neuer Hardware beheben. Kein Stückchen Information in diesem Netzwerk ist mehr verlässlich, keine Arbeit/Entscheidung die auf Grundlage der Informationen in diesem Netzwerk getätigt wurden sind verlässlich. Eigentlich müsste nicht nur das Netzwerk, sondern auch alle Arbeit/Entscheidung die daraus hervorgingen „resetet“ werden und neu gemacht/entschieden werden.

Das BSI kann nichts dafür, denn der BT wollte mit dem Amt, das als Oberste Bundesbehörde der Regierung untersteht, nicht zusammenarbeiten.

Für IT-Kundige sicherlich interessant: Die größte Schwachstelle geht nicht auf Microsoft, sondern auf Intel zurück:

http://de.slideshare.net/endrazine/defcon-hardware-backdooring-is-practical