Unter Android verspricht RedPhone schon seit 2010 verschlüsselte Voice-over-IP-Verbindungen, seit gestern steht eine damit kompatible Software für iOS im AppStore: „Signal“ (Affiliate) verspricht weltweit kostenlose verschlüsselte Gespräche und wirbt damit, dass der Quelltext auf Github unter GPLv3 veröffentlicht wurde, sodass unabhängige Audits möglich sind.

Unter Android verspricht RedPhone schon seit 2010 verschlüsselte Voice-over-IP-Verbindungen, seit gestern steht eine damit kompatible Software für iOS im AppStore: „Signal“ (Affiliate) verspricht weltweit kostenlose verschlüsselte Gespräche und wirbt damit, dass der Quelltext auf Github unter GPLv3 veröffentlicht wurde, sodass unabhängige Audits möglich sind.

Der Hersteller Open Whisper Systems kündigte zugleich an, die Android-App RedPhone ebenso wie den Crypto-Chat-Instant Messenger TextSecure (bisher ebenfalls nur für Android erhältlich) mit den iOS-Geschwistern unter der Marke „Signal“ zusammenführen zu wollen. Damit entstünde eine einheitliche Open-Source-Kommunikationslösung zumindest für die beiden wichtigsten mobilen Plattformen.

Was ist nun unter dem Aspekt Datensicherheit davon zu halten? Offen gesagt: Wir wissen es (noch) nicht definitiv, einfach weil es bisher noch keine unabhängige Analyse der Quelltexts zu geben scheint. Torsten Kleinz z.B. sieht die Software bisher eher kritisch, insbesondere weil der Hersteller nicht offen genug darauf hinweist, dass bei der Nutzung von „Signal“ Metadaten – wer hat wo und wann mit wem kommuniziert – anfallen können. Das ist in der Tat ein wesentlicher Punkt, denn auch reine Metadaten können ein sehr detailliertes Persönlichkeitsbild ergeben und lassen sich außerdem viel leichter als Sprachkommunikation automatisiert auswerten.

Außerdem muss man sehen, dass gegen eine sogenannte „Quellen-TKÜ“ durch Verwanzen des Endgeräts mit (Staats-) Trojanern kaum ein Kraut gewachsen ist. Insofern bietet iOS allerdings jedenfalls ein sehr hohes Sicherheitsniveau, sofern nicht gerade Apple zum Signieren von Trojanern gezwungen wird (Stichworte National Security Letters oder Subpoenas) oder jemand(TM) einen 0day in iOS ausnutzt.

Außerdem: Sofern die Crypto in „Signal“ sauber implementiert ist, dürfte die Software jedenfalls einen wesentlich besseren Schutz der Vertraulichkeit der Kommunikation sicherstellen als offenes Telefonieren über Festnetz oder Mobilfunk – frei der Idee einer unserer Redakteurinnen nach, „dass ein bisschen Krypto immer besser ist als gar kein Krypto, und die Dienste schön beschäftigt hält.“ Sicherheit vor Überwachung ist schließlich relativ und folgt außerdem ökonomischen Gesetzen: Wenn man nicht gerade ein besonders interessantes Ziel ist, lohnt es sich auch für finstere Dienste meist nicht, sich besondere Mühe beim Überwachen zu geben. Ein bißchen Crypto kann dann schon einen erheblichen Gewinn an Privatsphäre bedeuten.

Man sollte sich eben nur bewusst sein, dass es 100%ige Sicherheit bei der elektronischen Kommunikation kaum je geben kann, und auch „Signal“ wird daran nichts ändern. Insofern erscheint die Kritik an den jedenfalls bei einem System mit einer zentralen „Vermittlungsstelle“ kaum vermeidbaren Metadaten ähnlich plausibel als wetterte man gegen PGP/GPG-Verschlüsselung in eMails: Stimmt, die Header-Zeilen bleiben offen, und die meisten Mailserver loggen mit, aber immerhin wird es wesentlich schwerer, den Inhalt der Kommunikation zu überwachen.

Eine offensichtliche Schwachstelle sollten die Signal-Macher(innen) aber schnellstens angehen: Der Schlüssel-Austausch läuft bisher allein über die Server von Open Whisper Systems, und es scheint keine Möglichkeit zu geben, die Authentizität der anderen Seite unabhängig zu prüfen, etwa durch Vergleichen von Schlüssel-Fingerprints. Bisher muss ich also einfach glauben, dass ich z.B. unter der Nummer von Netzpolitik-Redakteur Andre Meister via „Signal“ tatsächlich ihn erreiche – und nicht etwa irgendeine Schnüffelstelle, die eine Man-in-the-Middle-Attacke ausführt, etwa indem sie die Server von Open Whisper Systems gekapert hat. Das dürfte aber eine sehr leicht auszubügelnde Schwachstelle sein: Systeme wie beispielsweise Threema führen seit langem vor (Affiliate), wie man die Authentizität der anderen Seite komfortabel checken kann.

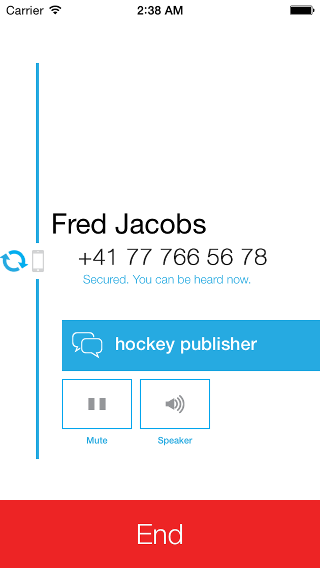

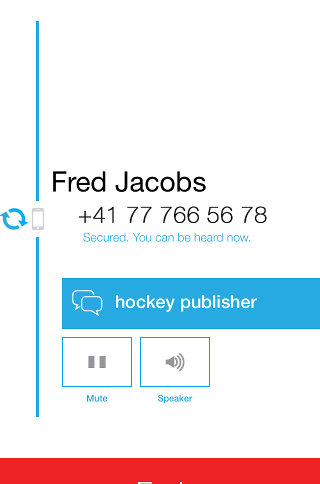

[Update] Ein Leser weist uns gerade darauf hin, dass immerhin während eines Gesprächs ein „shared secret“ angezeigt wird, im Beispiel oben „hockey publisher“, sodass man mündlich vergleichen kann, ob eine MITM-Attacke stattfindet (Short Authentication String-Verfahren). Das ist sicher besser als nichts, man sollte die Authentizität der anderen Seite aber auch außerhalb eines Gesprächs prüfen können, zumal wenn die App in Bälde auch eine Instant-Messenger-Funktion bieten soll. Außerdem soll die NSA das SAS-Verfahren schon geknackt haben … Da muss Open Whisper Systems also doch noch mal ran. Besonders komplex sollte eine solche Funktion ja nicht zu implementieren sein.[/Update]

Wenn man die Stimme des Gesprächspartners kennt, haben Signal und Redphone schon einen Schutz gegen Man-in-the-Middle-Angriffe: Aus dem Diffie-Hellman shared secret werden durch eine spezielle Hashfunktion zwei englische Wörter berechnet, die man sich dann gegenseitig vorliest. Bei Übereinstimmung und richtiger Stimme kann man sich dann recht sicher sein, dass keiner in der Mitte sitzt.

In dem Screenshot oben ist dieser „Short Authentication String“ übrigens zu sehen („hockey publisher“). Hier eine etwas technischere Beschreibung des Verfahrens: https://en.wikipedia.org/wiki/ZRTP#SAS

Bei Wikipedia klingt es so, als hätte die NSA dafür ein Stimmenimitations-/Sprachsynthesesystem gebaut. Leider wird als Quelle auf einen nicht öffentlich zugänglichen Artikel in einer NSA-Zeitschrift verwiesen (auf der Diskussionsseite heißt es sogar, der sei „classified as top secret“).

Wäre es wirklich so einfach, das um einen Out-of-band-Schlüsselvergleich zu ergänzen? Threema ist ein Instant-Messenger und da gibt es schon große Unterschiede zu VoIP (Textsecure, der Messenger von Open Whisper Systems, macht das ja auch Out-of-band); und jede ZRTP-Implementierung die ich bisher gesehen habe, verwendet SAS.

Es sollte vielleicht auch darauf hingewiesen werden, dass es sich hierbei um VoIP Gespräche handelt und nicht um normale Telefonate. Soll heißen: „Signal“ ist von Telefonflat ausgenommen und, zumindest bei den meisten üblichen Handy-Verträgen, auch von der Internetflat. VoIP Dienste sind von dieser nämlich laut AGB bei quasi allen gängigen Verträgen ausgenommen.

vielen Dank für den Hinweis, das ist ein wichtiger Punkt.

Abgesehen von der Frage der vertraglichen Zulässigkeit zerhäckseln außerdem viele Provider den Datenstrom, um VoIP technisch unmöglich zu machen. Bei D1 zB funktioniert das nur über VPN.

Bei TextSecure kann man sich die Schlüssel-Fingerprints anzeigen lassen und auch einscannen. Leider kann man in der App nicht vermerken, dass man den Schlüssel des Gegenübers verifiziert hat, das muss man sich dann (im Gehirn oder anderswo) merken.

Ich nehme an, dass diese Funktionalität bei Signal noch nachgeliefert wird.

Apple bietet ein „sehr hohes“ Sicherheitsniveau gegen Quellen-TKÜ? Wirklich? Gibt es Beweise dafür?

Sposered by NSA….yeah

Gibt es Beweise dafür?

[quote] Der Schlüssel-Austausch läuft bisher allein über die Server von Open Whisper Systems

…

zumal wenn die App in Bälde auch eine Instant-Messenger-Funktion bieten soll.[/quote]

Die Android IM-App hat/ist das ja schon. Und hier kann man sich auch einen eigenen Server aufsetzen! Hab mich aber nicht tiefer damit beschäftigt, ob da auch dann die Schlüssel darüber laufen!

Insgesamt sieht mir eigentlich alles, was derzeit von WhisperSystems kommt, als das beste an Verschlüsselung aus, was man sich und seinem Smartphone antun kann! Leider noch nicht wirklich viel verbreitet! :(

Das größte Problem bei Textsecure sehe ich darin, das es auf Google Cloud Messaging (GCM) aufbaut. D.h. alle Metadaten landen bei Google. Deshalb müssen Google Apps z.B. bei Cyanogen Mod installiert werden.

Dazu einer der Entwickler (Moxie):

„We are not idiots, we are aware of GCM’s limitations, and we would like to support an alternative. However, there is no alternative push network to switch to.“

Und bei mir kommt jede x-te Nachricht über GCM nicht an.

Das Google Play installiert sein muss find ich auch etwas nervig, kann ich aber nachvollziehen. Fairerweise sei aber gesagt, dass „alle Metadaten landen bei Google“ bei TextSecure auf das allernötigste beschränkt ist. Google kann über GCM nur erfahren, dass du eine neue Nachricht hast, es erfährt keine Info über den Absender oder über die Nachricht selbst.

Ich sehs wie Geisterkarle: Nicht perfekt, aber das Beste was derzeit zu haben ist.

Den Artikel von Torsten Kleinz erschließt sich mir nicht ganz, da er TextSecure und Signal in einen Topf wirft, was bestimmt nicht ganz falsch ist, aber an einigen Stellen ziemlich verwirrt.

Bei TextSecure ist z.B. auch die Server Software verfügbar, die Kommunikation muss damit nicht über die Server von OpenWhisper laufen. Metadaten wären so deutlich besser unter eigener Kontrolle. Ich weis nicht, wie die Pläne in der Hinsicht für Signal aussehen, nehme aber mal an, dass in Zukunft auch jeder einen eigenen Signal Server betreiben kann….hoffe ich zumindest ;-)