Die Revolution war erfolgreich, Massenproteste haben das System gestürzt. Wenig später stürmen Bürger die Zentrale der Staatssicherheit, damit der Geheimdienst nicht alle Akten und Beweise vernichten kann. Obwohl schon Einiges geschreddert ist, können viele Dokumente gesichert werden. Zum ersten Mal erfahren die Menschen das ganze Ausmaß von Überwachung und Folter.

Das Land ist Ägypten, der Sturm auf die Stasi-Zentrale passiert im März 2011. Unter den vielen Dokumenten ist auch ein Angebot für den Staatstrojaner FinFisher/FinSpy (Mirror), das „komplette Portfolio des Hackens“. Die Staatssicherheit nutzt den Staatstrojaner für fünf Monate und beschreibt begeistert die Fähigkeiten (Mirror, Übersetzung): Skype aufzeichnen, E-Mails mitlesen, Mikrofon und Kamera anschalten – unbemerkt und aus der Ferne.

Tagesschau und Mitteldeutscher Rundfunk berichteten:

FAKT liegen Papiere vor, die belegen (Übersetzung), dass [der ägyptische Geheimdienst] die Spionagesoftware auch genutzt hat, um gegen Regimekritiker vorzugehen. Sie wurden verhaftet und eingeschüchtert. Sogar von Folter und Mord ist die Rede.

Nach FAKT-Recherchen stammt die Überwachungstechnik von einer deutschen Firma. Die weist zwar jede Verantwortung mit Hilfe von Anwälten von sich. Auf der Sicherheitsmesse in Prag haben Mitarbeiter „Finfisher“ aber als Produkt angepriesen, das „hundertprozentig in Deutschland entwickelt wird“.

FinFisher und ihre Partnerfirmen haben diese Vorwürfe bestritten.

Manche Dinge ändern sich nie

Neun Jahre und einen Militärputsch später erhält Ägypten weiterhin schlechte Noten für Menschenrechte, Freiheitsrechte und Pressefreiheit, die Behörden gehen willkürlich gegen politische Meinungsäußerungen vor. Und noch etwas ist gleich: Gruppen, die Menschenrechtsaktivist:innen angreifen und ausspionieren, nutzen auch den Staatstrojaner FinFisher/FinSpy. Das gibt Amnesty International in einem aktuellen Bericht bekannt, den wir in Auszügen übersetzen.

Seit Jahren wird die ägyptische Zivilgesellschaft unterdrückt, auch mit digitaler Überwachung. Eine Angreifer-Gruppe wurde von Sicherheitsforschern „NilePhish“ getauft. Letztes Jahr warnte Amnesty International vor „einer Welle digitaler Angriffe, die wahrscheinlich von staatlich unterstützten Stellen ausgehen“.

Jetzt berichtet die Menschenrechts-NGO, dass NilePhish auch FinFisher einsetzt. Als Beleg dienen dem Security-Team eine Reihe an Übereinstimmungen bei Hosting-Provider, Domain-Registrar und sogar Entwickler-Nutzernamen zwischen bisherigen Aktivitäten von NilePhish und aktuellen FinFisher-Versionen. Neben als Flash-Update getarnten Versionen für Windows hat Amnesty auch FinFisher–Versionen für MacOS und Linux gefunden.

Made in Germany?

Wie NilePhish FinFisher erhalten hat, konnte Amnesty nicht bestätigen. Entwickelt wird FinFisher auch von einer deutschen Firma, die ihr Produkt über eine Reihe an Partner-Firmen verkauft, auch an deutsche Behörden wie Bundeskriminalamt und Polizei Berlin.

Die FinFisher GmbH aus München schreibt auf ihrer Webseite und in Werbebroschüren von 2017 und 2019, dass sie „ausschließlich mit Strafverfolgungsbehörden und Geheimdiensten zusammenarbeitet“. Auf englisch wirbt die Firma um internationale Kunden, auch mit ihrem Standort in Deutschland.

Wir haben der FinFisher GmbH und ihren Partnerfirmen für diese Berichterstattung eine Reihe an Fragen geschickt: ob die gefundenen Dateien ihre Software sind, ob sie etwas mit den Servern oder Domains zu tun haben sowie ob FinFisher Kunden oder Geschäftspartner in Ägypten hat. Wie schon bisher hat die Firma auf unsere Anfrage leider nicht reagiert.

Die Bundesregierung teilt mit, dass sie keine Ausfuhrgenehmigung erteilt hat.

Hier die Übersetzung des Amnesty-Berichts:

- Datum: 25.09.2020

- Autor: Amnesty International

- Original: amnesty.org

FinSpy-Spyware aus Deutschland in Ägypten gefunden

FinSpy ist eine vollständige Überwachungssoftware-Suite, die in der Lage ist, Kommunikation abzufangen, auf private Daten zuzugreifen und Audio- und Videoaufzeichnungen durchzuführen von Computern oder mobilen Geräten, auf denen sie heimlich installiert ist. FinSpy wird von der in München ansässigen Firmengruppe FinFisher hergestellt und an Strafverfolgungs- und Regierungsbehörden auf der ganzen Welt verkauft.

Medienberichten zufolge entdeckten ägyptische Demonstranten 2011 beim Einbruch in die Büros des inzwischen aufgelösten Ermittlungsdiensts für Staatssicherheit – eines Geheimdiensts, der für die Untersuchung von Sicherheitsbedrohungen zuständig und dafür berüchtigt ist, während der jahrzehntelangen Herrschaft von Hosni Mubarak schwere Menschenrechtsverletzungen begangen zu haben – Verträge über den Verkauf von FinSpy an ägyptische Behörden.

Seitdem haben Forschungsgruppen wie Citizen Lab an der Universität Toronto und Privacy International entdeckt, dass FinSpy in vielen Ländern zur Bekämpfung von Menschenrechtlern und Zivilgesellschaft eingesetzt wird, darunter Bahrain, Türkei und Äthiopien. Aus diesem Grund verfolgt das Sicherheitslabor von Amnesty International den Einsatz und die Entwicklung von FinSpy im Rahmen unserer kontinuierlichen Beobachtung digitaler Bedrohungen für Menschenrechtsaktivist:innen.

Im September 2019 entdeckte Amnesty International Exemplare von FinFisher-Spyware, die über Schadsoftware-Infrastruktur verbreitet wurde, die mit der Angreifergruppe NilePhish in Verbindung steht, die wahrscheinlich staatlich gefördert wird. Diese Angriffe fanden inmitten eines beispiellosen scharfen Vorgehens gegen die unabhängige Zivilgesellschaft und sämtliche kritischen Stimmen in Ägypten statt. Im Laufe der Jahre wurden in zahlreichen Forschungsberichten, unter anderem von Amnesty International, die Kampagnen von NilePhish gegen die ägyptische Zivilgesellschaft detailliert beschrieben.

Weitere technische Untersuchungen durch das Sicherheitslabor von Amnesty führten zur Entdeckung weiterer, bisher unbekannter Exemplare für Linux- und Mac OS-Computer, die mit umfangreichen Abhörmöglichkeiten ausgestattet waren.

Mit diesem Bericht gibt das Sicherheitslabor von Amnesty neue Einblicke in die Fähigkeiten der NilePhish-Angreifergruppe und liefert eine detaillierte Analyse der neu entdeckten Varianten von FinSpy, um es Cybersicherheitsforschern zu ermöglichen, weiter zu untersuchen und Schutzmechanismen zu entwickeln. Darüber hinaus hoffen wir, das Bewusstsein von Menschenrechtsaktivist:innen für die Entwicklung digitaler Angriffstechniken zu schärfen und dazu beizutragen, mit der weit verbreiteten falschen Vorstellung aufzuräumen, Linux- und Mac-Computer seien sicherer gegen Spyware-Angriffe.

NilePhish Fake Flash Player Update liefert FinFisher’s FinSpy

Im März 2019 warnte das Sicherheitslabor von Amnesty International ägyptische zivilgesellschaftliche Organisationen vor einer weit verbreiteten Kampagne von Phishing-Angriffen, die von der so genannten NilePhish-Angreifergruppe gegen Menschenrechtsaktivist:innen durchgeführt wurden. Nach der Veröffentlichung setzten wir die Beobachtung der von dieser Gruppe betriebenen Schadsoftware-Infrastruktur fort, um neue Angriffskampagnen zu identifizieren.

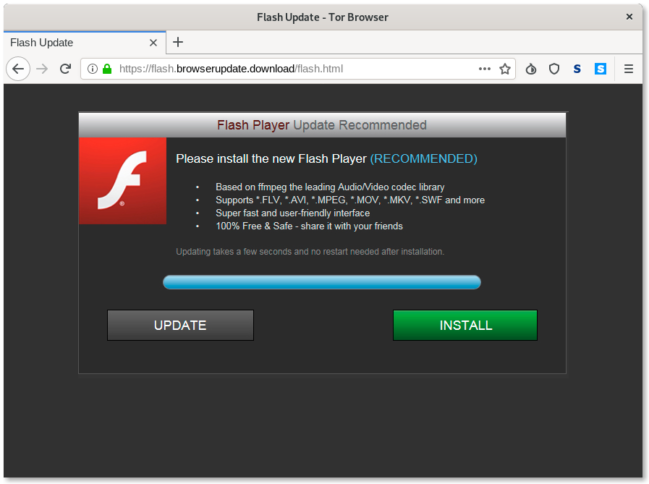

Durch die Beobachtung der Werkzeuge, Techniken und Angriffsinfrastruktur der Gruppe identifizierte das Sicherheitslabor von Amnesty im September 2019 die bösartige Website flash.browserupdate[.]download, die mit NilePhish verbunden ist. Die Website gab vor, eine Warnung von Adobe Flash Player zu sein, welche die Installation eines Updates empfahl. Ein Klick auf eine beliebige Stelle auf der Seite lud eine aktuelle Version von Flash Player herunter, die mit FinSpy infiziert war.

Bei der Analyse dieses Flash Player-Installationsprogramms haben wir festgestellt, dass es sich um einen FinSpy-Dropper (mit Hash f960144126748b971386731d35e41288336ad72a9da0c6b942287f397d57c600) handelt, der dazu dient, die endgültige Nutzlast vom Server http://172.241.27[.]171/support/personal.asp abzurufen. Diese Nutzlast würde dann in den Speicher geladen und ausgeführt. Der Server war zum Zeitpunkt der Analyse offline, so dass es uns nicht gelang, zusätzliche Nutzlast abzurufen.

Die Version von Flash Player (32.0.0.269), die zum Bündeln des FinSpy Downloaders verwendet wird, wurde im September 2019 von Adobe veröffentlicht. Die Datei hatte ein Erstellungsdatum vom 20. September 2019. Dies deutet darauf hin, dass die Backdoor-Binärdatei um den Zeitraum im September 2019 herum neu erstellt wurde, als sie zum ersten Mal in browserupdate[.]download hochgeladen wurde.

Erwähnenswert ist, dass ESET, ein slowakisches Internetsicherheitsunternehmen, im Jahr 2017 berichtete, dass FinFisher-Spyware mittels Netzwerkinjektionsangriffen in zwei (ungenannten) Ländern verbreitet wurde. Die an der Universität Toronto ansässige Forschungsgruppe Citizen Lab entdeckte später Hinweise auf Geräte, die für ähnliche Netzwerkinjektionsangriffe in Ägypten verwendet wurden, was darauf hindeutet, dass sie auch für die Verbreitung von FinFisher’s FinSpy verwendet worden sein könnten. Wir können nicht ausschließen, dass Ziele dieser Kampagne durch Netzwerkinjektion auf die browserupdate[.]download-Seite umgeleitet wurden, da ähnliche Backdoor-Software in der Vergangenheit bei Netzwerkinjektionsangriffen verwendet wurde.

Verbindungen mit NilePhish

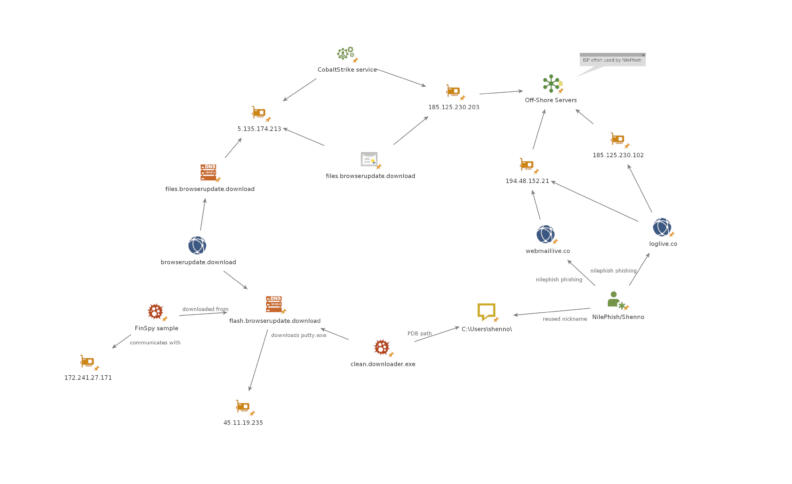

Die Betreiber dieser gefälschten Flash Player-Downloadseite erstellten mehrere andere Dropper, die Nutzlasten von browserupdate[.]com herunterladen würden. Dazu gehörten schädliche Word-Dokumente, die Makros enthielten, und ein .NET-Programm namens clean.downloader.exe (mit Hash 14658327efaa15275fb8718956ee97ebcad5bc80312a4f3182a3b10cd3dcf257), das am 8. Oktober 2019 auf den Malware-Scan-Dienst VirusTotal hochgeladen wurde. Diese zusätzlichen Dropper schienen sich in der Entwicklung zu befinden und zu Testzwecken verwendet zu werden: Jeder hat eine legitime Version des Tools Putty von https://flash.browserupdate[.]download/putty.exe heruntergeladen.

Der .NET-Dropper enthielt einen aufschlussreichen PDB-Debug-Pfad vom Computer des Entwicklers: C:\Users\shenno\source\repos\clean.downloader\clean.downloader\obj\Release\clean.downloader.pdb.

Der Benutzername auf dem Computer, auf dem dieser Dropper entwickelt wurde, lautet „shenno“. Diesen Namen hatten wir zuvor bei Angreifern gefunden, die hinter der NilePhish-Kampagne standen, die wir in unserem Bericht vom März 2019 ausführlich beschrieben hatten. Das Sicherheitslabor hat die Kampagnen dieser Gruppe nach unserer Veröffentlichung weiter beobachtet.

Im Februar 2020, etwa 6 Monate nach der ersten Entdeckung von FinSpy, wurde eine neue Subdomain „files.browserupdate[.]download“ eingerichtet, die als Reverse-Proxy für einen Cobalt-Strike-Server unter 185.125.230.203 fungierte (mehr dazu später). Diese IP ist auf eine kleine russische Hosting-Firma namens Offshore-Servers registriert. Seit 2018 haben wir beobachtet, dass NilePhish einen großen Teil seiner Phishing-Infrastruktur bei Offshore-Servers hostet.

Im Oktober 2019 veröffentlichte die Cybersicherheitsfirma CheckPoint einen Folgebericht, der auf der Untersuchung von Amnesty International basierte, die unabhängig die Verbindungen zwischen NilePhish, der Infrastruktur bei Offshore-Servers und dem Betreiber namens „shenno“ bestätigte. CheckPoint identifizierte eine ägyptische Person, die sie mit NilePhish und dem Benutzernamen „shenno“ in Verbindung brachten, und veröffentlichten diesen erstmals. Zum Zeitpunkt unserer Entdeckung des gefälschten Flash Player FinSpy-Droppers war „shenno“ noch nicht offengelegt worden.

Die Kombination aus der Wiederverwendung des Spitznamens, der Verwendung desselben Hosting-Providers Offshore-Servers und der Registrierung weiterer NilePhish-Domains bei demselben Registrar im September 2019 verbindet diese Aktivität mit NilePhish. Zu diesen weiteren NilePhish-Domains gehören loglive.co (registriert am 11. September), webmaillive.co (registriert am 15. September) und onlineaccount.live (registriert am 2. Oktober 2019). Amnesty International hat nicht bestätigt, wie NilePhish die FinSpy-Software erhalten hat.

Der Bericht geht noch weiter, u.a. mit diesen Punkten:

- NilePhish testet Cobalt Strike

- FinSpy für Linux und Mac OS entdeckt

- WinRAR mit Hintertür: FinSpy für Windows

- Indicators of compromise

0 Ergänzungen

Dieser Artikel ist älter als ein Jahr, daher sind die Ergänzungen geschlossen.