Webseiten, die HTTPS-Verbindungen anbieten, werden in den Suchergebnissen von Google höher gerankt. Dass hat der Internet-Konzern letzte Woche offiziell bekanntgegeben. Google will mit dieser Maßnahme Webseitenbetreiber dazu motivieren, TLS-verschlüsselte Verbindungen zu ihren Servern zu ermöglichen. Dadurch würden Daten sowohl Ende-zu-Ende-verschlüsselt zwischen dem Client des Nutzers und dem Webserver übertragen und eine Authentifizierung durch Zertifikate möglich. Noch sei die Gewichtung des Faktors gegenüber anderen wie der inhaltlichen Qualität von Seiten gering und beeinflusse nicht einmal 1% der Suchanfragen, man behält sich jedoch einen zukünftig stärkeren Einfluss vor.

Bisher läuft nur ein kleiner des Internetverkehrs über TLS-Verbindungen. Das kanadische Netzwerk-Unternehmen sandvine berichtete 2014 von einem TLS-Anteil am Gesamtinternetverkehr von 6,1% in Europa – zählt jedoch Dienste nicht dazu, die auch unverschlüsselte Verbindungen erlauben.

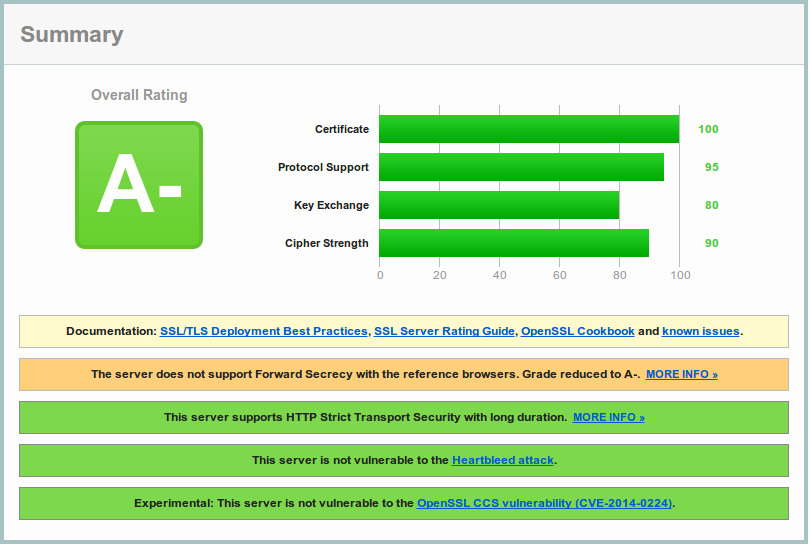

Und da TLS nicht gleich TLS ist und die Wahl der Parameter über die Sicherheit des Verfahrens entscheidet – man erinnere sich an den Heartbleed-Bug, der für eine weit klaffende Sicherheitslücke sorgte oder die immer noch weite Verbreitung des unsicheren Hash-Algorithmus SHA-1 zum Signieren der Zertifikate – gibt Google Tipps für die Einstellungen mit. Auch wenn die zum Teil, etwa bei der Empfehlung, das Crawlen der Seite nicht zu blockieren, nicht ganz uneigennützig sind. Ebenso wird ein Testtool verlinkt, um die Sicherheit der eigenen Seite zu testen. Wir haben ein „A-“ bekommen und noch Aufholbedarf bei der Unterstützung von Perfect Forward Secrecy:

Man kann davon ausgehen, dass durch die Marktmacht von Google tatsächlich ein Effekt eintreten wird, denn das Ranking der eigenen Seite in den Suchergebnissen stellt einen wesentlichen wirtschaftlichen Faktor für Unternehmen dar. Was aber auch sichtbar wird, ist die Komplexität und Undurchschaubarkeit der verschiedenen kombinierten Ranking–Algorithmen, die bestimmen, an welcher Stelle ein Suchergebnis auftaucht und die nicht nur zum inhaltlichen Vorteil des Nutzers konfiguriert sein müssen. Über 200 Faktoren bestimmen die Platzierung und für die Suchmaschinenoptimierung wird fieberhaft versucht diese Faktoren und ihre Relevanz herauszufinden. Ein jährlicher Bericht des Marketing-Unternehmens moz hat als einflussreichste Faktoren unter anderem die Aktualität der Inhalte, das Alter der Seite, die Einzigartigkeit des Inhalts und die Übereinstimmung mit den Suchbegriffen ermittelt.

jetzt müssen sie ja nur noch die verschlüsselung ihrer eigenen server richtig hinbekommen. tls ist ja schön und gut, aber wenn das youtube video nur per TLS_RSA_WITH_RC4_128_SHA (0x5) oder

TLS_RSA_WITH_AES_128_GCM_SHA256 (0x9c) ist das auch nix. wenn man bei mozilla rc4 ausgeschaltet hat bekommt man nur noch nen schwarzen bildschirm samt nixsagender fehlermeldung.

TLS_RSA_WITH_RC4_128_SHA gilt dank RC4 als gebrochen.

TLS_RSA_WITH_AES_128_GCM_SHA256 hat nicht den einzug in TLS 1.3 geschafft hat und wird/wurde dementsprechend von wenigen browsern implementiert.

https://www.ssllabs.com/ssltest/analyze.html?d=r4%2d%2d%2dsn%2dqu5b%2dq0nl.googlevideo.com

Danke! Jetzt habe ich eine Idee bekommen, warum mein Standard Firefoxprofil keine Youtube Videos mehr spielt. :)

Firefox z.B. hat auch nicht vor TLS_RSA_WITH_AES_128_GCM_SHA256 zu unterstützen. Die sehen YouTube in der Pflicht PFS-Ciphers nachzurüsten. Ist auch richtig so! Steigen zwar für YouTube die Server-Kosten, aber wäre ja nicht so, dass Google sich das nicht leisten könnte…

https://bugzilla.mozilla.org/show_bug.cgi?id=1029179

Des weiteren sehe ich Google in der Pflicht auch endlich mal das SSL-Chaos bei Android zu lösen und dazu u.a. auch älteren Smartphone-Modellen ein Update zur Verfügung zu stellen.

https://op-co.de/blog/posts/android_ssl_downgrade/

Wenn Ihr bei der Crypto etwas nachbessern wollt schaut mal bei dem Bettercrypto-Projekt vorbei (https://bettercrypto.org/). Hier wird für diverse Software gut dokumentiert, wie man seine Server optimal konfiguriert.

Wer keine Zeit hat sich selbst in das ganze SSL-Thema einzulesen, ist hiermit sehr gut beraten.

Wenn ich das richtig sehe, benutzt aber auch netzpolitik.org noch SHA1.

Es ist ja völlig richtig es zu kritisieren, wenn andere unsichere Hash-Algorithmen verwenden, aber es wäre natürlich auch toll es dann selbst besser zu machen…

Link zum Testtool:

https://www.ssllabs.com/ssltest/analyze.html?d=netzpolitik.org

Zählt das auch für selbst signierte Zertifikate? Wenn dem nicht so wäre, würde das ja diese Zertifikats-Trust-Mafia ja extremst freuen.

@ Anna

Hast du wirklich erst durch Google von SSL Labs erfahren? Das Testtool von SSL Labs gilt in der Szene schon lange als erste Anlaufstelle für solche Tests. Aber besser spät als nie… ;-)

Ne, steht das irgendwo? In dem Artikel gehts ja auch nicht um mich, sondern um das, was Google verlinkt ;)

Eine gute Entscheidung!

Auch wenn https ein paar Macken hat, so ist es doch sehr löblich, daß dieses Verfahren in den Suchergebnis berücksichtigt wird.

Daumen nach hoch!

Natch, arch, the Admin has to post his two bits.

I really couldn’t care less about Google. Really. The attempts to configure AND keep the platform wordpress (including editors!) consistent so that content CAN always be regarded as secure (by server and client) is just not trivial. This has improved.

Technically, I read Daniel J. Bernsteins papers and his algorithms and try to keep up with the OS. It took netzpolitik AGES to get to ‚more or less‘ modern use of SSL/TLS simply because the security/stability of an old Debian ’slowed me down‘. Sooo…. The ssl labs tests aren’t required by someone who knows what they are doing. Using a newer version of a library is, however.

Everyone knows by now, update early, update often. Mea Culpa, Maxmia Culpa.

And, sue me.

Klar rangend er die https hoeher, weil er an diesem Standard verdient, oder gibt es irgendwo fuer lau dieses Zertifikat?