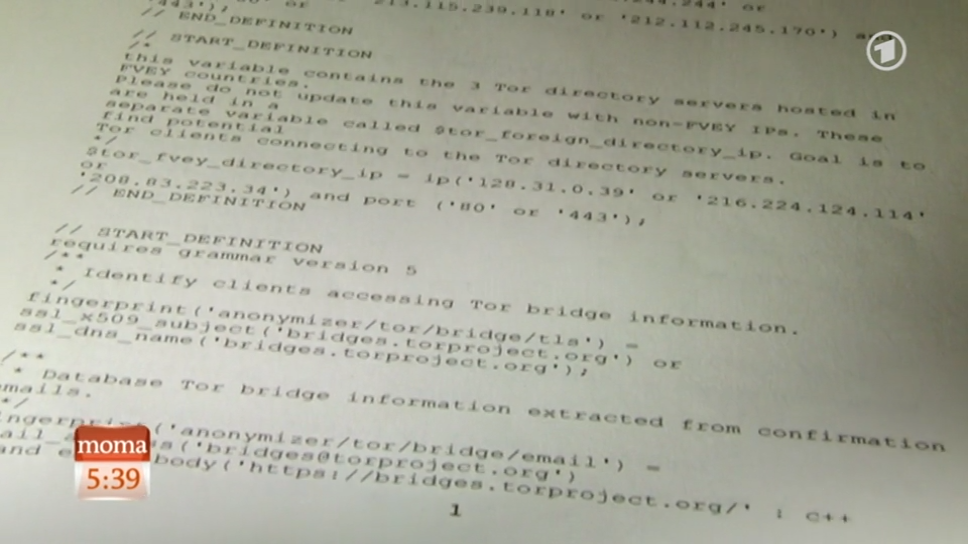

Während wahrscheinlich alle Internetnutzer Opfer der allumfassenden und anlasslosen Totalüberwachung sind, fehlen Medien meist konkrete Opferfälle, an denen sie das Ganze erklären können. Angela Merkel war das erste und wohl prominenteste Opfer, aber natürlich nicht wirklich repräsentativ. NDR und WDR haben Zugang zu Scriptfiles von XKeyscore bekommen, des NSA-Überwachungsprogrammes, das auch der Bundesnachrichtendienst einsetzt: Quellcode entschlüsselt: Beweis für NSA-Spionage in Deutschland. Unklar ist, woher die Journalisten diese Datei(en?) haben, ob aus dem Snowden-Fundus oder aus anderen Quellen. Auf jeden Fall fanden sie darin Mailadressen und IP-Adressen, nach denen in Echtzeit die Kommunikation gerastert wird und identifizierten daraufhin mehrere Überwachte aus Deutschland, darunter den Erlanger Studenten Sebastian Hahn, bzw. die IP-Adresse eines seiner Server.

Während wahrscheinlich alle Internetnutzer Opfer der allumfassenden und anlasslosen Totalüberwachung sind, fehlen Medien meist konkrete Opferfälle, an denen sie das Ganze erklären können. Angela Merkel war das erste und wohl prominenteste Opfer, aber natürlich nicht wirklich repräsentativ. NDR und WDR haben Zugang zu Scriptfiles von XKeyscore bekommen, des NSA-Überwachungsprogrammes, das auch der Bundesnachrichtendienst einsetzt: Quellcode entschlüsselt: Beweis für NSA-Spionage in Deutschland. Unklar ist, woher die Journalisten diese Datei(en?) haben, ob aus dem Snowden-Fundus oder aus anderen Quellen. Auf jeden Fall fanden sie darin Mailadressen und IP-Adressen, nach denen in Echtzeit die Kommunikation gerastert wird und identifizierten daraufhin mehrere Überwachte aus Deutschland, darunter den Erlanger Studenten Sebastian Hahn, bzw. die IP-Adresse eines seiner Server.

Durch digitale Selbstverteidigung wird man zum Terroristen?!

Sebastian Hahn nutzt Verschlüsselungs- und Anonymisierungstechnologien, weil ihm seine Privatsphäre wichtig ist und er mit digitaler Selbstverteidigung seine Grundrechte schützt. Dazu betreibt er einen TOR-Anonymisierungsserver, zeigt bürgerschaftliches Engagement und Zivilcourage – und wird damit zum potentiellen Terroristen. Schöne neue Welt.

Nicht nur der TOR-Server von Sebastian Hahn ist betroffen. Insgesamt acht IP-Adressen von TOR-Directory-Services, darnuter zwei aus Deutschland haben die Journalisten in der XKeyscore-Datei gefunden, darunter auch eine vom Chaos Computer Club. Ein TOR-Directory-Service dient als erster Anlaufpunkt für die TOR-Software und liefert eine Liste aller TOR-Server.

Der XKeyscore-Quellcode zeigt darüber hinaus, wie einfach es ist, ins Raster der NSA zu geraten. Denn nicht nur Dauernutzer dieser Verschlüsselungssoftware werden zum Ziel des Geheimdienstes. Jeder, der die offizielle Torwebseite besucht und sich lediglich informieren will, wird markiert. Im Fall anderer Verschlüsselungsanbieter reicht schon die Anfrage in einer Suchmaschine, um für die NSA verdächtig zu wirken.

Wir fragen uns:

Wie genau kommt die NSA an den Traffic der beiden Server in Deutschland? Wo greifen sie an, oder: haben sie Helfer? Und: Der deutsche BND und der Verfassungsschutz haben auch Versionen von XKeyScore. Beinhalten die auch diese Überwachungs-Regeln? Wie hängen die Programme der deutschen Geheimdienste mit denen der NSA zusammen?

Das ARD-Morgenmagazin berichtete heute über den Fall und interviewte Hahn dazu. Hier ist die MP4.

Sebastian Hahn hat eine kleine FAQ zusammengestellt, wo er Fragen beantwortet.

Hier dokumentiere ich einige Fragen, die ich von Menschen im Bezug auf die NSA-Überwachung meines Tor-Servers erhalten habe.

Vorweg: Ich bin überrascht davon, dass bisher am heutigen Tag kein

einziger Journalist, der sich bei mir gemeldet hat, selbst irgendwelche

Verfahren einsetzt um die Integrität und Vertraulichkeit seiner

Kommunikation zu garantieren. Bitte überlegt euch, ob Verschlüsselungs-

und Signaturtechnologien nicht auch für euren Arbeitsalltag wichtig

sind.F:

Ich betreibe einen Tor-Server. Bin ich auch von Überwachung betroffen?A:

Jeder ist von Überwachung betroffen. Beweise, dass die Relays von allen

Unterstützern von Tor von XKeyscore erfasst werden, habe ich aber keine

gesehen – die zentralen Tor Directory Authorities nehmen insofern eine

Sonderstellung ein.F:

Du bist nun neben Angela Merkel das einzig namentlich bekannte Opfer von

NSA-Überwachung in Deutschland. Wie fühlt sich das an?A:

Die Qualität der Ausspähung ist eine ganz andere, daher bin ich kein

Freund von diesem Vergleich. Jeder Deutsche ist täglich von

ungerechtfertigten Überwachungsmaßnahmen betroffen, ohne dass es bekannt

wird. Der Einzelfall mag zwar gut für Schlagzeilen sein; die riesige

Dimension der Überwachung und die fehlenden Schutzmaßnahmen insbesondere

für technisch unbedarfte Menschen sind der eigentliche Skandal. Ich

bin schockiert darüber, wie einfach Unschuldige in den Fokus der

Überwachung geraten kônnen, und mit welcher Selbstverständlichkeit

die Geheimdienste vorgehen.F:

In den Augen des Geheimdienstes bist du offenbar ein „Extremist“ – nur,

weil Du deine Privatsphäre und die anderer schützen möchtest. Wie geht

es Dir damit?A:

Das Wort Extremist ist nicht direkt im Zusammenhang mit mir gefallen,

gleichwohl sind Menschen betroffen, die wie ich daran arbeiten, der Welt

ein Stück Freiheit im Internet zurückzugeben. Privatsphäre ist

Grundrecht, kein verschrobenes Ziel sogenannter Extremisten.F:

Hast Du damit gerechnet, dass die NSA an deinen Daten und Informationen

interessiert sein könnte?A:

Es war seit den Leaks von Edward Snowden leider abzusehen, dass sich

Geheimdienste für die Arbeit von Anonymisierungsnetzwerken

interessieren – soviel zeigten allein die aufgetauchten Folien. Das es

soweit gehen könnte, die Server der Betreiber verdachtsunabhängig zu

überwachen, ist eine Qualität mit der man nicht unbedingt rechnen

konnte.F:

Welche persönliche Konsequenzen ziehst du daraus, im Visier der NSA zu

sein?A:

Ich fühle mich bestätigt auf meinem Weg. Nur durch aktives Handeln lässt

sich unsere Demokratie langfristig verteidigen, Demokratie braucht

Privatsphäre und Sicherheit in der Kommunikation.F:

Wo hast Du den Server für das Tor-Netzwerk betrieben? Die Tagesschau

schreibt, der Server lief über die IP-Adresse 212.212.245.170 – die

wiederrum ins Industriegebiet Nürnberg-Feucht führt.

Welche Rolle hast Du im Tor-Netzwerk gespielt? Wirst du weiterhin

aktiv bleiben?A:

Der Server steht in einem Rechenzentrum in Nürnberg. Wo genau der Server

steht, ist allerdings irrelevant – Benutzer aus der ganzen Welt sind

eingeladen, ihn dazu zu benutzen ihre persönliche Kommunikation sicherer

zu machen. Der Server nimmt im Tor-Netzwerk eine besondere Rolle ein, er

hilft bei der Verwaltung der mehreren tausend anderen Tor-Server. Aus

diesem Grund ist er auch eines der lohnenswertesten Ziele. Meine

Aktivitäten im Tor-Netzwerk werde ich selbstverständlich fortsetzen, und

ich werde weiterhin dafür werben, dass andere es mir gleich tun.

Wo sind wir gelandet?

Wo führt uns das noch alles hin?

Alle die sich nur über Tor informieren wollten bekommen eine Markierung durch die NSA.

Kann man ‚die‘ nicht aufhalten?

Ich fordete alle zur ‚digitalen Srlbstverteidigung‘ auf!

Selbst die Journalisten nutzen keine Methoden zum Selbstschutz!?! Unsere Schmerzgrenz liegt wihl noch sehr hoch. Schade!

wo soll es denn hinführen? ist doch schön einmal live vorgeführt zu bekommen, dass wir nach wie vor ein besatzungsland mit marionettenregierung sind.

Jetzt wissen wir wenigstens, was de Maiziere hiermit meinte:

„95 Prozent der Bundesbürger verschlüsseln vertrauliche Mails und geheime Dokumente nicht. […] Hier muss sich etwas ändern! Aber das können und wollen wir nicht staatlich verordnen. Hier setzen wir – nicht zuletzt auch aus grundsätzlichen ordnungspolitischen Erwägungen heraus – auf die Selbstorganisation von Wirtschaft und Gesellschaft im Sinne einer Hilfe zur Selbsthilfe.“

Wahrscheinlich meinte er mit ordnungspolitischen Erwägungen, dass sie Verschlüsselung nicht wie einen Sicherheitsgurt vorschreiben wollen, weil sie ja wissen, dass man sich damit nur für die NSA verdächtig macht! :)

Das scheint doch ein guter Anlass zu sein, auf netzpolitik.org einen iFrame einzubinden, der eine generierte Suche via Tor aufruft. Web-to-Tor-Dienste werden ja wohl hoffentlich auch von der NSA geeyeballt. Es kann ja wohl nicht sein, dass auf manche Leute intensiveres Augenmerk gelegt wird, als auf andere. Diese Schutzl__ke sollte durch Mitarbeit von Webseitenbetreibern geschlossen werden.

Was sagt eigentlich Andrea Voßhoff zur Anonymisierung im Internet? Oder ist nur Schweigen echter Datenschutz?

who the fuck is voßhoff. aber egal, am ende wirds vosskuhle in karlsruhe richten müssen wenn sie den ach so arbeitssamen generalbundesanwalt irgendwie dort hin zerren. man sollte sie alle ohen geld- und sachbezüge (beamtendeutsch!) zum teufel jagen. am besten mit der „never come back“- airline. unser doktortitelklauender erbprinz von teufel komm raus mit seiner schl……pe hats ja schon mal blaupausenmässig vorgemacht.

Wer sich schützt ist verdächtig. Irgendwie ein Eigen-Tor.

Aber was solln die Geheimdienste denn nun machen. Da kümmern sie sich um solche geheime Kommunikation und da ist es auch wieder nicht richtig. Ebenfalls Eigen-Tor. ;)

Verschlüsselunsgmöglichkeiten haben ja auch blöde Namen. Einmal vertippt, aus Cocktails wird bei Google Cock tails und du bist ein Extremist. Die nächsten heißen bitte einfach Chefkoch, Grumpy Cat und Routenplaner.

mir egal. ich hab nichts zu verbergen. mutti hat doch bestimmt mit der misere geprüft ob es alternativlos und grundrechtsschonend ist. oder gibts am ende sogar mehr netto vom brutto? also, nicht aufregen, wer sich aufregt ist altrömisch desaströs.

Es ist nicht überraschend, dass Tor überwacht wird. 2012 finanzierte die US-Regierung fast 2/3 von Tor. Fefe ist der Meinung, dass nicht der Quelltext von XKeyscore untersucht wurde, sondern ein Selector (also etwas wie eine vorgefertigte Abfrage). (https://blog.fefe.de/?ts=ad4bdd72).

Sebastian Hahn wurde nicht mehr ausspioniert, als es Jedem passieren kann, der irgendwie in die Datenbanken der Schnüffler gerät. Ausspionieren wollte man jedoch die Nutzer seines Exit-Nodes. Deren Anonymität ist bei korrekter Nutzung von Tor ziemlich sicher.

Die Medien liefern hier weder sinnvolle noch korrekte Information.

Schlimmer ist (auch via Fefe): https://blog.fefe.de/?ts=ad4dd623

Da würde der Betrieb eines Exit-Nodes in Österreich für strafbar erklärt.

Da zahlt man also für Tor, überwacht eifrig die Exit-Nodes, heult aber gleichzeitig, wie schlimm Tor und Anonymität denn seien. Vielleicht bekommen die dann mehr Geld? Prompt springen Presse und Gerichte darauf an, verbreiten Falschinformationen und und streuen Angst.

Für mich sind das eindeutige Zeichen, wie gut Tor funktioniert.

Jeder, einfach jeder der ne email schreibt, sollte paar Begriffe aus dem „Überwachungs-Katalog“ mit einflicken, oder einfach drunter schreiben. Sind ja hunderte. Erst wenn sie wirklich ALLE überwachen wird das ganz ad absurdum geführt….

Nein. Erst wenn sie wirklich ALLE überwachen macht die Überwachung Sinn. Da wird gar nichts ad absurdum geführt.

Wie sollen sie denn derartige Datenmengen tatsächlich noch sinnvoll filtern können, wenn jedes mail verdächtig ist?? Und wenn es dann paar mal den normalen Durchschnitts-Bürger erwischt, der „nichts zu verbergen“ hat, vielleicht wird dann Masse am Ende wach.

Nicht BND, NSA, GCHQ oder FSB überwachen „ihre“ Bürger, sondern die Regierungen der Staaten. Ohne Einverständnis, Zulassung, oder Anforderung der Legislative gäbe es diese Form der Überwachung nicht.

Bei der Einrichtung totalitärer Überwachungs- und Steuerungssysteme ist grundsätzlich davon auszugehen, dass der Versuch sich der Unterordnung zu entziehen, ein demokratisches Grundrecht, verstärkte Repression zur Folge haben muss um die angestrebten Strukturen zu stabilisieren. Totalitäre Strukturen setzen die vollständige Unterordnung aller, unter die Führerschaft voraus.

Und nein, es geht nicht um die totale Überwachung schlechthin. Es geht um die Möglichkeit einer totalen Überwachung. Eine Möglichkeit die Angst potenziert und Verhalten schon in der Entstehung, im statistischen Mittel, auf normhaftes korrigieren vermag.

Die Regierung (das ist die Exekutive) ist sicher mitwissend und billigt die Überwachung durch die Geheimdienste. Die Legislative (Parlament), die den gesetzlichen Rahmen festlegt, ist aber vermutlich nicht komplett mitwissend und billigend, allein schon weil Teile dieser (Linkspartei) nie in der Regierung waren. Die Geheimdienste halten sich schlicht nicht an die Gesetze; das ist zumindest sehr wahrscheinlich.

sorry, wenn einer ne tor exit node betreibt und verwundert ist dass ihn dann nsa/bnd auf dem radar haben?? das is doch klar, was denn sonst?

hiess es nicht sogar, exit-node betreiber sollten das den offiziellen stellen besser mitteilen, dass die nicht meinen die inhalte kämen vom betreiber. (exit node betreiben ist legal!).

aber eines: ich hoffe der macht es richtig. und dass dieübermittelten daten richtig verschlüsselt sind.

@irene, wenn man die ungefilterten Daten erst mal hat, kann man sie dann hervorkramen, wenn sie einem nützlich sind. Vielleicht ist es manche Überraschung gar keine, sondern gezielt zum richtigen Teitpunkt geöffnet oder eingesetzt.

Seid wann ist das Betreiben eines exit.node Illegal ?

Wenigstens schützt Tor mich vor den „normalen“ Internetverbrechern! Oder Nicht?