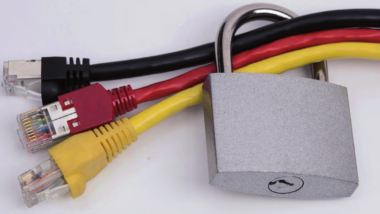

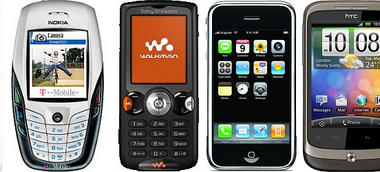

Wenn es nach Hessen geht, gibt es bald die Straftat „Digitaler Hausfriedensbruch“. Offiziell sollen Rechtslücken, zum Beispiel bei Botnetzen, geschlossen werden. Doch diese Lücken gibt es nicht und stattdessen wird Alltägliches plötzlich zur potentiellen Straftat. Wir erklären, warum das geplante Gesetz unnötig, unklar und sogar schädlich ist.