Mit der neuen Version wird der Messenger Signal die Telefonnummer für Menschen, die nicht im Telefonbuch einer Nutzerin oder eines Nutzers stehen, standardmäßig unsichtbar machen. Dies teilte Signal am Dienstag in einem Blogbeitrag mit, in dem die Funktionen neben einer Anleitung erklärt werden. Die Änderung mit der Telefonnummer war lange gefordert, angekündigt und erwartet worden.

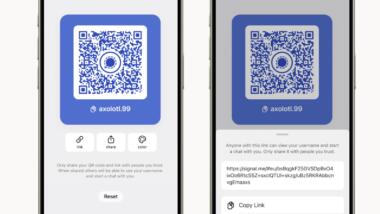

Die neue Version soll in den kommenden Wochen ausgerollt werden, dann lässt sich auch ein Nutzername erstellen. Unter diesem Nutzernamen können sich Nutzer:innen in Zukunft kontaktieren. Zum Austausch des Nutzernamens wird es laut dem Blogbeitrag unterschiedliche Optionen wie einen eindeutigen Link oder einen QR-Code geben. Zur Accounterstellung braucht es allerdings weiterhin eine Telefonnummer. Signal argumentiert, dass die Telefonnummer wegen der Architektur des Dienstes, gegen Spam und zum Auffinden von Kontakten gebraucht würde.

In der neuen Version soll es eine Funktion für Nutzer:innen geben, die nicht möchten, dass andere sie finden können, indem sie auf Signal nach ihrer Telefonnummer suchen. In den Einstellungen der App kann man in Zukunft festlegen, dass andere sich nur über den Nutzernamen und nicht via Telefonnummer mit einem verbinden können.

Privatsphärehemmnis Telefonnummer

Dass man bei Signal mit seiner Telefonnummer unterwegs war und diese in privaten und Gruppenchats sichtbar war, war neben anderen Punkten eine immer wiederkehrende Grundkritik am Aufbau des Messengers. Denn Telefonnummern gelten als sensible persönliche Information, weil sie sehr selten gewechselt werden. Sie sind eine stabile eindeutige Kennung, mit der Personen durch private Akteure und staatliche Behörden identifiziert werden können. Hinzu kommt, dass eine Telefonnummer auch zur Belästigung und ähnlichem genutzt werden kann.

Tritt man also einem Gruppenchat bei, konnten bislang alle Personen im Chat alle Telefonnummern sehen. Dies ist ein Hemmnis für Chats mit bis dahin unbekannten Personen oder in Zusammenhängen, in denen man generell pseudonym kommunizieren will. Auch bei Gruppenchats ist die bisherige obligatorische Nummernanzeige bei Signal ein Grund dafür, warum beispielsweise der Messenger Telegram trotz fehlender Verschlüsselung in politischen Kontexten immer noch mehr genutzt wurde. Bei Telegram können Nutzer:innen ihre Nummer zumindest unterdrücken, sie ist dennoch hinterlegt.

Andere Messenger wie das kostenpflichtige Threema oder das auf Signal basierende Session benötigen keine Telefonnummer bei der Registrierung.

Und letztendlich sind es doch Elemental/Matrix oder noch besser XMPP/Jabber, die Menschen und auch netzpolitik.org verwenden sollten, um ihre Privatsphäre zu schützen.

Klingt gut, ist aber Augenwischerei. Ja, Signal verschlüsselt die Inhalte E2E, und die Verschlüsselung ist – nach gegenwärtigem Kenntnisstand – hinreichend sicher. Aber die Telefonnummern und Metadaten werden nach wie vor zentral verwaltet und unterliegen dem Zugriff der US-„Dienste“. Darin ist Signal kaum besser als Whatsapp. Besser Threema (immer noch mit zentralem Server, aber jedenfalls anonym möglich) oder noch besser Matrix/Element.

Quellen:

https://digitalcourage.social/@cryptgoat/111965573678177078

https://github.com/dessalines/essays/blob/master/why_not_signal.md#why-not-signal

> Aber die Telefonnummern und Metadaten werden nach wie vor zentral verwaltet und unterliegen dem Zugriff der US-„Dienste“.

Insbesondere, wenn es nicht um US-Staatsbürger geht, also um „uns“. So ins US-Netz gegangen werden die Metadaten mit Five-Eyes geteilt oder direkt an Alliierte. Wer mit jemanden kommuniziert, dessen Kontakte einem Dienst auffällig geworden ist, gerät auch als Unbeteiligter in die Überwachungsmühle. Es ist davon auszugehen, dass US-Provider Schnittstellen für US-Dienste vorhalten, darüber aber nicht sprechen dürfen. Adressbücher bzw. Kontaktlisten sind ein gefundenes Fressen und oft aussagekräftiger als Content im Klartext.

Sehr lustig, dass Provider nun das Framing „verbergen“ benutzen. Oder ist das nur pointiertes wording für eine wirksame NP-Headline?

Ich weiß nicht, wer die Quellen geschrieben hat, aber was da drin steht ist faktisch falsch. Signal speichert keine Telefonnummern und kann damit den Behörden auch nicht helfen herauszufinden wer mit wem interagiert. Was Signal speichert, sind Hashes von Telefonnummern und das auch nur temporär. Ansonsten unterliegt es den Beschränkungen denen jedes(!) Kommunikationssystem, welches nicht ausschließlich auf Punkt-zu-Punkt-Verbindungen setzt, unterliegt. Nämlich, dass die Benutzer darauf vertrauen müssen, dass Metadaten, die zwangsläufig auf dem Server anfallen, nicht dauerhaft gespeichert werden. Signal macht hier (im Gegensatz zu jedem anderen Unternehmen) hier zumindest die Zusicherung. Das ist mehr als alle selbsternannten Sicherheitsexperten oder selbstgebastelten Lösungen an Zusicherung geben können. Das muss nicht so sein und das muss auch nicht so bleiben aber es ist der Stand der Technik. Man belehre mich gerne mit entgegenstehenden Fakten.

Lies mal hier:

https://security.stackexchange.com/questions/272982/does-signal-store-mobile-phone-numbers-server-side-in-plain-text

Bezügl. hashes von Telefon-Nummern:

https://security.stackexchange.com/questions/257599/effective-ways-to-hash-phone-numbers/

In den vorangegangen Links steht genau gar nichts außer unsubstantiiertes Rumgeraune. Signal speichert nach eigener Aussage einen abgeleiteten Token, der den Account darstellt. Die Telefonnummer wird nur für die Anmelde-SMS gebraucht, danach muss man entweder eine funktionierende Installation auf einem Phone haben oder der Account ist weg. Warum? Weil Signal eben genau nicht die Telefonnummer speichert sonder nur den abgeleiteten Token. Den kann man aber nur generieren, wenn man die Telefonnummer und den Private-Key hat, der nur auf dem einen Telefon ist. Ist der Private-Key weg, wird ein anderer Token generiert und der Account auf Signal ist praktisch auch weg.

Wie äußert sich das in der Praxis? Nun alle Teilnehmer bekommen in ihren Chats „Die Sicherheits-Nummer hat sich geändert“ angezeigt, was soviel heißt wie, da spricht jetzt potentiell jemand komplett anderes mit dir, der behauptet, ihm gehöre jetzt die Telefonnummer die du als User XY kennst. Was heißt das für die Behörden? Das heißt, dass in den Metadaten jetzt steht, dass sich plötzlich jemand komplett anderes mit dir unterhält. Ist das noch dieselbe Telefonnummer? Kann man aus den Metadaten nicht ableiten. Kann man das irgendwie ableiten? Ja, ist ein offenes Forschungsthema, wie man das verhindern kann. Im Moment kann man aber nicht beides haben: Kontakte zu discovern und seine Telefonnummer nicht zu verraten. Kann man doof finden aber offensichtliche Nicht-Quellen aufzuführen ist hier nicht angebracht.

Bei mir fehlt „Antworten“ unter dem Beitrag von 17:41 Uhr, sorry dass ich hier schreiben muss.

Schon alleine weil die Telefonnummer gebraucht wird, damit eine Anmelde-SMS aufs Handy kommt, ist ein schwerwiegendes Datenschutzproblem, den Messenger wie Element oder Jabber nicht benötigen.

Ein anonymisierter Yubikey für ne 2FA ist da viel gescheiter, wenn es unbedingt 2FA sein muss.

@Prawnee

Aber Signal erlaubt nun mal direktes Matching von bekannten Kontakten, das ist sonst nicht so einfach. Authorisierungstoken per SMS o.ä. zu versenden wäre nicht ohne weiteres schöner. In der Theorie (idk Signal) könnte das ein paar magnituden sicherer sein, für eine einfache Methode (mit Telefonnummer, da unabh- Stelle Signal die Telefonnummer ansprechen kann, und nicht nur der vermeintlich total sichere Kontakt Nr.12.). Ob es das wert ist, ist eine andere Frage…

„Signal erlaubt nun mal“

Ja, ist deren Designentscheidung. Auf der positiven Seite haben wir einen Messenger „besser als SMS“, der einen niedrigschwelligen Registrierungs- und Kontaktprozess für Smartphonenutzer bietet. Das heißt aber nicht, dass wir uns im Rahmen von „Signal als gegeben betrachten“ zu bewegen haben. Die Telefonnummer kann nun mal auch ein Ausschlusskriterium sein, wenn man die Abwägung so trifft. Im Kontext von „Signal erlaubt bald Verbergen der Telefonnummer“, könnte man das als interessanten Aspekt wahrnehmen.

Hallo, könntet Ihr mal eine Umfrage machen, was Menschen davon abhält, Matrix oder Threema zu verwenden? Vielleicht kommt ja so etwas heraus wie „zu teuer“ oder „schwierig zu installieren“, dann wäre es aber schwer, weiter mit dem Finger auf die doofen User zu zeigen.

Threema habe ich, benutze es aber nicht, weil da niemand ist.

Element habe ich mal ausprobiert, mich über die umständliche Installation geärgert und dann wieder gelöscht, weil dort erst recht niemand ist.

Mit Signal erreiche ich alle, die ich erreichen will und finde es gut, wenn dort künftig nicht jeder meine Telefonnummer sieht.

Hallo, ja. Also meine Oma wird sicherlich nicht Matrix oder XMPP nutzen können, weil es zu kompliziert für sie ist. Aber Signal als Alternative zu WhatsApp durchaus. In welcher weltfremden Bubble lebt ihr eigentlich? Wenn ihr ein erhöhtes Maß an Sicherheit und Privacy benötigt, hindert euch niemand entsprechende Tools zu nutzen. Aber für die breite Masse ist das halt einfach nichts. Und im übrigen ist es mir lieber, die Server-Infrastruktur bei Profis zu haben, als dass ein IT-Student im einen XMPP/Matrix-Server hostet, wo ich überhaupt nicht weiß ob dieser sicher konfiguriert ist und welche (Meta-)Daten dort erhoben werden.

Ich möchte diesem Kommentar stark beipflichten. Es geht immer auch um eine Abwägung von Usability und Threat-Level. Messenger wie Signal haben sichere Kommunikation für die Masse auf eine vollkommen neue Stufe gehoben – weg von unverschlüsselter E-Mail und SMS. Das heißt nicht, dass man nicht immer versuchen sollte es noch besser zu machen, weniger Metadaten, usw., aber erstmal ist Signal ein riesiger Fortschritt.

> Ich möchte diesem Kommentar stark beipflichten.

Der Altersdiskriminierung enthält, weil vorurteilsgetränkt „meine Oma“ als generelles Argument verwendet wird, für Menschen, die an „zu kompliziert“ scheitern.

Es dürfte hier einem „Noname“-Enkel, das Wissen fehlen, dass Frauen seit den 80ern Software installieren und seit den 90ern da Internet benutzen, und gerne dabei behilflich sind, ihren Arbeitskollegen z.B. mit Office-Programmen und Datenbank-Anwendungen weiterzuhelfen, wenn es mal für sie zu kompliziert ist. Seither sind viele Frauen Oma geworden und kommen auch ganz gut mit ihren komplizierten Enkel:innen zurecht.

Ok, ich gehe vollkommen mit, dass die „Oma“ hier unfairerweise stereotyp eingesetzt wird für Menschen, die sich technisch schwer tun. Viel öfter als die Oma ist es meiner Erfahrung nach der Opa, der modernen Techniken ablehnend entgegen steht und sich schwer tut. Mir ging’s um die Usability generell.

ich glaube wir verlieren uns hier gerade kollektiv etwas, auch wenn ich beipflichten muss: mein opa konnte auch nie kommunizieren er hätte nur einem ich liebe di-

Zu Non Name: „Wenn ihr ein erhöhtes Maß an Sicherheit und Privacy benötigt, hindert euch niemand entsprechende Tools zu nutzen. Aber für die breite Masse ist das halt einfach nichts.“

1. Es hindert auch niemand Signal und andere Dienste, die USA zu verlassen und sich damit solchen Ungetümen wie dem Patrioc Act zu entziehen.

2. Es hätte auch niemand die Politik in den vergangenen Jahren gehindert und tut es auch jetzt nicht, Verschlüsselung als zentralen Bestandteil jeglicher Online-Kommunikation gesetzlich festzuschreiben, damit Fördergelder zu generieren, um sie für die „breite Masse“ unkompliziert verfügbar zu machen.

Man könnte durchaus die Hypothese aufstellen, dass in der Vergangenheit Verschlüsselung von bestimmten Kreisen, denen sie ein Dorn im Auge war oder ist, bewusst als „zu kompliziert“ und daher als „nicht handhabbar“ abqualifiziert wurde, um die „breite Masse“ davon abzuhalten, sie für sich als attraktiv anzusehen und umzusetzen.

krasser ageism meine oma hat gestern für mich den mainframe gepowercycled als mein netcat stotterte

Sehr ich genauso. Hier gibt’s leider keinen Daumen hoch.

> Und im übrigen ist es mir lieber, die Server-Infrastruktur bei Profis zu haben, als dass ein IT-Student im einen XMPP/Matrix-Server hostet, wo ich überhaupt nicht weiß ob dieser sicher konfiguriert ist und welche (Meta-)Daten dort erhoben werden.

Dir fehlt der Respekt vor der Qualität einer akademischen Ausbildung und den dabei vermittelten ethischen Werten. Im Zweifel traue ich einem gemeinwohl-orientiertem Studenten eher als sog. IT-Profis samt ihrer Server-Infrastruktur, die auch schon mal bei Security-Audits krachend durchrauschen, größere Datenleaks haben, und schon mal „fremdverschlüsselt“ werden können.

Studenten machen auch weniger Kompromisse bezügl. Performance auf Kosten von Security. Aber geschenkt, deine Vorurteile hast Du dir sicherlich redlich verdient.

Als jemand, der jahrelang unabhängige studentische Infrastruktur betrieben hat, liege ich gerade vor Lachen auf dem Boden 8)

Die Bandbreite dieser Leute ist beliebig gross, und wer das jeweils einschätzen kann, kann es selber machen.

> Hallo, könntet Ihr mal eine Umfrage machen, …

Zu welchem Zweck? Mit welchen Mitteln? Mit welchem Aufwand?

Mach doch mal selber, und bemerke (vielleicht) dass Menschen selten ehrlich sind beim Beantworten von Fragen, vor allem die sie selbst betreffen. Dass sie vor dem Interviewer nicht blöd dastehen wollen, gerne Ausreden benutzen, sich wichtig machen wollen, entlang ihrer Interessen Antworten „färben“, und so weiter …

Wie macht man gute Umfragen? Interessiere dich für Sozial-Psycholigie und Soziologie.

Sei nicht so streng mit ‚a‘.

Es ist wahrscheinlich das ‚a‘ aus ‚Team‘.

Toll ein anderer macht’s

*scnr

wer nicht via netcat pakete von hand klöppelt hat es meiner meinung nach nicht verdient zu kommunizieren scheiss tiktok generation bei netzpolitik org danke für nichts

US-Recht verpflichtet Anbieter elektronischer Kommunikation einen Kunden/Nutzer-Datensatz zu erheben und herauszugeben (18 U.S. Code § 2703)

https://uscode.house.gov/view.xhtml?req=Title+18&f=treesort&num=14275

(C) A provider of electronic communication service or remote computing service shall disclose to a governmental entity the name, address, telephone toll billing records, telephone number or other subscriber number or identity, and length of service of a subscriber to or customer of such service and the types of services the subscriber or customer utilized, when the governmental entity uses an administrative subpoena authorized by a Federal or State statute or a Federal or State grand jury or trial subpoena or any means available under subparagraph (B).

Da bei Anmeldung gerne Unzutreffendes übermittelt wird, ist die Telefonnummer ein geeignetes Item um die Leute an den Eiern zu packen. Signal versucht potentielle Kunden zu beruhigen, indem die Firma immer wieder neue Beschwichtigungsstories verbreitet, damit mehr Menschen breit sind, ihre Telefonnummer ohne Schweißausbrüche herauszurücken.

Leser, die ein wenig weiter denken wollen und es auch können mögen sich fragen, wie sich Signal als Firma finanziert, um diesen „kostenlosen Dienst“ (der die Telefonnummer kostet, und Metadaten generiert) betreiben zu können. Wie sich Signal finanziert ist unklar, was schon ziemlich dubious ist. Und wenn Signal die (Meta)daten nicht verkauft, wer hat Zugriff darauf?

Nüchtern betrachtet kann man Signal als Leimrute betrachten, die dazu dient global Leute zu identifizieren/orten, die unbedingt gut verschlüsselte Messages versenden wollen. Signal ist kein altruistisches Geschäftsmodell.

Also die vorangegangen Anmerkungen, die auf die „Datenschutzproblematik“ der Telefonnummern-basierten Anmeldung beharren, sind auf so vielen Ebenen falsch, da weiß ich gar nicht wo ich anfangen soll.

1: Eine Telefonnummer ist öffentlich. Es ist ihr einziger Daseinszweck bekannt zu sein, damit mich darüber andere Leute erreichen können. Signal meine Telefonnummer zu geben, damit mich andere, die diese Nummer bereits kennen müssen(!), kontaktieren können, ist das Gleiche wie anrufen zu können oder ’ne SMS zu schreiben.

2: Mit den Daten auf Signal-Servern kann man keine Telefonnummer zurückrechnen, da liegen nur Hashes. Wenn man aber alle Daten hat, kann man gucken ob eine Telefonnummer bei Signal einen Account hat. Man kann aber auch einfach der nationalen Telefongesellschaft auftragen den Traffic des Telefons mitzuschneiden und gucken, ob sich das Telefon mit Signal-Servern verbindet. Den Zugriff auf die Signal-Server braucht man also gar nicht, um rauszufinden ob eine bestimmte Telefonnummer einen Signal-Account hat. (Ganz zu schweigen von Zugriff auf Server, die in einem anderen Land stehen.)

3: Man kann aus abgefangenen Nachrichten nicht auf die Teilnehmer schließen. Man kann nur ermitteln, wann eine bekannte Telefonnummer Nachrichten abgerufen hat (Methode, siehe 2). Die Methode, das umzusetzen, ist kryptographischer Standard und basiert im Wesentlichen auf pseudonymen Postfächern.

4: Ja, die Adressbücher aller User liegen auf Signal-Servern rum. Das ist ein offenes Problem wie man das verhindern kann. Stand der Technik ist aber, dass die Behörden faktisch den Graphen nicht zurückrechnen können (auch wenn es im Prinzip geht).

5: Wer glaubt, dass man auf einem Server mit 100 Usern anonymer unterwegs ist, als auf Signal, (zB Jabber) hat Kryptographie nicht verstanden. Will sagen, dezentrales Messaging mit vielen Servern mit kleiner Userbase schwächt Anonymität, statt sie zu stärken.

> 1: Eine Telefonnummer ist öffentlich.

Und schon falsch! Das war zu Festnetz-Zeiten noch so. Heute bedarf es einer Einwilligung.

> 2: Mit den Daten auf Signal-Servern kann man keine Telefonnummer zurückrechnen, da liegen nur Hashes.

Auch falsch! Zahlenanordnungen wie Vorwahl-Rufnummer erleichtern die Rückverwandlung ganz erheblich.

Niemand hat einen Planeten!

„4. Echt? Ich denke nicht. Nur die Nutzer sind dort vorhanden, so dass jemand seine Kontakte auf Signalmitgliedschaft prüfen kann, ohne die Kontakte offenzulegen.“

Telefonnummern sind und bleiben problematisch. Allein der Umstand, dass man mit einer Nummer, also einer Sim-Karte starten muss – allerdings ist das hier ja das Designprinzip bzw. Alleinstellungsmerkmal gewesen, um einen einfachen Weg für sichere Kommunikation mit Mobilgeräten zu bieten. Das lässt sich dennoch nicht wegdiskutieren, auch wenn einzelne Argumente aus der Erinnerung o.ä. mal nicht zutreffen.

(1. Eher falsch, wenn auch der Suchraum nicht so riesig ist. Denn WEM gebe ich die Nummer? 2. Richtig, man kann prüfen, ob zu einer Nummer ein Account registriert worden war. Allerdings Suchraum, s.o. 3. Ok. 4. S.o. 5. Im Prinzip ja, allerdings können Telefonnummern Teil einer Abwägung sein, wo dann „anonymität wem gegenüber“ eine Rolle spielt. Das sind vielleicht oft eher Überlegungen bzgl. Angriffsflächen, eher als allgemeine Anonymität. Bei Metadaten ist die Nutzerzahl eher wichtig, da keiner einfach sagen kann, mit wem ich spreche.)

1. Sorry, aber keine Ahnung von Kommunikation oder Kryptographie. Die Telefonnummer ist die URL der Signal-Kontakte und die ist selbstverständlich öffentlich. Dass man darüber nicht herausfindet, wer dahinter steckt, liegt daran, dass die Leute nicht auf jeden Spam antworten, nicht daran, dass sie nicht öffentlich wäre. Ich habe nie behauptet, dass ein Verzeichnis, das Telefonnummern mit Namen in Verbindung bringt, öffentlich wäre. Aber die Nummern selbst sind schon durch das Verfahren selbst (gib einfach eine ins Telefon ein) öffentlich nutzbar.

2. Vorwahlen??? Du weißt offensichtlich überhaupt nicht, wie und welche Daten dort liegen. Was du hier tust, ist Verschwörungsmythen zu verbreiten, ohne Ahnung von Kryptographie. Siehe auch nächsten Absatz für eine Quelle mit Fakten, statt wilden Behauptungen.

4. Hier stehen die Details: https://signal.org/blog/private-contact-discovery/ Im Abschnitt „Contact Discovery“ steht, dass und warum im Wesentlichen die Adressbücher zentral bei Signal liegen und warum das aber nicht so schlimm ist, wie es klingt. Hätte man auch selber suchen können, statt rumzuraunen.

5. Richtig, und deshalb ist das jetzt das Neue Feature, welches Kern dieses np Artikels ist. Gegenüber dritten (lies Behörden) war Signal schon immer anonym (so gut es eben geht, besser als alles, was sonst gerade so existiert). Jetzt halt auch gegenüber einzelnen Kontakten.

1. Die Telefonnummer ist nur insofern öffentlich, als dass sie per Telefon erreichbar ist. Wie eine IP, im Prinzip, allerdings etwas schlechter, also mit SMS-Empfang im Zweifel, und zumindest wie anpingbar, da der Netzbetreiber Statuscodes kommuniziert. Aber das konstituiert sie nicht als öffentliche Nummer (von was denn?). Öffentlich erreichbar, bei Kenntnis, oder bei Durchforsten des Suchraumes, schon. Öffentlich nutzbar ist nicht öffentlich, sie deuten es selbst an. Die Telefonnummer ist daher auch ein (potentieller) Kritikpunkt an Signal, und kann damit keiner Argumentation dienen, die mit „Ist ja sowieso öffentlich“. Signal fällt für einige Anwendungsgebiete einfach mal aus, wegen der Telefonnummer, aber das ist auch so gewollt.

2. Der Suchraum wird bei geratener Vorwahl aber schon viel viel kleiner, das wissen sie schon?

4. https://support.signal.org/hc/en-us/articles/360007061452-Does-Signal-send-my-number-to-my-contacts // Im Wesentlichen nicht, nein. Wenn ich meiner App erlaube, nach Kontakten zu gucken, oder sie es von selbst macht, und dann die Signal-Server diese Token sich merken und selbst den Suchraum durchforsten würden, dann hätten sie das vielleicht, wenn sie die Anfragen überhaupt einem Gerät zuordnen können, denn das muss ja nicht so implementiert sein. Wenn ich es richtig verstehe, sind Signal-Nutzer (also implizit Signal-Kontakte) bzgl. des Status als Signal-Nutzer abfragbar, aber nicht als Graph o.ä. von Kontakten. Kontaktbeziehungen sind dort nicht hinterlegt. Trotzdem ein potentieller Kritikpunkt, wenn Signal-Server mal böse werden.

5. Besser als alles… das würde ich übertrieben nennen. Telefonnummern sind schon etwas heikel, was wegen des niedrigschwelligen Zugangs zu Verschlüsselung mittels Mobilgeräten aber gewollt ist. Welche Abwägungen man da machen will, ist eine andere Sache.

„1. Sorry, aber keine Ahnung von Kommunikation oder Kryptographie.“

Naja, eine öffentlich erreichbare Adresse kann zwar mit dem Design von kryptographischen Protokollen zu tun haben, konstituiert aber nicht Ahnung von Kryptographie (vgl. Internet). Telefonnummern sind noch mal stärker exponiert als ein Internetteilnehmer hinter iner IP im allgemeinen, da für Telefonnummern i.A. das Vorhandensein für signalisiert wird,

„Hätte man auch selber suchen können, statt rumzuraunen.“

Sie ignorieren die Fakten. Vielleicht suchen auch Sie irgendwann wieder welche…

„1. Sorry, aber keine Ahnung von Kommunikation oder Kryptographie.“

Eine öffentlich erreichbare Adresse kann zwar mit dem Design von kryptographischen Protokollen zu tun haben, konstituiert aber nicht notwendigerweise Ahnung (/keine) von Kryptographie (vgl. Internet). Telefonnummern sind noch mal stärker exponiert als ein Internetteilnehmer hinter einer IP es sein muss, da für Telefonnummern i.A. das Vorhandensein signalisiert wird, sowie oftmals Protokolle ansprechbar sind, wie SMS und Anruf. Soll ich die Nummer von „Oma“ auf der entsprechenden Darknetseite einstellen? Eine Telefonnummer ist und bleibt ein potentiell exponierendes Merkmal, wenn es so Teil einer Anwendung wird, was dann eben auch mal die Entscheidung bedingt, Signal deswegen nicht zu nutzen. Vergleiche die Angriffsfläche zu wechselnden IPs von nicht responsiven Geräte/Router/Proxy bei Registrierung mit pseudonymem Nutzernamen (und Wegwerfemail). Vielleicht ist die Diskussion auch müßig.

„Hätte man auch selber suchen können, statt rumzuraunen.“

Es steht aber nicht mein Adressbuch da drinnen, vor allem nicht als verbundenes Adressbuch. Es stehen alle Signalnutzer einzeln und unabhängig voneinander drinnen. Werden die Signal Server böse, dann können sie Anfragen zeitlich mitloggen, und versuchen, Beziehungen zu bilden, was ein Schwachpunkt von Discoveryprotokollen allgemein ist, aber mit Telefonnummern noch mal schwerer ins Gewicht fallen würde. Metadaten mit Telefonnummern (hust), ist für Datenplayer und Regierungen, sowie Orgas mit Zugriff auf Telcos (…), durchaus potentiell problematisch.

„2. Vorwahlen??? Du weißt offensichtlich überhaupt nicht, wie und welche Daten dort liegen. Was du hier tust, ist Verschwörungsmythen zu verbreiten, ohne Ahnung von Kryptographie. Siehe auch nächsten Absatz für eine Quelle mit Fakten, statt wilden Behauptungen.“

Es ging (irgendwem @Anonymous) um „Rückverwandlung“, was offensichtlich nichts anderes ist, als die Nummern durchzuprobieren. Da ist es schon extrem hilfreich, wenn man z.B. Land und Vorwahl von einer Person kennt. Das kommt ja immer drauf an, wer was warum versucht, und welche Daten die vorliegen haben.

Ein Signalnutzer, der eine Telefonnummer von jemandem hat, kann offensichtlich dort anfragen, ob die Nummer registriert ist, um dann zu kontaktieren. Ein Angreifer, was auch immer der sonst noch hat/kann/will, kann offensichtlich alle Nummern durchprobieren, und freut sich über weiter eingrenzende Daten, da es so schneller geht. Das war übrigens früher mal von Signal addressiert worden, dass man nicht innerhalb kürzester Zeit den ganzen Suchraum abfragen kann, wobei „man“ das natürlich immer noch kann, wenn man etwas Zeit , IPs und irgendwie Schmalz mitbringt. Die meißten Nummern laufen ja nicht weg. Nun muss ein Angreifer eigentlich eine Verbindung mitlesen, alle, oder die Signal-Infrastruktur hacken. In letzterem Falle würden Telefonnummern wieder relevant.

Selbst wenn das nicht relevant sollte, z.B. weil es nicht „das Problem mit Signal“ ist, oder nicht das von irgendwem behauptete Problem, so ist das kein Verschwörungsmythos. Weder trifft öffentlich im allgemeinen Sinne zu (Aufwand, alle Nummern im Telefonnetz durchzuprobieren, vs. Serveranfragen?), noch kann davon ausgehen, dass die Nummer zu einem Token nicht findbar ist. Relevanz, wann, usw…. Abwägung bei Kenntnis und Bedarf…

„1. Sorry, aber keine Ahnung von Kommunikation oder Kryptographie.“

Doch schon, aber ich nehme andere Dinge als gegeben an, als Sie? Siehe Titel des Artikels.

„2. Vorwahlen??? Du weißt offensichtlich überhaupt nicht, wie und welche Daten dort liegen.“

Tipp: Nicht alle Daten muss man von Signalservern ziehen, manche könnte man wohl berechnen.

„4. Hier stehen die Details: https://signal.org/blog/private-contact-discovery/ Im Abschnitt „Contact Discovery“ steht, dass und warum im Wesentlichen die Adressbücher zentral bei Signal liegen“

Nur Signal-User – nicht Adressbücher, keine Kontaktgraphen. Im schlimmsten Falle rollen die eine Trojanerapp aus, aber sagen wir mal, ich nutze das Protokoll, dann sind eben die Server kompromittiert, also liefern alle Discoveryanfragen, aber auch Gespräche also möglicherweise solche Beziehungsinformationen, da haben sie dann in gewisser Weise recht.

„5. Richtig, und deshalb ist das jetzt das Neue Feature, welches Kern dieses np Artikels ist. “

Ok.

„besser als alles, was sonst gerade so existiert“

Huch? -> „aber ich nehme andere Dinge als gegeben an, als Sie?“

>> Hier stehen die Details: https://signal.org/blog/private-contact-discovery/

Zitat: The obvious problem with this method is that the hash of a user identifier can almost always be inverted. Regardless of whether the identifier is a phone number, a user name, or an email address, the “keyspace” of all possible identifiers is too small.

This method of contact discovery isn’t ideal because of these shortcomings, but at the very least the Signal service’s design does not depend on knowledge of a user’s social graph in order to function. This has meant that if you trust the Signal service to be running the published server source code, then the Signal service has no durable knowledge of a user’s social graph if it is hacked or subpoenaed.

Es gilt im Übrigen folgendes zu beachten: Cryptography Notice

This distribution includes cryptographic software. The country in which you currently reside may have restrictions on the import, possession, use, and/or re-export to another country, of encryption software. BEFORE using any encryption software, please check your country’s laws, regulations and policies concerning the import, possession, or use, and re-export of encryption software, to see if this is permitted. See http://www.wassenaar.org/ for more information.

The U.S. Government Department of Commerce, Bureau of Industry and Security (BIS), has classified this software as Export Commodity Control Number (ECCN) 5D002.C.1, which includes information security software using or performing cryptographic functions with asymmetric algorithms. The form and manner of this distribution makes it eligible for export under the License Exception ENC Technology Software Unrestricted (TSU) exception (see the BIS Export Administration Regulations, Section 740.13) for both object code and source code.

„Die Telefonnummer ist die URL der Signal-Kontakte und die ist selbstverständlich öffentlich.“

Öffentlich, im Sinne einer Adresse. Aber kein Google-Maps Foto, oder ein Adressbucheintrag o.ä.

Wem auch immer Sie antworten, hat vielleicht eine andere Idee davon, wo hier die Probleme liegen, und wo nicht. Ich will jetzt nicht „Keine Ahnung von Kryptographie“ mit „keine Ahnung von Annahmen“ beantworten…

Das mag nitpicking sein, dennoch: Definition von öffentlich?

Dann im Lichte dessen: „keine Ahnung von Kommunikation oder Kryptographie“

Dazu die Seltsamkeit, auf Datenschutz mit „sowieso öffentlich“ zu antworten.

Es geht zwar um Signal, aber Registrierung mit Telefonnummer ist und bleibt nun mal exponierend – die SMS exponiert bereits bzgl. Legislation von Sender und Empfänger, und erzeugt Logs der Verbindungen an mehreren Stellen. Wer von Kryptographie und Kommunikation schreibt, sollte das auswendig wollen. Zudem eröffnet es Angriffsfläche, wenn auch zunächst theoretisch, da 1. Signal installiert sein könnte, und 2. Telefonnummer bekannt ist. Das wird der nordkoreanische Telco wohl schon durchprobiert haben. Wenn also jemals eine nette Kombination an Sicherheitslücken existiert, muss Nordkorea nur einen Rogue Player in einem Land finden, von wo aus SMS schicken sehr sehr billig ist, und schon hat man einen Flurschaden angerichtet, ohne einen Server hacken zu müssen, wenn auch wahrrscheinlicherweise nur bei Android oder IOS. Langsamer mir amortisationskonzept geht auch, wenn man Nummer für Nummer hackt, und nach abgefischten Adressen u.ä. expandiert. Das war jetzt eine spezialisierte Sicht, aber ich glaube, der Punkt ist grob klar.

„1. Sorry, aber keine Ahnung von Kommunikation oder Kryptographie. Die Telefonnummer ist die URL der Signal-Kontakte und die ist selbstverständlich öffentlich.“

Öffentlich anwählbar. Aber nicht trivial verbunden mit einer Person, außer für Telco/Regierung/Datenhalter (von Internetregistrierung z.B.). Es ist absolut nicht selbstverständlich, seine Telefonnummer einfach irgendwo zu hinterlassen. Da ist schon ein bischen Angriffsfläche mit bei. Arroganter Blödsinn.

„2. Vorwahlen??? Du weißt offensichtlich überhaupt nicht, wie und welche Daten dort liegen. Was du hier tust, ist Verschwörungsmythen zu verbreiten, ohne Ahnung von Kryptographie.“

Sie haben sich zu tief in Signal eingebuddelt? Suchraumverkleinerung ist für Idiotenkryptographen.

„4. Hier stehen die Details: https://signal.org/blog/private-contact-discovery/ Im Abschnitt „Contact Discovery“ steht, dass und warum im Wesentlichen die Adressbücher zentral bei Signal liegen“

Wobei: https://signal.org/blog/sealed-sender/

„By design, it does not store a record of your contacts, social graph, conversation list, location, user avatar, user profile name, group memberships, group titles, or group avatars.“

Laut signal sind nur Signalnutzer bei Signal zu finden, nicht „das Adressbuch“. Was für eine Datensicht, bzw. Angreifer haben Sie denn da im Sinn?

„5. Richtig, und deshalb ist das jetzt das Neue Feature, welches Kern dieses np Artikels ist. Gegenüber dritten (lies Behörden) war Signal schon immer anonym (so gut es eben geht, besser als alles, was sonst gerade so existiert). Jetzt halt auch gegenüber einzelnen Kontakten.“

Dritte (lies google) weiß auch eine Menge, z.B. wenn einer Signal nutzt, und dann z.B. auch noch Android. Dann die US (lies: Behörden). Besser als nicht mit Telefonnummer? Wenn es sein muß, geht es vielleicht nicht besser. Wovon handelt noch gleich der Artikel?

„Arroganter Blödsinn.“

Suchraum vergrößern, Vorschlag: „Etwas zu weit aus dem Fenster gelehnt!“, aber nur wenn’s kein Russe ist.

„Suchraumverkleinerung ist für Idiotenkryptographen.“

Hier hat der Buzzer versagt, es sollte wohl besser „Fachidiotenkryptographen“ heißen.

„Hier hat der Buzzer versagt“

Das heißt „Wadenbuzzer“.

> Signal argumentiert, dass die Telefonnummer wegen der Architektur des Dienstes, gegen Spam und zum Auffinden von Kontakten gebraucht würde.

Argumentieren kann man so, glauben muss man es aber nicht. Fakt ist, dass Signal gemäß 18 U.S. Code § 2703 (wurde weiter oben schon zitiert) verpflichtet ist, geeignete Daten zu erheben und US-Behörden bereitzustellen. Der Rest kann als Verneblung dieser Tatsache abgehakt werden.

Es gäbe schon interessante Folgerungen, immerhin bedeutet die Kontaktaufnahme Verbindung von Nummern. Und diese sind definitiv rückrechenbar. Die Behörden des Landes, in dem jew. Server steht, könnten also fordern, Metadaten zu erhalten.

D.h. aus dem Hash folgen dann schon Verbindungen zwischen Telefonnummern, auf welches Gerät die dann auch immer verweisen, jedenfalls beginnt es mit einer Telefonnummer.

D.h. wer da mitliest, weiß also, welche Nummer mit welcher spricht.

Frage ist nun, ob diese Logs gesetzlich erzwungen sind, also die Leute von Signal uns da belügen. „Speichern keine [irgendwas]“, aber Anfragen an Webserver sind zu Hashes zuordnebar, die zu Telefonnummern rückrechenbar sind. Natürlich sind Telefonnummern noch schlimmer als IPs.

Die Frage, die hier entsteht ist also, ob „you can now have username instead of a phone number“ hier nur bedeutet, dass auf Signal-Serverseite der Nick benutzt wird, aber Addressierung immer noch Telefonnummer ist, bzw. z.B. für Behörden immer noch effektiv nachvollziehbar. Das EU-Modell also, etwas Schutz vor Wirtschaft/anderen, Schein (-endes Lämpchen) vor Behörden.

Gehässig, wenn also die Nummer nachvollziehbar ist „vor allem für wer sie kennt“, wer da denkt, man würde so also noch die Sorten Nicknames als Datum abgreifen können, die sich Leute so geben. Daten sind Daten.

Das wäre ein Pfad. Gerne widerlegen.

Kontakte:

– Signal kennt Signalnutzer.

– Das Abfragen seiner Kontakte auf Registrierung bei Signal ist optional.

– Signal behauptet, keine Kontaktgraphen etc. zu speichern.

Hier kommt es also darauf an, was für einen Angreifer man im Sinn hat.