Seit rund drei Jahren geht das Bundeskriminalamt (BKA) in mehreren Untersuchungen und Studien dem Phänomen „Hacktivismus“ auf den Grund. Ende 2013 starteten deutsche Behörden ein „Projekt Hacktivismus“, das sich zunächst auf Aktionsformen von Anonymous bezog. Im Mittelpunkt steht die Frage, wie Sicherheitsbehörden etwaige Gesetzesverstöße verfolgen und ahnden können und dabei „die relevanten Strafrahmen noch besser ausgeschöpft werden“. Auch das Bundesamt für Verfassungsschutz und das Verteidigungsministerium sowie das „Nationale Cyber-Abwehrzentrum“ (NCAZ) sind beteiligt.

Das statistische Material des „Projekt Hacktivismus“ basierte vor allem auf den Razzien und Verurteilungen im Rahmen der DDos-Angriffe gegen die GEMA in 2012. Die Generalstaatsanwaltschaft Frankfurt hatte damals in mehreren Bundesländern Wohnungen von 106 Personen durchsucht und Computer und andere Ausrüstung beschlagnahmt, darunter Playstations, externe Festplatten, Karten-Lesegeräte und Mobiltelefone. Vermutet wurde ein „Hackerkollektiv Anonymous“, die Staatsanwaltschaft ermittelte wegen „Computersabotage“.

Vor einem Jahr hat das BKA schließlich die Studie „Hacktivisten. Abschlussbericht zum Projektteil der Hellfeldbeforschung“ vorgelegt. Zentrale Erkenntnis:

„Der Begriff Hacktivismus beinhaltet die Konzepte Hacking und Aktivismus“.

Das BKA kündigte an, in einer weiteren Ausarbeitung die verschiedenen Phänomene definieren und „Szene-Trends“ darstellen zu wollen. Als Grundlage sollten „Quellen in Form von Büchern, Berichten, Studien und Artikeln“ ausgewertet werden. Hierzu wollte das BKA nach eigenem Bekunden mit dem Landeskriminalamt Niedersachsen und den drei Polizeipräsidien Aachen, Köln und Düsseldorf zusammenarbeiten.

Unter dem Titel „Täter im Bereich Cybercrime – Eine Literaturanalyse“ liegt nun auch die neue Studie vor (Mirror). Das Werk teilt sich in die Abschnitte „Phänomenologische und tätertypologische Betrachtung“ sowie „Kriminologische Erklärungen und Handlungsmöglichkeiten“.

Zunächst werden die TäterInnen differenziert:

In phänomenologischer Hinsicht zeigt der Bericht, dass der typische Hacker Schüler, Auszubildender oder Student ist, der seine Kenntnisse im Bereich Informationstechnik häufig als Autodidakt erworben hat. Das ist heute einfacher als früher, sind viele junge Hacker doch als sog. „digital natives“ mit Computern und dem Internet als Informationsplattform groß geworden. Die meisten Hacker verbringen ihre Freizeit vor allem mit dem Computer und arbeiten viel alleine, ohne dabei sozial auffällig zu sein. Sie unterhalten eher informelle Kontakte, die offenbar eher dem Augenblick als einer soliden Einbindung in soziale Strukturen bzw. Gruppen entstammen. Kontakte werden vor allem über Chats, Cliquen oder als individuelle Freundschaften auch in der realen Welt gepflegt.

„Hacktivismus“ ist laut dem BKA weiterhin eine stark männerdominierte Domäne. Zwar seien unter den Betroffenen der GEMA-Razzien 24% weibliche Täterinnen gewesen, allerdings sei diese Zahl für statistische Vergleiche kaum zu gebrauchen. Die VerfasserInnen der Studie zitieren Analysen, wonach um die Jahrtausendwende ein „exponentielles Wachstum“ weiblicher AtivistInnen zu verzeichnen gewesen sei. Andere Untersuchungen zeigten jedoch, dass junge Frauen niemals als Erstellerinnen oder Betreiberinnen etwa von Botnetzen ermittelt wurden.

Die wenigsten jugendlichen „Cyberstraftäter“ haben laut der Studie Angst vor staatlicher Verfolgung, Strafen oder auch Haft seien „praktisch ohne Abschreckungswirkung“. Ein Grund liege laut dem BKA darin, dass viele HackerInnen darauf hoffen mit ihren Qualifikationen „trotz Straffälligkeit noch Karriere im IT-Sektor machen zu können“. Dies würde durch „Hackerlegenden“ belegt.

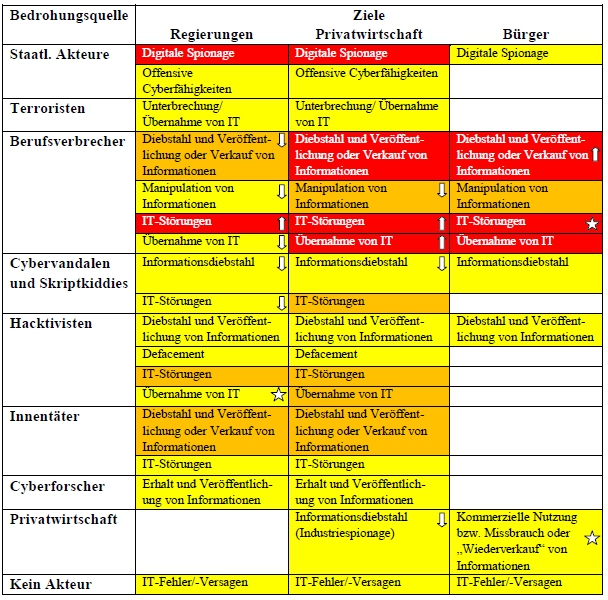

Am Ende gibt der Bericht Empfehlungen, wie Sicherheitsbehörden am Besten gegen „Script-kiddies“, „Cybervandalen“, „Terroristen“, „Berufsverbrecher“, „Hacktivisten“ oder „Cyberforscher“ vorgehen müssten. „Script-kiddies“ könnte demnach als neues Phänomen der Jugenddelinquenz beurteilt werden, vorgeschlagen werden daher „auf das Hackingphänomen angepasste Gefährderansprachen“.

Um die knappen personellen Ressourcen zu schonen sollte sich die polizeiliche Repression auf die relativ kleine Gruppe kreativer „versierter Hacker“ konzentrieren. Genannt wird etwa die Verhängung von Untersuchungshaft. Ein solches Vorgehen hätte laut der Studie Abschreckungseffekte auch auf jene „Hacktivisten“, die vorgefertigte Angriffswerkzeuge nutzen, „weil sie selber über zu wenig Wissen und (finanzielle) Möglichkeiten verfügen, komplexe Angriffswerkzeuge selber zu entwickeln“.

Soso es muss also auch gegen „Cyberforscher“ vorgegangen werden….

wäre es nicht sinnvoller die Abwehr gegen staatliche Angriffe, Terroristen und Verbrecher auszubauen??

Selbst wenn sie es wollten, dazu wären diese grenzdebilen Vollidioten und Berufsversager mit ihrem Oberschwachmaten Holger Münch eh nicht in der Lage.

Deswegen müssen sie sich solche kleinen Ziele aussuchen, alles andere würde ihre Kompetenzen übersteigen.

Tja, deren Existenz ist ein einziger Witz.

Man sollte herausstellen, dass nicht das BKA analysiert selbst hat, sondern rund 65 Aufsätze und Berichte über Hacker und Cybereien ausgewertet hat, wobei ich keine Angaben dazu finden konnte, warum diese Texte ausgewählt wurden und warum andere, wie etwa die sehr hackerfreundliche Forschung von Gabriela Coleman nicht berücksichtigt wurden.

Die deutsche Sprache ist so bedeutungsschwanger, die Worte so hochtrabend, wie nur möglich. Wenn hier von „auswerten“ geredet wird, solle man eher von „gelesen und eine sinnlose Tabelle zusammengeschustert“ sprechen. Die bloße „Auswertung“ hat gar keinen Sinn und Zweck. Es sollte für die interessierten „Autodidakten“ eine möglichkeit geben für den Zweck des BKAs zu arbeiten. „Arbeiten“.

„Kontakte werden vor allem über Chats, Cliquen oder als individuelle Freundschaften auch in der realen Welt gepflegt.

Ich habe Freunde im Real Life und treffe eine Clique am wöchentlichen Spieleabend. Ich bin Terrorist.

„trotz Straffälligkeit noch Karriere im IT-Sektor machen zu können“

Dabei ist doch vor allem der Staat an diesen Leuten interessiert.

Zudem kann man die gut erpresserisch gefügig machen. Das ist viel einfacher und effizienter, als sich die Leute auf dem Arbeitsmarkt zu beschaffen. Die Gesetze geben ja mittlerweile auch einiges her. Und wenn nicht, dann wird halt bei der Forensik „belastendes Material“ gefunden.

Seit einigen Jahren geht Anonymous in mehreren Untersuchungen und Studien dem Phänomen „Grundgesetwidrige Gesetzgebung“ auf den Grund. Ende 2014 starteten deutsche Hacker ein „Projekt Verfassungsschmutz“, das sich zunächst auf Aktionsformen von Groko-Kriminalität bezieht. Im Mittelpunkt steht die Frage, wie die Zivilgesellschaft etwaige Gesetzesverstöße verfolgen und ahnden kann und dabei „die relevanten Strafrahmen noch besser ausgeschöpft werden“. Auch andere NGOs sind beteiligt.

Das statistische Material des „Projekt Verfassungsschmutz“ basierte vor allem auf den Auswertungen der Bundestagsdaten vor der Sommerpause. Hacker hatten damals Abgeordnetenbüros durchsucht und Computer und andere Ausrüstung beschlagnahmt, darunter Playstations, externe Festplatten, Kokain und Mobiltelefone. Vermutet wurde ein „Verschwörungskollektiv Vorratsdaten“, Anonymous ermittelte wegen „Verfassungsverrat“.

Mir scheint,

das sich hier Kommissare getarnt als Pseudohacker bei den Redaktoren ein schleimen wollen.

Was dem einen sein Terrorist, ist dem anderen sein Freiheitskämpfer. Dabei ist es hilfreich, dass der Begriff, Bedeutung und Umfang möglichst schwammig bleiben.

Ziemlich ähnlich ist es mit dem Begriff es „Hackers“. Für ein Feindbild ist es ziemlich wurst, wer da gejagt wird. Kollateralschäden dabei haben auch ihren Nutzen: Sie steigern Furcht und Schrecken – vor dem Staat.

Phänomenologische und tätertypologische Betrachtungen wären auch bei der Untersuchung von Polizeigewalt nützlich.