Beim Versenden einer E-Mail sollte man darauf achten, dass der Versand über eine verschlüsselte Verbindung erfolgt. Insbesondere in einem offenen WLAN hat sonst jeder weitere Nutzer des WLANs die Möglichkeit, den Inhalt der Nachricht zu lesen. Um das zu verhindern, sollte man die verschlüsselten Protokolle TLS oder SSL nutzen, um die E-Mail an den Server des Providers zu schicken. Wie Michael Kliewe nun aber herausgefunden hat und auf Golem berichtet, wird die Nachricht unter Umständen im weiteren Verlauf seines Weges dennoch unverschlüsselt zwischen den Servern der E-Mailprovider gesendet.

Beim Einsatz von TLS oder SSL wird die gesamte Verbindung, also die gesamte E-Mail, verschlüsselt an den Server des Mailanbieters geschickt. Die Verschlüsselung wird dort aufgehoben und die Nachricht wird per SMTP an den Zielserver weiter geschickt. Wie Michael Kliewe nun in einem Test heraus fand, verzichten allerdings eine Reihe von E-Mailanbieter auf eine Verschlüsselung der Verbindung untereinander.

Denn nur wenn beide beteiligten Mailserver TLS unterstützen und dies mittels StartTLS beim Verbindungsaufbau signalisieren, wird auf eine verschlüsselte Verbindung umgeschwenkt. Andernfalls werden E-Mails ohne TLS von einem Mailserver zum anderen weitergereicht.

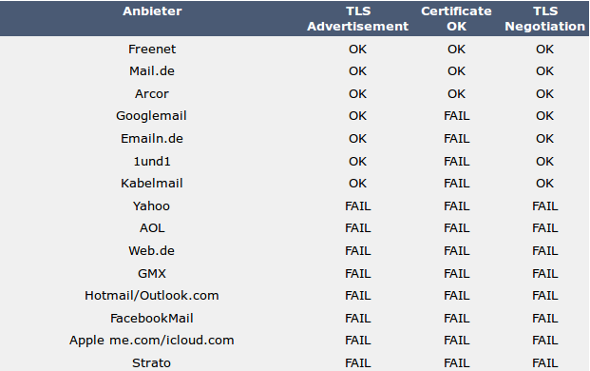

Bei einem Test von 15, sowohl internationalen wie deutschen, E-Mailanbietern war bei rund der Hälfte keine verschlüsselte Verbindung untereinander möglich.

Die Untersuchung der Anbieter fand mit dem Online-Tool Check-TLS vorgenommen. Das Tool steht jedermann offen, sodass auch noch weitere Anbieter einer Untersuchung unterzogen werden können. Das Ergebnis zeigt, dass ein Großteil der E-Mailanbieter keine Verschlüsselung der Verbindung per TLS unterstützt. Das Problem daran ist, dass Verbindungen nur verschlüsselt werden können, wenn beide Teilnehmer TLS unterstützen. Wer also von einem Anbieter mit möglicher Verschlüsselung wie Freenet eine Nachricht einen Anbieter ohne Verschlüsselung sendet, kann davon ausgehen, dass seine Mail zwischen den Anbietern unverschlüsselt übertragen wird. Kliewe sagt treffend, dass dieses Problem zwar schon länger bekannt sei, im Zuge der weltweiten Abhöraktionen des Internetverkehrs aber eine neue Betrachtung verdiene.

Egal ob ein Server nun TLS unterstützt oder nicht, es wird nur die Verbindung verschlüsselt, nicht die Nachricht an sich. In jedem Fall wird diese Verbindung auf dem Server entschlüsselt und der Inhalt der E-Mail wird lesbar. Um sicherzustellen, dass wirklich nur der Empfänger den Inhalt der Nachricht lesen kann, muss die Nachricht mit einer Ende-zu-Ende-Verschlüsselung wie PGP gesichert werden. In diesem Fall ist der Inhalt einer E-Mail auch dann nicht lesbar, wenn die Verbindung, auf der die Nachricht übertragen wird, unverschlüsselt ist. Das Nutzen unverschlüsselter Verbindung ist dennoch nicht ratsam.

Was bitteschön ist daran neu? Natürlich senden Server auf SMTP Ebene verschlüsselt, wenn die Gegenstelle das unterstützt. Im Gegensatz zu https wird fast nie das Zertifikat überprüft und damit ist die Verschlüsselung defakto sinnlos.

Üblicherweise sieht das zwischen MUA und Mailserver meist etwas besser aus, denn dort Erfolgt in der Regel eine Zertifikatsprüfung.

Gruss

Sven

ja töfte, schon wieder so ein spezialexperte!

ich für meinen fall würde es sehr begrüßen, wenn solche themen mal gebündelt dargestellt würden, um 0815 usern zu zeigen, was eigentlich passiert, während sie im netz rumturnen und welche Möglichkeiten sie haben, sich abzusichern.

Gebündelt dargestellt passiert folgendes: deine Kommunikation wird abgehört und gespeichert, dagegen hilft nur Ende-zu-Ende-Verschlüsselung.

Ich kann mich Sven nur anschließen: der obige Artikel ist (a) keine Neuigkeit und (b) verwirrt die Nutzer, weil er davon ablenkt dass Ende-zu-Ende-Verschlüsselung das einzige ist, was hilft.

Die TLS-Verbindung beim Mailversand ist reines Schlangenöl.

Der 0815 Nutzer ist genau das Problem. Wenn ein renommiertes Blog Blödsinn erklärt, dann glauben die Leser das.

Blödsinn ist es weil es im falschen Kontext darstellt wird, die Fakten verdreht werden. Wäre dieser Artikel in der Bild, so würde man denen vorwerfen Hysterie zu schüren.

Kurz: Nur der Transportweg zwischen dir und deinem E-Mail Anbieter ist verschlüsselt, wenn du es explizit eingestellt hast – das ist kein Standard, aber immer beliebter.

Danach ist die Nachricht wieder unverschlüsselt, egal ob diese weiter versandt oder gelagert werden soll.

Ich weiss nicht was ihr getestet habt, aber GMX unterstützt StartTLS, kann man einfach durch

openssl s_client -connect mail.gmx.net:25 -starttls smtpverifizieren.Wichtig ist, das man sobald man seine E-mail in einen Mailserver eingeworfen hat,

man keine Möglichkeit zu prüfen und bekommt auch keine Gewährleistung das die E-Mail verschlüsselt

weiter übertragen wird.

Deshalb setzt man Ende-zu-Ende Verschlüsselung ein[1], sprich E-mail mit PGP/GPG oder S/MIME verschlüsseln.

Es wäre toll wenn Ihr über solche Themen ein wenig differenzierter berichtet.

Ich denke die Verunsicherung in solchen Fällen ist hoch genug.

[1] https://de.wikipedia.org/wiki/Ende-zu-Ende-Verschl%C3%BCsselung

Lies bitte etwas genauer. Es geht hier nicht um die Endkunden-Server, sondern um die MXe, die Mails von anderen Server empfangen. Und auf mx0/mx00/mx01.gmx.net wird kein TLS unterstützt.

boah da hat jemand smtp angeschaut. voller alarm, hart backboard, das sind extreme neuigkeiten.

smtp verlangt eben kein tls. nicht zwischen smtp servern und auch nicht zu den smtp clients.

wo war da jetzt die neuigkeit? das zeug hat sich seit jahren nicht mehr veraendert und da smtp mit eines der aeltesten internet dienste ist, wird sich da auch nichts tun wegen abwaertskompatibilitaet, jeder smtp server muss klartext smtp koennen. schluss aus fertig.

und sowas kommt auf netzpolitik im jahre 2013? bitte bitte das niveau. das ist ja furchtbar…..

mfg

Lieber einmal zu viel als einmal zu wenig. Nicht jeder Leser teilt ihren Wissensstand diesbezüglich. Und Verunsicherung? Ist das ernst gemeint? Dies ist doch nur ein Grund mehr für end to end Verschlüsselung für Otto Normal.

Ich hätte nichtmal gedacht das die Provider untereinander überhaupt verschlüsseln und habe somit etwas gelernt.

Die Ende-zu-Ende-Verschlüsselung, die Ihr hier zitiert, ist relativ sinnlos bei der Art, wie NSA und Co derzeit anscheinend vorgehen. Die sind nämlich auf die Verbindungsdaten aus, sprich: auf die Mailheader, und die werden bei PGP mitnichten verschlüsselt, nur, ob A dem B erzählt, dass C sich in der Nase gebohrt hat. Mal davon ab hilft TLS insofern auch sehr wenig, weil es in nahezu allen Ländern „lawful interception“ Vorschriften (https://de.wikipedia.org/wiki/Lawful_Interception) gibt. In DE-Land wird das unter anderem durch das G10-Gesetz und die TKÜ geregelt. Heißt nichts anderes, als dass Euer toller MX zwar mit dem nächsten MX TLS sprechen kann und Lieschen Müller den Datenstrom nicht lesen kann, dass aber auf dem Mailserver selbst die Daten natürlich wieder im Klartext vorliegen (zumindest die Verbindungsdaten) und auch im Klartext ausgeleitet werden. Zumindest mir ist kein Weg bekannt das zu umgehen, so dass E-Mail als generell nicht sicher angesehen werden muss. So genannte Terroristen, zumindest die die nur ein bißchen von der Materie verstehen, werden aber schon seit einer ganzen Weile auf Alternativen ausgewichen sein. Damit bleibt es bei Jedermann-Überwachung.

Nunja, das viel größere Problem ist in meinen Augen, dass auch Unternehmen wie Amazon und PayPal kein TLS nutzen. Die senden die Bestätigung Ihrer Bestellungen und Zahlungen an mich komplett im Klartext obwohl mein Server TLS unterstützt. Es ist totale Verarschung, wenn der Bestellvorgang per SSL gesichert wird, die Bestellung dann aber per Mail ohne TLS noch einmal zu mir gelangt. Das schneiden die Briten dann mit und wissen genau was ich bestellt habe.

Anders macht es übrigens Pizza.de: Die nutzen sowohl TLS als auch DKIM (zum signieren) und zeigen somit, dass es auch anders geht. Aber von Amazon und PayPal werde ich mich genau aus diesem Grund trennen.

(Und, jaja: Ich weiß auch, dass TLS nicht der Weisheit letzter Schluss ist. Es geht mir dabei auch nur darum, wenigstens die einfachsten Möglichkeiten zur Verschlüsselung zu nutzen)

Die Problematik kann übrigens jeder nachvollziehen, wenn er nur mal in den Header der E-Mails schaut. Dort werden TLS Transporte protokolliert.

Was ist mit VPN Anbietern die Ende-zu-Ende Verschlüsselung anbieten und Web Diensten wie

https://privnote.com

https://encipher.it

Der Mailserver von Netzpolitik.org ist leider auch nicht „sicher“

http://de.ssl-tools.net/mailservers/netzpolitik.org

Hier gibt es eine umfangreichere Übersicht bekannter E-Mail Provider mit Testergebnissen:

http://de.ssl-tools.net/providers