Seit dem 1. Januar betreibt die EU-Polizeiagentur Europol in Den Haag das „Europäische Zentrum zur Bekämpfung der Cyberkriminalität“ (EC3). Leiter ist der ehemalige dänische Geheimdienstchef Troels Oerting. Bislang war Europol für „Terrorismus“ und „Organisierte Kriminalität“ zuständig. Nach einer größeren Umstrukturierung sind allerlei Tätigkeiten eines „digitalen Untergrunds“ von gesteigertem Interesse, darunter „unerlaubter Zugang zu Sabotagezwecken“, „Verletzung der Rechte des geistigen Eigentums“ oder das Versenden von Spam. Geplant ist angeblich, dass Europol auch IT-Systeme auf ihre „Verwundbarkeit“ testet. Ganz besonders hat es der Agentur aber das Hacken angetan:

Besides the continuing threat of financially motivated cybercrime, 2011 has clearly been the year of ‘hacktivism’. At the beginning of the year large companies involved in the Wikileaks ban were targeted; later on the attacks spread to governments, law enforcement agencies and political parties. Spin-offs and splinter groups of the original Anonymous movement appeared throughout the Western world.

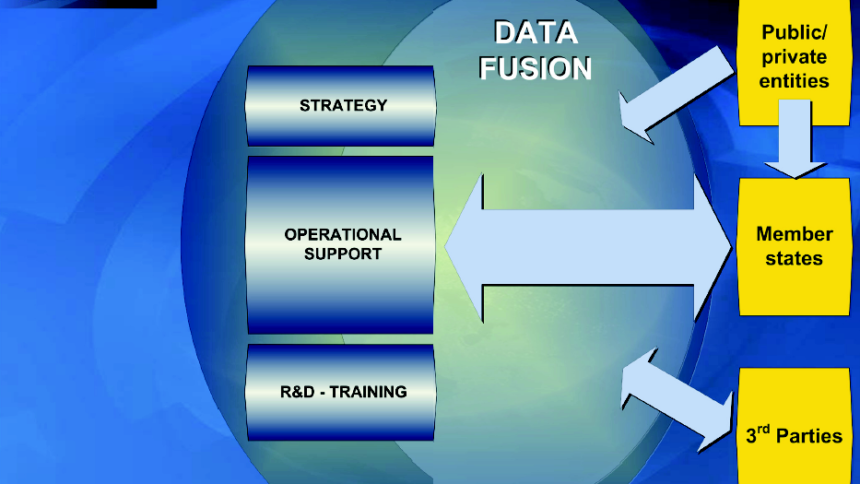

Das EC3 soll die EU-Mitgliedstaaten in technischen, analytischen und forensischen Fragen unterstützen und hierzu mit anderen EU-Agenturen kooperieren. Gemeint ist unter anderem die EU-Agentur für Netz- und Informationssicherheit (ENISA). Weitere PartnerInnen sind die nationalen „Computer Emergency Response Teams“ (CERTs), internationale Organisationen, Regulierungsbehörden, die Sicherheitsindustrie und Firmen „aus dem Finanzsektor“. Auch mit dem im September eröffneten CERT-EU arbeitet Europol zusammen. Europol ist vor allem eine Behörde zur Informationsbeschaffung bzw. -verarbeitung. Dies geschieht vor allem mittels der sogenannten „Analysedateien“ („Analysis Work Files“, AWF), in denen Informationen zu unterschiedlichen Themenbereichen gesammelt werden:

Analysis is the cornerstone of all modern intelligence-led law enforcement activities and critical to all Europol activities. Our analytical capabilities are based on advanced technology adjusted to the needs of law enforcement. Analysts employed at Europol use the latest methodologies and techniques to identify missing links in cross-border EU investigations.

Abgelegt werden Daten von Personen, Sachen und Vorgängen. Nicht nur von Verdächtigen können dort sensible Daten wie „politische Einstellung“ „sexuelle Orientierung“ oder „Gewohnheiten“ eingestellt werden: Auch Kontaktpersonen, also Personen die mit den Verdächtigen nichts weiter zu tun haben, werden prozessiert. Schon vor der Einrichtung des EC3 wuchsen Aktivitäten und Kompetenzen Europols hinsichtlich „Cybercrime“ stetig. Hier eine kurze Übersicht:

- In den Jahren 2009 bis 2011 ist das Europol-Informationssystem um 34% gewachsen. Die meisten Daten für Europol (27%) werden mit großem Abstand aus Deutschland angeliefert (und mehr noch abgefragt), es folgen Belgien, Frankreich, Spanien und Europol selbst. Mindestens 13 Mitgliedsstaaten nutzen hierfür einen automatisierten „Data Loader“, der markierte Einträge selbständig nach Den Haag verschiebt. Zuständig sind die nationalen „Europol National Units“, in Deutschland das BKA. 2011 wurden im gesamten Informationssystem 111.110 Suchen ausgeführt.

- Europols Datenbanken (dazu gehören neben den AWF auch das weiter wachsende „Europol Informationssystem“ (EIS) wurden reorganisiert. Ziel war, die Einträge untereinander durchsuchbar zu machen. Im Oktober 2011 ging dafür der „Europol Links Manager“ (ELM) an den Start. Lediglich begrenzt durch den Rechtsrahmen der Agentur werden fortan Einträge in den AWF automatisiert auf „Kreuztreffer“ gescannt – eigentlich ein Verfahren zum Data Mining. Die EU-Kommission bestätigt dies.

- Zur Zeit hat Europol mit 18 Nicht-EU-Staaten (z.B. Kolumbien, Russland, Schweiz, Türkei, Ukraine und die USA), neun EU-Einrichtungen (z.B. Europäische Zentralbank, EU-Geheimdienstzentrum, Frontex) und drei internationalen Organisationen, (z.B. Interpol, United Nations Office on Drugs and Crime) Kooperationsabkommen unter anderem zum erleichterten Datentausch geschlossen.

- Angaben zu „kriminellen im Internet operierenden Gruppen“ werden ebenfalls in eigens errichteten Analysedateien gespeichert. Für den Bereich „Kinderpornografie“ existiert seit langem die AWF „Twins“. Für den Bereich der „organisierten Internet- und IKT-gestützten Kriminalität“ existiert die AWF „Cyborg“. Ihr Ziel ist die Aufdeckung von „aktiven Gruppierungen im Bereich der Computerkriminalität“. Zu den verfolgten Straftaten zählen die „Entwicklung von Malware, Hacker-Angriffe, Identitätsdiebstahl sowie komplizierte Phishing- und E-Commerce-Angriffe“.

- Europol widmet sich auch der Bekämpfung von „Piraterie“: Gemeint ist die Verletzung gewerblicher Schutzrechte (Marken, Patente, Muster und Modelle) sowie geistigen Eigentums. Die Agentur koordinierte beispielsweise Ermittlungen gegen ein Filmpiraterie-Netzwerk. 2010 führten diese (zusammen mit der Agentur für die Zusammenarbeit im Justizwesen, Eurojust) zur Festnahme von 15 Personen und zur „Beschlagnahme von 49 Servern in zwölf EU-Ländern und einem Nicht-EU-Land“. Besonders wichtig war die zeitgleiche Zusammenarbeit von Verbindungsbeamten aus 13 beteiligten Ländern, die über einen Europol-Kommunikationskanal „während der Razzia in Echtzeit“ Informationen austauschten. Für derartige Maßnahmen betreibt Europol ein „High Tech Crime Centre“ (HTCC) zur „Festlegung der besten Strategie“. Als Priorität gilt in diesem „äußerst technischen Bereich“ gilt, „die digitalen Beweise zu schützen, die auf Servern und Festplatten gespeichert“ sind.

- Letztes Jahr hatte Europol zusammen mit Interpol Razzien gegen vermeintliche Mitglieder des Anonymous-Netzwerks koordiniert („Operation Unmask“ und „Operation Thunder“). Seitens Interpol ermittelte die dortige „Latin American Working Group of Experts on Information Technology Crime“ wegen zahlreicher, politisch motivierter Distributed Denial-of-Service-Angriffe. In Europa lag die Federführung bei der Aktion bei der „Spanish National Police Cyber Crime Unit“ (BIT).

- Europol beschwört mehr Angriffe auf Informationssysteme und hatte deshalb ein internationales Treffen zum Themenfeld „Hacktivismus“ ausgerichtet. Ziel war, unterschiedliche Ermittlungen miteinander zu kombinieren und konkrete Aktionen zu planen. Die beschriebenen Razzien waren vermutlich ein Ergebnis des Treffens. Etliche Mitgliedstaaten haben Beiträge zu Aktionen von „Anonymous“ und „Lulzsec“ geliefert. Deren Auswertung dauert an, dies bestätigte kürzlich auch die Bundesregierung. Weitere polizeiliche Maßnahmen könnten also folgen.

- Das EC3 soll unter anderem Bedrohungsanalysen erstellen. Im „Projekt 2020“ arbeitet Europol bereits seit längerem daran, Trends im Bereich „Cybercrime“ zu enträtseln. Die Federführung des achtjährigen Vorhabens hat die „City of London police“ und die ENISA. Seitens privater Firmen sind Visa Europe, die Shop Direct Group, Transactis, Yodel, McAfee, CGI Canada, Atos, Cassidian, Digiware, Core Security Technologies und Trend Micro teil des „Projekts 2020“.

- „Europol-Analysten“ benutzen laut Kommission „akademische Software und einen speziellen Analyserahmen, um Netzkomponenten, Subnetze und Schnittpunkte zu analysieren, Zentralität zu ermitteln und die wichtigsten Akteure herauszufiltern“. Für „Analysen und Datamining“ wurden Lizenzen für „Analyst’s Notebook“ von i2 bzw. IBM beschafft. Zum Textmining kommt Software der Firma Themis zum Einsatz, zur Dokumentenverwaltung von OpenText.

- Beauskunftet wird aber die Existenz von „Dokumenten Management Systemen“, „Text- und Data Mining“, „webbasierter Datenvisualisierung“ und „Übersetzungstools“. Die „hierzu vom Markt gekauften Produkte“ seien von Europol „durch eigene Entwicklungen ergänzt“ und „zu Workflows zusammengefügt“ worden. Die Firma Attivio meldete, sie habe ihre „hochentwickelte Unified Information Access Plattform“ an Europol verkauft. Dadurch könnten „unterschiedlichste Daten in Echtzeit in verwertbare Informationen“ verwandelt werden. Die Firmenwebseite bewirbt das System als Data Mining-Modul, das auf Datenbanken, Dokumente, Internetinhalte, Soziale Netzwerke und Emails zugreifen kann.

- Abgefragt werden auch öffentlich zugängliche Daten, die im Internet gesammelt werden und mit einer „Enhanced Risk Entities Solution“ (ERES) verarbeitet werden. Die Informationen werden angeblich von einem „commercial intelligence provider“ gekauft.

- Europol betreibt eine unter dem Namen „Internet Crime Reporting Online System“ (I-CROS) eine Meldestelle für „erkannte internetgestützte kriminelle Aktivitäten“. Ziel ist die Vernetzung nationaler „Online-Meldepunkte“ in den Mitgliedstaaten und der Aufbau einer diesbezüglichen europäischen Struktur. Zusammen mit den Analysedateien bildet das System eine „Plattform für Computerkriminalität“.

- Seit 2001 ist Europol Teil der „European Cybercrime Training and Education Group“ (ECTEG). Zusammen mit der europäischen Polizeiakademie CEPOL soll ein Curriculum für ein „einheitliches Cybercrime Training“ aufgestellt werden. Auch Universitäten und private Firmen arbeiten daran mit, darunter auch „Microsoft Digital Crimes Unit“. Weitere „strategische Partnerschaften mit dem Privatsektor“ sollen eingefädelt werden. Aus Deutschland ist das Bundeskriminalamt seit 2008 Mitglied der ECTEG.

- Daten aus den Informationssystemen können auch über eine „Europol mobile office Live connection“ abgefragt werden. Das ist praktisch bei Razzien, an denen Europol teilnimmt: Ergebnisse können sofort mit allen Daten der Agentur abgeglichen werden. Normalerweise müssen die Polizeien der Mitgliedsstaaten zuvor eine zeitraubende Anfrage stellen, ob überhaupt ein Datensatz vorliegt. 2011 wurde dieses „mobile office“ 84 Mal eingesetzt – ein dreifacher Zuwachs gegenüber 2010.

- Europol berichtet stolz vom Aufbau des „Computer Forensic Networks“ (CFN). Gemeint ist eine „state-of-the-art facility“, um Informationen aus digitalen Medien auszulesen. Es handelt sich offensichtlich um ein ähnliches Programm, dass beim BKA unter dem Namen „Inhaltliche Datenträgerauswertung“ (IDA) entwickelt wurde. Daten werden gefiltert, Dubletten ausgesondert, Sprachen erkannt. So können insbesondere große Datenmengen beschlagnahmter Datenträger schnell durchgearbeitet werden. Das System wird auch als „expert-operated mobile toolkit“ bereitgestellt.

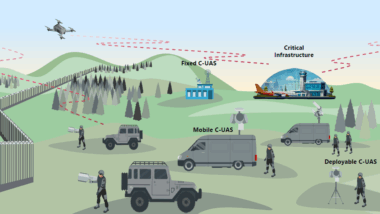

- Europol ist Mitglied der „Cross-Border Surveillance Working Group“, die Überwachungstechniken auch für gleichzeitige Einsätze in mehreren Ländern vorstellt. Hierzu gehört etwa das Verfolgen von „kontrollierten Lieferungen“, also fingierte Verkäufe von Drogen oder Waffen durch polizeiliche Spitzel. Dabei kommen auch grenzüberschreitend Peilsender zum Einsatz. Rahmenbedingungen für weitere verdeckte Ermittlungsmethoden und Observationstechniken der 27 Mitgliedsstaaten stellt Europol auf einer CD-ROM bereit.

- Angehörige von Polizeien mehrerer EU-Regierungen treffen sich im Projekt „International Specialist Law Enforcement“ (ISLE). Ziel des 2009 von der Europäischen Kommission gestarteten Vorhabens ist das heimliche, verdeckte Eindringen in Räume, Fahrzeuge und elektronische Geräte. Dort sollen Beweismittel im Rahmen von Ermittlungen gesammelt werden. Polizisten können auch weitere Überwachungsvorrichtungen platzieren. Zudem sollen im Projekt forensische Fähigkeiten zum Auslesen von Daten aus digitalen Medien verbessert werden. Auch Europol ist beteiligt. Zur Zusammenarbeit der Forensiker aus den beteiligten Ländern betreibt Europol eine Plattform „Internet and Forensic Expertise“ (I-FOREX). Auf dem „portalbasierten System“ werden „bewährte Vorgehensweisen“ zusammengetragen.

- Für Razzien oder andere Ermittlungsmaßnahmen verleiht Europol seine „Forensic laptops“, mit denen Computersysteme durchsucht und gespiegelt werden. Daten werden nach Schlüsselwörtern durchforstet und gefiltert, gelöschte Dateien wiederhergestellt. Angeblich könnten auch verschlüsselte Daten ausgelesen werden („decrypt protected files“). Laut der EU-Kommission verfüge Europols „Forschungs- und Entwicklungslabor für Computer-Forensik“ über eine „Entschlüsselungsplattform“. Es würden verschiedene Anwendungen genutzt, darunter X-ways, FTK und ENCASE.

- Ein „Universal Forensic Extraction Device“ (UFED) liest angeblich Daten von 95% aller Mobiltelefone sowie anderen mobilen Kommunikationsgeräten aus und kann angeblich auch gelöschte SMS wiederherstellen. Auch diese Anwendung kann angeblich direkt mit Europols Datenbanken kommunizieren. Es handelt sich bei den Geräten um Produkte der Firma Cellebrite, die auch von Bundesbehörden genutzt werden. Ihr Einsatz, etwa bei der Grenzkontrolle oder wenn die Betroffenen in Gewahrsam sitzen, ist nicht in allen EU-Staaten rechtlich einwandfrei. Auch für Deutschland wird eine Rechtsgrundlage bezweifelt.

Warum macht Frau Bauerfeind für so Scheiß Propaganda?

Diese ganzen Aktionen im „Kampf gegen die Cyberkriminalität“ hat langfristig nur einen Grund: Durch das Internet wurde dem Volk eine mächtige Waffe gegeben und nun versucht man dies wieder unter Kontrolle zu kriegen.

DAS INTERNET IST WAHRE DEMOKRATIE!!!!!

Errtttfvd

ErrtttfvdEeeee