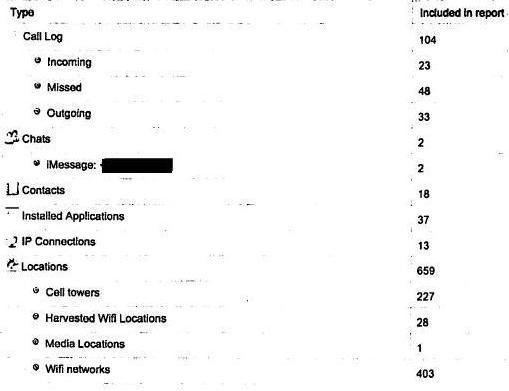

Handy-„Durchsuchungen“ sind in den USA ein übliches Instrument der Strafverfolgung, bisher war jedoch wenig darüber bekannt, welche Menge an sensiblen Informationen dadurch gewonnen wird. Chris Soghoian und Naomi Gilens von der American Civil Liberties Union berichten von einem Dokument, das im Rahmen eines Strafverfahrens vor Gericht vorgelegt wurde. Dieses Dokument bietet eine seltene Bestandsaufnahme der Daten, die Bundesbeamte aus beschlagnahmten iPhones mit Hilfe forensischer Analyse-Tools erlangen können. Das iPhone wurde im vergangenen Herbst bei einer Wohnungsdurchsuchungen gefunden, bei der Ermittlung ging es um Drogen. Die Liste (PDF) der von der Behörde gewonnenen Daten aus dem Smartphone enthält eine Menge persönlicher Daten:

- Anrufe

- Telefonbuchverzeichnis

- Gespeicherte Sprach- und SMS-Nachrichten

- Fotos und Videos

- Apps

- Acht verschiedene Passwörter

- 659 Lokalisierungspunkte, darunter 227 Mobilfunkmasten und 403 WiFi Netzwerke, mit denen das Handy mal verbunden war

Die beiden Autoren fordern in ihrem Artikel, das Handy-Durchsuchungen nur mit richterlicher Anordnung und nur bei außergewöhnlichen Umständen geschehen dürften.

Before the age of smartphones, it was impossible for police to gather this much private information about a person’s communications, historical movements, and private life during an arrest. Our pockets and bags simply aren’t big enough to carry paper records revealing that much data. We would have never carried around several years’ worth of correspondence, for example—but today, five-year-old emails are just a few clicks away using the smartphone in your pocket. The fact that we now carry this much private, sensitive information around with us means that the government is able to get this information, too.

Die Durchsuchung in dem geschilderten Fall geschah durch das United States Immigration and Customs Enforcement (ICE), eine Polizei- und Zollbehörde des Ministeriums für Innere Sicherheit mit Sitz in Washington, D.C. Die hatte einen Durchsuchungsbefehl für die Wohnung und beschlagnahmte im Zuge der Durchsuchung auch das iPhone. Dann erhielten sie eine zweite richterliche Anordnung für die Durchsuchung des Smartphones, basierend auf einem ‘hinreichenden Verdacht’ (plausible cause). Soghoian und Gilens schreiben, dass die Gerichte uneinig darüber seien, ob ein solcher richterlicher Beschluss überhaupt nötig ist. Es gebe daher viele Situationen, in denen die Polizei keinerlei Ermächtigung brauche, um ein Handy zu durchleuchten.

Zudem werde es immer einfacher, Smartphones zu durchsuchen. Die Firma Cellebrite produziert beispielsweise mobile Forensiksysteme, die Kopien von “existing, hidden, and deleted phone data, including call history, text messages, contacts, images, and geotags” eines iPhones in wenigen Minuten runterladen können. Solche Produkte sind laut Autoren allen möglichen Sicherheitsbehörden zugänglich.

Da das amerikanische Recht keinen ausreichenden Schutz sensibler Daten biete, blieben zumindest die technischen Schutzmöglichkeiten: PIN oder Passwortschutz könne eine Untersuchung erschweren, vielleicht sogar verhindern.

Und wie sieht es in Deutschland aus?

Wie Nach deutschem Recht sind Mobilfunkgeräte ebenfalls kaum wirksam gegen Durchsuchungen geschützt. Das Bundesverfassungsgericht hat bereits 2006 entschieden, dass das Fernmeldegeheimnis (Art. 10 Abs. 1 Grundgesetz) keine Daten schützt, die auf einem Handy nach Ende eines Telekommunikationsvorgangs gespeichert bleiben. Hier greift also nur das Recht auf informationelle Selbstbestimmung („Datenschutz“, Art. 1 Abs. 1 i.V.m. Art. 2 Abs. 1 Grundgesetz), das aber keine besonderen Hürden für Eingriffe kennt. Zwar hat das Bundesverfassungsgericht in seiner Entscheidung zur Online-Durchsuchung ein spezielles „Computer-Grundrecht“ geschaffen – das gilt aber wohl nur für heimliche Maßnahmen, also nicht bei „offener“ Beschlagnahme und späteren Auswertung eines Handys.

Auch in Deutschland schützt das Recht also leider kaum vor staatlicher Schnüffelei. Wenn überhaupt hilft hier nur Selbstschutz. Im Falle des iPhones konkret gilt, dass eine PIN keinen sinnvollen Schutz bietet, weil sie sich bereits in wenigen Minuten knacken lässt. Einen gewissen Schutz bietet allenfalls ein vernünftiges, insbesondere langes und komplexes Passwort – und eine automatische Sperre nach kurzer Zeit.

Außerdem sollte man Cloud-Dienste mit größter Vorsicht nutzen: Google etwa gibt mitunter komplette Nutzerkonten inklusive aller Kalendereinträge, eMails und Kontakte auf einfache Anforderung der Polizei heraus, also ganz ohne richterlichen Beschluss. Alleine 2012 gab es 3083 „Ersuchen“ an Google, rund 40% waren aus Sicht der Polizei erfolgreich. Da hilft dann auch das beste iPhone-Passwort nichts mehr: Wenn Wachtmeister Müller gerne wissen möchte, wen man so im Adressbuch stehen hat, schickt er einfach ein Fax nach Mountain View.

Vielen Dank an Ulf Buermeyer für seine Hilfe bei dem Jurafoo :)

Warum können darüber denn Daten über Mobilfunkmasten abgerufen werden? Und 400 Wifis? Was speichert das iPhone denn alles, und vor allem: Warum?

Naja, alle Wifis, in die man sich einloggt, werden auf jeden Fall mit Passwort gespeichert – damit der Nutzer nicht zwei mal das Passwort eingeben muss. So ist das jedenfalls üblich.

Warum die Daten über Mobilfunkmasten abgerufen werden können, weiß ich nicht. Ich war bisher immer der Meinung, das ginge nur über den Provider. Vielleicht hatte der User irgendwelche ortsbasierten Apps aktiv, die das protokolliert haben. Oder das sind „Debug-Informationen“ oder eine Idee von Apple, die Netzabdeckung mit dem GPS zu vergleichen und daraus Karten zu bauen. Bei einem proprietären System weiß man das nicht so genau.

@Andrea: Die Tatsache ist schon etwas länger bekannt. Aber dennoch, hast Du Infos, ob die Daten einfach übers Telefon oder über die Gerätekennung und dann über den Telefonanbieter ausgelesen wurden? Hat der Inhaber jemals etwas gelöscht? Wurde daraufhin von den Sicherheitsbehörden Software zur Reaktivierung verwendet? Wenn ja, welche?

Mei, mei. Was erwartet ihr denn? Smartphones sind Wanzen, besonders bei Google und Apple …

Ich frag mich auch wieso sich da überhaupt noch jemand geniert. So langsam müssten es doch alle gerafft haben…

P.S.: Microsoft nicht vergessen ;)

Ja, wobei … egal. Da fällt mir noch:

http://en.wikipedia.org/wiki/Cellebrite

ein. Die sind schon länger berühmt. Besonders beliebt bei der Michigans State Police — wenn man schon mal jemanden anhält, kann man ja auch mal gucken was jemand so auf dem Handy hat …

Stichworte zum selber suchen: forensic cellphone snoop routine traffic stops

Wenn man mehr wissen will:

https://mailman.stanford.edu/pipermail/liberationtech/2013-February/007354.html

„UFED1 is the first and only tool in the industry to enable physical and file system extractions, while bypassing pattern lock / password / PIN with USB debugging disabled.“

http://www.cellebrite.com/releases/Feb-2013/Release-Notes-UFED-1.8.5.0.pdf

Bitte nicht wieder dieser alte Hut mit Micro****.

Immerhin bestimmt doch letztlich der Nutzer, was sein Endgerät tut und speichern darf (abgesehen von Manipulationen zum Schaden einer Person). Es wird beispielweise keiner gezwungen

sämtliche unjugendfreie Filmchen anzuschauen oder gar zu speichern und das alles auch noch physikalisch zu verbinden.

@ „Danke Dir, „link“…

„Immerhin bestimmt doch letztlich der Nutzer, was sein Endgerät tut und speichern darf (abgesehen von Manipulationen zum Schaden einer Person).

Nö, dass entscheiden die Geräte zum großen Teil selbständig. Zudem bieten sie, wenn ich die Cellebrite Werbung richtige verstehe, keinerlei Schutz gegen unberechtigete Zugriffe und/oder Manipulation.

Deinen ersten und letzten Satz verstehe ich nicht.

Was genau verstehst du an den Sätzen nicht? Die Geräte bedienen sich nicht selbst…es sind Maschinen, die immernoch vom Menschen gesteuert und eingestellt werden. Aber da liegt dann wohl auch das Problem, dass man Vielen Geräte ohne Einweisung überlässt, aber Grundlagen der Speicherung (Bsp. Server) und der physikalischen Verbindung (Bsp. Internet) sind dabei eigentlich vorhanden.

Nein, das Problem ist wie du schon richtig erkannt hast, dass die Maschinen von Menschen eingestellt werden. Nur was für welche.

@Danke Dir, „link“…

So lange das proprietäre Software ist, hat man als User nicht die Möglichkeit, sein Gerät so einzustellen, dass es das tut, was man möchte. Die Einstellungen übernimmt in diesem Fall Apple, nicht der User. Ergebnis: Apple hat die Kontolle über das Gerät, nicht der User. Wem gehört das Gerät dann?

Gibt es natürlich auch in Deutschland, falls es noch Fragen gibt.

Cellebrite GmbH

Vattmannstrasse 1

33100 Paderborn

Germany

„Auch in Deutschland schützt das Recht also leider kaum vor staatlicher Schnüffelei. “

Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme

http://de.wikipedia.org/wiki/Grundrecht_auf_Gewährleistung_der_Vertraulichkeit_und_Integrität_informationstechnischer_Systeme

Ist im Artikel (3. Absatz von unten) erwähnt. Gilt laut Autor dieses Artikels nur für versteckte Schnüffelei (BKA-Trojaner, …).

Hi,

wie schaut es bein Android aus

kann man es unter Cyanogen verhindern ?

Laaaaaangweilig !

Ist doch alles ein alter und bekannter Hut. Hätte man etwas besser im Netz nachgeforscht auf deutschen Seiten wären genügend Fakten zusammen gekommen um etwas genauer zu berichten.

Aber so….. alles langweilig.