Die syrische Opposition, im nun über zwei Jahre andauernden syrischen Bürgerkrieg, sieht sich dauernden Cyberangriffen von Pro-Regierungs-Truppen ausgesetzt. Das berichtet das Citizen Lab in seinem neuesten Beitrag „A Call to Harm: New Malware Attacks Target the Syrian Opposition“. In diesem Bericht stellt das Citizen Lab zwei erst kürzlich bekannt gewordene Angriffe durch Malware vor, mit denen die Computer der Opposition abgehört werden können.

Beim ersten beschriebenen Angriff handelt es sich um Malware, welche mit Hilfe einer infizierten Kopie des Programms Freegate auf den jeweiligen Rechner installiert wird. Freegate ist eigentlich ein Programm, mit dessen Hilfe Zensurmaßnahmen im Internet umgangen werden können. Das Programm wurde ursprünglich für den chinesischen Markt entwickelt, wird mittlerweile aber auch häufig in Syrien eingesetzt. Die Angreifer infizierten den Installer des Programms und verteilten den Downloadlink zum infizierten Programm in privaten sozialen Netzwerken.

Nachdem das Programm heruntergeladen und entpackt wurde, kommt die Datei „VPN-Pro.exe“ zum Vorschein. Die Malware ist dabei in .NET geschrieben, was laut Citizen Lab bereits bei zuvor entdeckter Malware in Syrien der Fall war. Nach dem Ausführen der „VPN-Pro.exe“ wird das Opfer zunächst mit der Endnutzerlizenz (EULA) konfrontiert. Nachdem diese vom Nutzer bestätigt wurde startet sich das Programm von selbst und fordert dazu auf die Firewall zu entsperren. Kurz danach erscheint die Mitteilung, dass ein Update für Freegate verfügbar sei.

Währen dieses Vorgangs wurde im Hintergrund bereits die Malware in Form einer gefälschten svchost.exe-Datei installiert. Diese Installation findet statt, egal ob der Nutzer Freegate vollständig installiert oder die Installation vorzeitig abbricht.

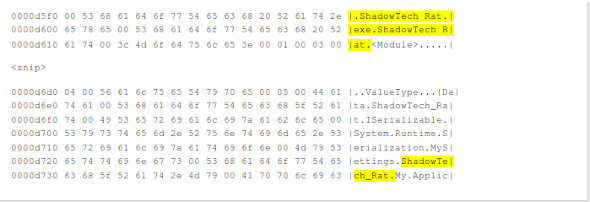

Eine Untersuchung der „svchost.exe“ förderte mehrere Verweise zu „ShadowTech Rat.“ zu Tage.

Bei Betrachtung des Netzwerksverkehrs wurde später auch eine Paketerfassung über TCP auf Port 1321 festgestellt.

„ShadowTech Rat.“ ist ein Trojaner, welcher den Fernzugriff auf fremde Rechner ermöglicht. Auf YouTube sind Videos zur Funktionsweise des Tools zu sehen. Die Einsatzmöglichkeiten des Tools reichen vom Mitlesen von Passwörter über die Aktivierung der Webcam des fremden Rechners.

Auch wenn die infizierte „svchost.exe“ sowie die „VPN-Pro.exe“ bereits als Viren an VirusTotal gemeldet wurden, ist die Erkennungsrate von Virenprogrammen zur Zeit noch sehr dürftig. Die „svchost.exe“ wurde bei einem Test vom Citizen Lab von nur 4 von 47 getesteten Programmen erkannt, die „VPN-Pro.exe“ von 5 von 47 Programmen.

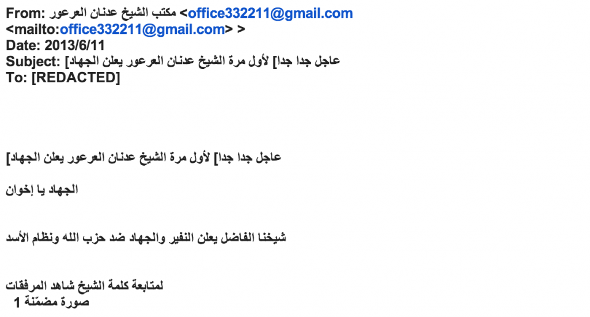

Der zweite Angriff den das Citizen Lab in den letzten Wochen beobachten konnte lief nach einem ganz ähnlichen Schema ab. Dabei wird anfangs eine E-Mail von einer mehr oder weniger unauffälligen Adresse an die Opfer versandt.

Die E-Mail enthält dabei einen Text, ein Bild (welches hier nicht dargestellt wird) sowie einen Anhang. Der Text weist dabei auf ein Video von Scheich al-Arur, einem sunnitischen Religionslehrer, hin, welcher zu einem heiligen Krieg gegen Baschar al-Assad und die Hisbollah aufrufe. Dem Nutzer wird dabei suggeriert, dass die angehängte Datei im zip-Format einen Link zu diesem Video enthalte. Das Citizen Lab hat verschiedene Arten solcher E-Mails entdeckt, doch die Infizierung des Computers verläuft immer nach folgenden Schema.

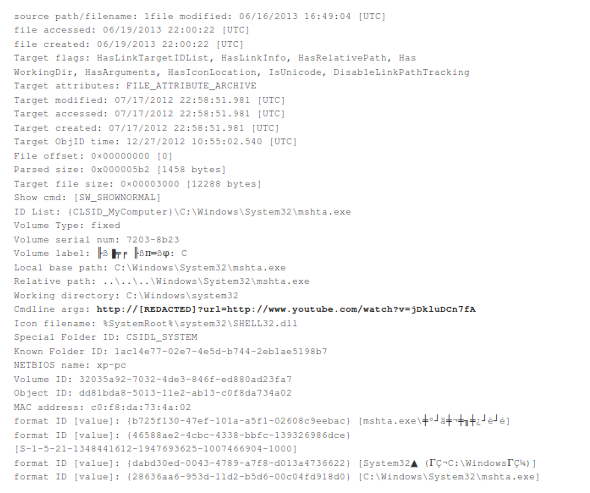

Nachdem die zip-Datei entpackt wurde kommt eine Windows-Shortcut-Datei mit der Endung *.lnk zum Vorschein. In dieser Datei immer eine bestimmte URL eingebettet.

Beim Ausführen dieser Datei wird das Opfer dementsprechend auf eine Webseite geleitet. Je nachdem welche E-Mail an das Opfer versendet wurde, bekommt dieses entweder ein Video von Scheich al-Arur auf Youtube oder ein Video von AlKalima Online zu sehen. Während der Nutzer jedoch das Video schaut wird im Hintergrund eine php-Datei ausgeführt, welche eine infizierte Datei auf den Computer lädt. Diese Datei fügt darüber hinaus einen Eintrag in der Registry hinzu, damit die Malware einen Neustart des Systems überlebt.

Wenn die Malware installiert ist, kommuniziert diese mit einem C2 Server unter der Domain „tn5.linkpc.net“. Diese Domain leitet die Anfragen weiter zu einem Server welcher von SyriaTel betrieben wird. Von dort versucht die Malware die Datei „123.functions“ nachzuladen. Auch wenn dieser Download im Versuch vom Citizen Lab fehlschlug, handelt es sich scheinbar aber um eine bereits bekanntes Verfahren.

Diese beiden Beispiele, welche aus den ersten Juniwochen stammen, zeigen auf, wie einfach es scheinbar ist, fremde Computer mit Spionagesoftware zu infizieren. Entscheidend hierbei ist jedoch immer die Gutgläubigkeit der Nutzer. Was in diesen Fällen also am wichtigsten scheint, ist die Aufklärung der syrischen Bevölkerung.

Der vollständige Artikel mit weiteren Einsichten und Erklärungen ist beim Citizen Lab zu finden oder hier als pdf herunterzuladen.

Mit Linux wäre das nicht passiert !