Als am Sonntag in der Washington Post berichtet wurde, dass Privatunternehmen in großem Stil Systeme zum weltweiten Handytracking verkaufen, das durch Schwächen in SS7 möglich ist, kam die Frage auf, warum das einfach hinter dem Rücken der Netzanbieter geschehen kann. Wir haben Tobias Engel gefragt, der schon 2008 auf dem 25C3 demonstriert hat, wie man Mobiltelefone mit SS7 lokalisieren kann. Damals ging es noch um die Ortung auf Landes- und Stadtebene, mittlerweile kann jeder mit etwas Geldinvestition von der ganzen Welt aus verfolgen, wie sich jemand eine Straße entlang bewegt – allein anhand seiner Telefonnummer.

NP.org: Welche Lücken in SS7 hast du 2008 bei deiner Demonstration auf dem 25C3 für die Mobilfunkortung ausgenutzt?

Tobias Engel: Das war eigentlich keine wirkliche Lücke. Damit ich Dir eine SMS schicken kann, fragt mein Mobilfunk-Netz Dein Mobilfunk-Netz nach der Adresse der Vermittlungsstelle, die grade Dein Telefon bedient, um die SMS dann dorthin schicken zu können. Diese Adressen werde Global Title genannt und sehen genauso aus wie internationale Telefonnummern (+49171…). Wenn Du jetzt z.B. grade in Spanien Urlaub machst, fängt die Nummer der Vermittlungsstelle also mit +34 an. So kann man aus dem Global Title schon mal auf das Land schließen, in dem sich ein Telefon grade aufhält. Wenn man jetzt noch weiß, welche Vermittlungsstellen für welche Landesteile/Städte zuständig sind, kann man eben auch schließen, dass sich der Nutzer grade in diesem Landesteil bzw. dieser Stadt aufhält.

Den SS7-Request für diese Abfrage haben viele Firmen als Web-Service angeboten und verkauft. Einfach Telefonnummer rein, Vermittlungsstelle raus. Schon für wenig Geld zu haben.

Du sprichst von der Eingrenzung auf Stadtteile. In der Washington Post ist jedoch von der Möglichkeit die Rede, die Bewegung durch Straßen zu tracken. Wie grenzt man die Genauigkeit derartig ein? Geht das auch über einfache Anfragen bei den Funkbetreibern oder braucht man dazu nicht IMSI-Catcher?

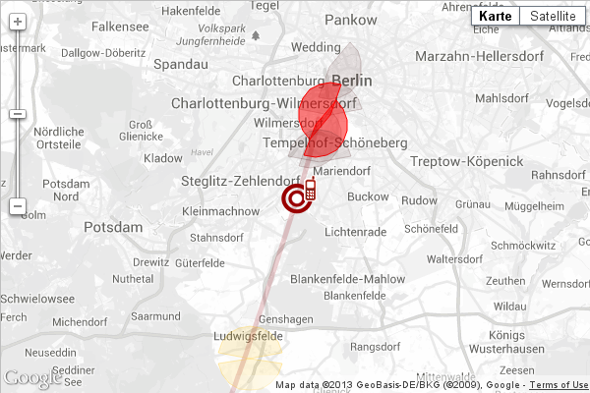

Das funktioniert ganz anders als die oben genannte Methode. Es gibt SS7-Requests, die die augenblickliche Funkzellen-ID zu einer Telefonnummer zurückliefern. Dafür braucht man dann aber einen SS7-Zugang. Aus der Funkzellen-ID kann man im Innenstadtbereich oft auf den Häuserblock schließen. IMSI-Catcher sind nicht vonnöten. Auf dem Land sinkt die Genauigkeit natürlich rapide, weil die Funkzellen viel größere Gebiete abdecken.

Ist seit den Anfängen der Mobilfunktechnologie Tracking einfacher oder schwerer geworden? Kann man die Mechanismen, die du 2008 ausgenutzt hast, immer noch verwenden?

Das Tracking ist seit der Entwicklung von SS7 in den 70er Jahren auf jeden Fall einfacher geworden. Bis in die 80er Jahre gab es nur wenige, oft staatlich geführte Telefongesellschaften. SS7 war deshalb als „Walled Garden“ konzipiert – innerhalb des Netzes vertraut man sich, und von draußen kommt man nicht dran. Inzwischen gibt es aber tausende kleine und große Telekommunikationsunternehmen, die alle Zugang zum SS7-Netz brauchen, um Ihre Dienstleistungen anbieten zu können. Der Zugang wird also immer einfacher. Und in weiten Teilen gilt noch immer: Wenn man drin ist, ist man drin. Strukturell hat sich seit den Anfängen nicht viel verändert.

Eine Möglichkeit, die damals gezeigte Methode zu verhindern, ist Home Routing. Das bedeutet, dass meine SMS an Dich immer erstmal an ein Gateway in Deinem Heimatnetz geht, egal wo Du Dich aufhältst. So ist es nicht mehr möglich, auf einen Standort des Telefons zu schließen. Die Deutsche Telekom und Vodafone haben in Deutschland inzwischen Home Routing eingeführt.

Warum erkennen die Provider die heute genutzten Abfragen der Überwachungsunternehmen nicht? Können sie sich überhaupt nichts dagegen wehren?

Bisher war den Netzbetreibern die Problematik offenbar gar nicht so bekannt. Demnächst wird man da vermutlich viel mehr darauf achten. Aber aufgrund der Architektur von SS7 ist das gar nicht so einfach. Außerdem gibt es oft noch gar kein Netzelement, das illegitime Abfragen als solche erkennen könnte.

Es gibt zwar wirksame Maßnahmen, die Abfragen zu erschweren, aber es ist aufwendig, diese in einem großen Netz umzusetzen. Viele Netzbetreiber scheuen die Investitionen für solche Maßnahmen. Wenn ein Netz unberechtigte Anfragen blockiert, sind zumindest alle Teilnehmer, die sich in diesem Netz aufhalten, vor diesen Anfragen „sicher“.

Gibt es neben SS7 noch andere Systeme, die weniger anfällig gegen unbemerkte Datenanfragen sind?

SS7 (Signalling System No. 7) wird nach und nach durch IMS (IP Multimedia Subsystem) abgelöst. Die Netzbetreiber setzen das bereits für LTE ein. Da GSM und UMTS jedoch noch lange Zeit weiter genutzt werden, rechnet man mit einem Parallelbetrieb von SS7 und IMS für ca. die nächsten 20 Jahre. Ob IMS in der Praxis wirklich weniger anfällig für Attacken ist, muss sich erst noch zeigen. Zumindest müssen IMS und SS7, solange sie parallel existieren, miteinander sprechen können. Deshalb gibt es

unzählige Interfaces, um beide System miteinander zu verbinden.

Ist es deiner Meinung nach möglich, den Export- und Verkauf von Mobilfunk-Überwachungstechnologie durch Privatunternehmen zu kontrollieren damit beispielsweise autoritäre Regimes und Kriminelle sie nicht in die Hände bekommen?

Das Problem ist ja, daß SS7 wie das Internet ein weltweites Netzwerk ist. Ich kann auch mit einem SS7-Zugang auf der anderen Seite der Welt Telefone in Deutschland überwachen. Ein Verkauf über Ländergrenzen hinweg ist also gar nicht unbedingt nötig.

Außerdem ist die Entwicklung eines eigenen Systems – wenn man den Zugang und das Know-How hat – nicht sonderlich schwierig. Die benötigte Software-Basis, den SS7-Stack, gibt es in mehreren Implementierungen als Open-Source.

Kann man als Nutzer etwas tun, um sich gegen Mobilfunk-Ortung zu schützen?

Ja: Telefon ausschalten.

Danke für das Interview!

So wie nahezu JEDER „Experte“ gibt auch der Typ NUR Theorie von sich. Wenn es doch so einfach ist warum zeigt er nicht Schritt für Schritt wie man es umsetzen kann oder bietet das Tool oder schon fertig gebasteltes Gerät selber an ?!

Die ganzen „Hacker“ schreiben immer nur DASS etwas möglich ist und werfen mit paar Fachbegriffen um sich aber sie vergessen dass NUR die Praxis zählt. Labern kann später noch wenn es wen interessiert.

Gerade die Leihen glauben denen dann kein Wort weil eben keine Praxis da ist und tun nix für ihre Sicherheit. Die Hacker sind durch ihr Rumposen und philosophieren daher Mit Schuld warum gerade die weniger PC erfahrenen nix oder wenig für ihre Sicherheit tun.

Würden die Hacker Tools anbieten die jeder bedienen kann wie son Ready-To-Build-Trojaner Baukasten wie z.B. DarkComet oder ProRat dann würde das Verständnis auch eher greifen und die Neulinge würden sofort Sicherheitsmaßnahmen umsetzen. Und die Firmen wiederum würden die Bugs und Lücken in Rekordzeit fixen.

Daher BLACKHAT hacken und es allen zugänglich machen statt nur zu sagen dass man es selber kann und nix inner Praxis für die Masse zeigen

Herzchen, der Experte macht das ganz praktisch seit sechs Jahren, während Du hier rumpupst. Warum er das nicht als Tool raushaut, kann jeder mit Hirn sofort erkennen. Immerhin war er so freundlich, das der Öffentlichkeit zu mitzuteilen, damit Menschen wie Du das wenigstens erfahren und eine Chance besteht, dass die Telcos und die GSMA endlich mal reagieren.

Das riecht bei Dir danach, als wenn Du gerne mal so ein Werkzeug in die Hände bekommen würdest, und es riecht nicht gut.

Und das heißt „Laie“, man.

Es ist nicht viel ‚Tool‘ nötig, was du brauchst ist ein Einstiegspunkt in the SS7 Club.

Du möchtest detaillierte Informationen zu den Angriffen und praktische Demonstrationen? Dann schau dir Tobias‘ Vortrag auf dem 31c3 an, der ist nämlich mittlerweile online: http://media.ccc.de/browse/congress/2014/31c3_-_6249_-_en_-_saal_1_-_201412271715_-_ss7_locate_track_manipulate_-_tobias_engel.html

http://www.zeit.de/digital/datenschutz/2014-12/umts-verschluesselung-umgehen-angela-merkel-handy

Und hier ist DER Gerät was man(n) dazu braucht

https://de.wikipedia.org/wiki/Software_Defined_Radio