„Manche wollen keinen Kontakt zu mir haben, weil sie der Justiz nicht vertrauen, dass sie unsere Gespräche absichern können.“ Wir telefonieren im Juli mit Stefan, der tatsächlich anders heißt. Er sitzt derzeit in der Hamburger Untersuchungshaftanstalt. In dem Gespräch geht es um eine Sicherheitslücke bei dem einzigen Kommunikationsanbieter für Gefangene in Justizvollzugsanstalten.

Für Kommunikationslösungen, die es Häftlingen ermöglichen, mit der Außenwelt Verbindung aufzunehmen, ist das Unternehmen Telio zuständig. Dessen Produkte werden nach eigenen Angaben in 20 Ländern weltweit von mehr als 300.000 Insass:innen genutzt.

Im Juni dieses Jahres hat die Sicherheitsforscherin Lilith Wittmann öffentlich gemacht, dass sie Anrufdaten aus deutschen Justizvollzugsanstalten einsehen konnte. „Weil der Telefonieanbieter Gerdes Communications (Teil von Telio) seine Programmierschnittstellen nicht schützte“, schreibt sie in ihrem Bericht. Die Verbindungsdaten – aber wohl auch Inhaltsdaten – zu den Anrufen aus zwanzig Justizvollzugsanstalten standen demnach ungeschützt im Netz.

Stefan und seine Angehörigen haben bewusst den Kontakt zu netzpolitik.org gesucht, weil der Bericht ihnen Angst gemacht hat. Sie fragen sich, wer die Daten eingesehen hat. Welche Konsequenzen hat dies für das Strafverfahren und auch für die Menschen außerhalb der Gefängnisse?

Die Telios-Sicherheitslücke zeigt exemplarisch, wie technische Fehler zu Datenschutzverstößen führen können, die dann Menschen akut gefährden.

Nicht nachvollziehbar, wie oft die Sicherheitslücke ausgenutzt wurde

Mit Hilfe der Schnittstelle ließen sich laut Wittmann folgende Informationen abfragen: Vorname, Nachname, Haftnummer, PIN/Gerdes-Nummer, Notizen wie „Verlegt aus der U-Haft“, Datum letzte Nutzung beziehungsweise Schließung des Accounts sowie das Guthaben.

Sechs Gefängnisse in Hessen und je fünf in Bayern, Nordrhein-Westfalen und Hamburg waren von den Datenleaks betroffen. Zudem tauchten je ein Gefängnis in Thüringen und Sachsen in der betroffenen Schnittstelle auf.

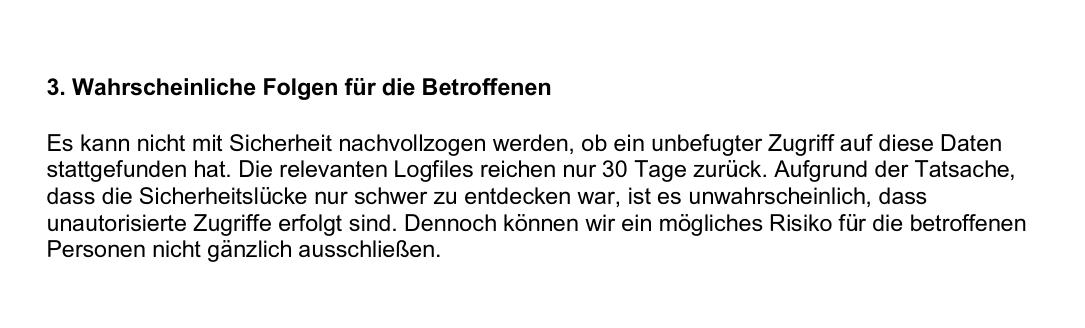

netzpolitik.org hat mit Hilfe des Informationsfreiheitsgesetzes (IFG) die Kommunikation zwischen der Hamburgischen Datenschutzbehörde und Telio erhalten. Aus diesen Dokumenten geht vor allem hervor, dass Telio nicht nachvollziehen kann, inwiefern Unbefugte diese sensiblen Daten einsehen konnten. „Die relevanten Logfiles reichen nur 30 Tage zurück“, steht dort geschrieben.

In ihrer Selbstmeldung des Datenschutzvorfalls bei der Bundesdatenschutzbeauftragten und den zuständigen Datenschutzbehörden schreibt Telio, dass die „Sicherheitslücke nur schwer zu entdecken war“. Lilith Wittmann bezweifelt das und beschreibt das Auffinden gegenüber netzpolitik.org als leicht und trivial.

Desweiteren schreibt der Datenschutzbeauftragte der Firma Telio am 27. Juni, dass diese „beigefügte Meldung […] nur reinvorsorglich der Fristwahrung gemäß Art. 33 DSGVO“ dient. Die Meldung erfolgte gerade noch rechtzeitig. Die Datenschutzgrundverordnung sieht eine Frist von 72 Stunden nach Entdecken eines Datenleaks vor. Der initiale Report von Wittmann erfolgte am 24. Juni.

Telio wirkt überfordert mit der Aufarbeitung der Sicherheitslücke. So musste Wittmann auch das Unternehmen und die Datenschutzaufsicht darauf hinweisen, dass entgegen Telios Darstellung die Sicherheitslücke nicht umgehend komplett geschlossen worden war. Erst nach dem Hinweis sei das Problem in Gänze behoben gewesen. Aus einer Pressemitteilung der Stadt Hamburg geht hervor, dass die Sicherheitslücke bereits seit Oktober 2022 bestand. Als Ursache gilt ein „Update des Systems“, das fehlerhaft gewesen sei.

Wir haben Telio unter anderem zum zeitlichen Hergang eine Presseanfrage geschickt. Leider hat das Unternehmen nicht auf unsere Anfrage reagiert.

„Gruß, freundlich“

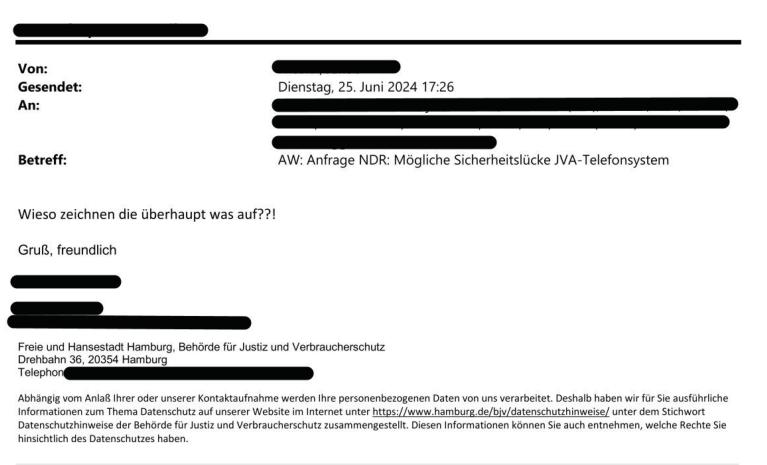

„Wieso zeichnen die überhaupt was auf?!“, fragt eine unbekannte Person in anderen IFG-Unterlagen zu dem Fall. Der Justizsenat Hamburgs hat ebenfalls mehrere Dokumente auf Anfrage freigegeben. Die Frage wird offenbar im Kontext einer Presseanfrage des Norddeutschen Rundfunks zu dem Fall gestellt.

Wittmann hatte mit NDR und ZEIT kooperiert und die Sicherheitslücke vorab mit den Journalist:innen geteilt. Die anscheinend hektisch geschriebene Mail wird nur lapidar mit „Gruß, freundlich“ signiert. Absender:in und Empfänger:in sind geschwärzt.

Zumindest aus rechtlicher Sicht ist eine Überwachung von Telefonaten erlaubt. Befindet sich eine Person, wie im Fall von Stefan, in Untersuchungshaft, dürfen Behörden nach Paragraf 100a Strafprozessordnung deren Telefonate überwachen. Und auch nach dem Hamburgischen Strafvollzugsgesetz darf Kommunikation „überwacht werden, wenn dies aus Gründen der Sicherheit oder Ordnung in der Anstalt notwendig ist.“

Ob einzelne oder gar alle Gespräche bei Telio mitgeschnitten wurden und wie viele Wittmann als Audiodateien frei im Netz finden konnte, ist unklar.

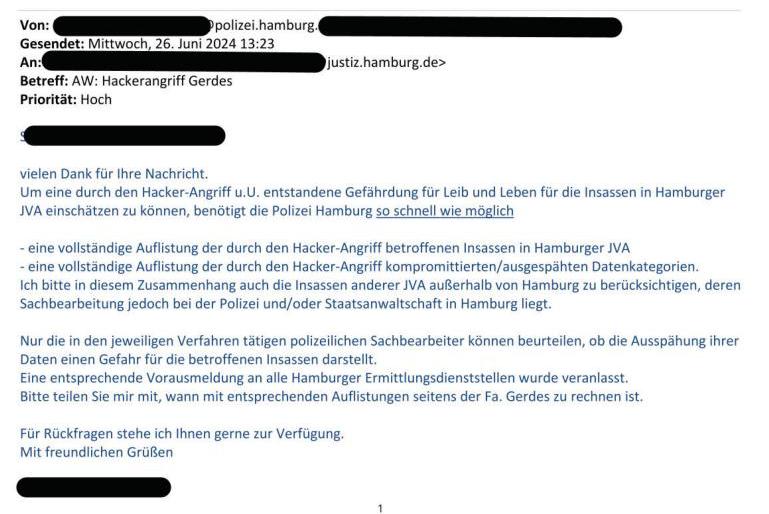

Auch die Polizei fragte bei dem Hamburgischen Justizsenat an. Sie würden „so schnell wie möglich“ vollständige Auflistungen zu den betroffenen Insass:innen und den kompromittierten Datenkategorien benötigen. Die Beamt:innen betonen, dass der „Hacker-Angriff“ unter Umständen eine „Gefährdung für Leib und Leben“ bedeuten könnte. Ob diese Daten daraufhin übermittelt wurden, ist nicht öffentlich bekannt.

Fast keine Lobby für Gefangene

Jannik Rienhoff ist Strafverteidiger und betreut auch Mandaten in den betroffenen Justizvollzugsanstalten. Er betont, dass Menschen in Haft keine Lobby haben. „Sie können sich nicht informieren, bekommen im Knast nichts mit, können keine Petitionen schreiben und stehen in der Gesellschaft ganz unten.“ Rienhoff vermutet, dass der „Aufschrei ein anderer wäre, wenn Bundestagsabgeordnete oder Unternehmer betroffen wären.“

Gerade für Gefangene wie Stefan ist diese Sicherheitslücke ein Problem, so Rienhoff. Bei anwaltlichen Gesprächen mit Mandant:innen werden Verteidigungsstrategien besprochen. Strafverteidiger:innen dürfen beim Betreten eines Gefängnisses nicht durchsucht werden. Und genauso wenig sollten sie abgehört werden, so der Jurist. Nun aber werde das Vertrauen in diese Vertrautheit untergraben. „Weil du Angst davor hast, dass jemand mithört, verhältst du dich auch anders“, sagt Rienhoff.

Stefan selbst hat über eine Angehörige von dem Sicherheitsvorfall erfahren. Er hat keinen Kontakt zu anderen Gefangenen, da er in Einzelhaft sitzt. „Isolationshaft darf man es in Deutschland ja zumindest nicht mehr nennen“, sagt er. Bei Besuchen sitzen seine Angehörigen hinter Plexiglas und werden überwacht. „Manchmal sitzt auch ein Beamter mit im Besucherraum““, so Stefan. „Man soll sich ja nichts übergeben können.“

„Es ist erschreckend, dass Menschen diese Daten einsehen konnten und dass dieser Vorfall überhaupt passieren konnte“, sagt Stefan im Telefonat mit netzpolitik.org. „Wenn man schon andere Menschen mithören lässt, während Gefangene teils intime Gespräche führen, dann darf so etwas doch nicht passieren. Das ist unvorstellbar.“

„Wie oft die Daten abgerufen wurden, ist laut Hersteller nicht nachvollziehbar.“

eine detaillierte begründung dafür wäre mal interessant

Könnte es sein, dass die Sicherheitslücke ein „absichtliches Feature“ ist, um interessierten Kreisen eine Schnittstelle zu ermöglichen, die sie legal in diesem Umfang nicht bekämen?

Sog. zero-day vulnerabilities werden hochpreisig gehandelt. Solchen Verlockungen können developer schon mal unterliegen.

Spoiler für Fachfremde: Es gibt auch bugs, die nicht als Fehler passiert sind, sondern zur lukrativen Befriedigung einer obskuren Nachfrage implementiert wurden.

Hentai-Bondage-„Bugs“ sind da noch die harmlosesten.

Cory Doctorow hat sich wiederholt zu Prison-tech geäußert. Beispiele:

https://pluralistic.net/2024/02/14/minnesota-nice/#shitty-technology-adoption-curve

https://pluralistic.net/2024/04/02/captive-customers/#guillotine-watch

Seine Beobachtungen zu Prison-tech als Übungsfeld gelten natürlich auch für andere Bereiche – wie etwa die Bezahlkarte für Geflüchtete.

> Die Firma telio aus Hamburg. Sie betreibt in sehr vielen JVAs in Deutschland sowie in 20 weiteren Ländern (darunter Türkei und UAE) die Telekommunikationsinfrastruktur.

Beide Länder sind aktuell in der Kritik wegen Verstößen gegen US-Sanktionen, die den Russland-Ukraine-Konflikt betreffen.

Es könnte interessierte Kreise (z.B. OK und deren Antagonisten, aber auch staatliche Akteure) geben, die diese Schnittstelle gut gebrauchen können. Insofern ergeben sich eine Reihe relevanter Fragen, die nicht nur von journalistischem Interesse sein dürften.