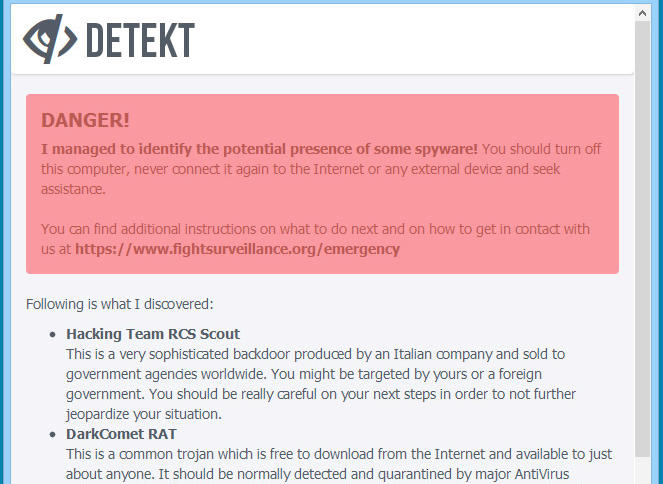

Seit Jahren berichten wir über Staatstrojaner-Software wie FinFisher, die auf der ganzen Welt eingesetzt wird. Bisher haben Forscher Infektionen aufgespürt, die Funktionsweise der Schadsoftware analysiert und die Strukturen der Betreiber offengelegt. Jetzt gibt es eine Software, die Windows-Rechner nach bekannten Staatstrojanern durchsucht: „Detekt“ auf resistsurveillance.org.

Diese Trojaner werden in den bekannten Versionen erkannt:

- BlackShades RAT

- DarkComet RAT

- FinFisher FinSpy

- Gh0st RAT

- HackingTeam RCS

- ShadowTech RAT

- XtremeRAT

- njRAT

Die Macher weisen darauf hin, das ein negatives Scan-Ergebnis keinesfalks bedeutet, dass man unüberwacht oder Spyware-frei ist:

Please beware that Detekt is a best effort tool. While it may have been effective in previous investigations, it does not provide a conclusive guarantee that your computer is not compromised by the spyware it aims to detect. The tool is provided as is, without warranties or guarantees of any kind.

Wenn man den Verdacht hat, von einer Schadsoftware dieses Kalibers angegriffen zu sein, sollte man seinen Rechner von Internet trennen und Experten kontaktieren.

Entwickelt wurde die Software von Claudio Guarnieri, einem der weltweit profiliertesten Experten auf diesem Gebiet. Die Open Source-Software wird zusammen mit Amnesty International, Digitale Gesellschaft, Electronic Frontier Foundation und Privacy International veröffentlicht. Der Quellcode und technische Details sind auf GitHub.

Alexander Sander, Geschäftsführer des Digitale Gesellschaft e.V., erklärt:

Mit der Software DETEKT wollen wir es Journalisten und Menschenrechtsaktivisten ermöglichen, ihre Computer nach staatlicher Überwachungs- und Schnüffelsoftware zu durchsuchen. Die Software ist ein weiteres Werkzeug für eine erfolgreiche digitale Selbstverteidigung und hilft, sich gegen den Überwachungswahn der Staaten und Regierungen zu Wehr zu setzen.

Update: Marek Marczynski, Leiter der Abteilung „Militär, Sicherheit und Polizei“ bei Amnesty International, erklärt:

Governments are increasingly using dangerous and sophisticated technology that allows them to read activists and journalists‘ private emails and remotely turn on their computer’s camera or microphone to secretly record their activities. They use the technology in a cowardly attempt to prevent abuses from being exposed.

Detekt is a simple tool that will alert activists to such intrusions so they can take action. It represents a strike back against governments who are using information obtained through surveillance to arbitrarily detain, illegally arrest and even torture human rights defenders and journalists.

Update 2: Eva Galperin kommentiert für die EFF:

Because Detekt is a best-effort tool and spyware companies make frequent changes to their software to avoid detection, users should keep in mind that Detekt cannot conclusively guarantee that your computer is not compromised by the spyware it aims to detect. However, we hope that the availability of this tool will help us to detect some ongoing infections, provide advice to infected users, and contribute to the debate around curbing the use of government spyware in countries where it is linked to human rights abuses.

Und da ist der Source auf github auch schon weg. Das ging aber schnell.

Source ist noch da, nur woanders: https://github.com/botherder/detekt/releases/tag/v1.0

Herzlichen DANK für den Software-Tip !

:-)

Ups – mein Beitrag (versehentliches Doppelposting) kann raus gelassen werden..

Wo findet man denn das passende Zertifikat für die detekt.sig?

Hab es schon:

https://keybase.io/nex/sigs/h3KijMGiu0WgamK7u5gjK-HOhushMLQEJ4i9

Oh nein, jetzt hast du den Nick vom Nex übernommen.

Gut! Wie sieht das eigentlich mit anderen Betriebssystemen aus? Gibt es da (verlässliche) Informationen, dass auch Staatstrojaner für OS X und Linux-Distributionen verbreitet werden?

Würde mich auch interessieren. #Linux

ACHTUNG!

Es sind Fehleraufgetreten, die das Ergebnis des Scans beeinflusst haben können:

Du benutzt eine nicht unterstützte Version von Microsoft Windows.

Benutze Windows 8.1!

Hat jemand eine Lösung?

Benutze KEIN Windows :-)

Ha ha! ;-)

Windows 8.1. wird aktuell nicht unterstützt. Der Hinweis dazu steht auf github…

Ok Danke!

Nach 40 Minuten keinerlei Fortschritts- oder Aktivitätsanzeige bis auf einen endlosen Wartebalken. Ich hab es dann mal abgebrochen.

Warum solltest Du auch einen Staatstrojaner haben?

Ich sitze oft genug neben Leuten, die Ziele sein können. Und die Erfahrung zeigt, dass die Ausbringung solcher Trojaner nicht immer treffsicher erfolgt.

Wer weiß, ob sein Dönerhöker einen Cousin hat, der bis auf zwei Buchstaben den gleichen Namen wie ein Schläfer hat? Dem Verfassungsschutz würd‘ das als Verbindung zum Terrorismus reichen…

denn wir wissen ja alle, dass gaaaaaaanz bestimmt nur die allerbösesten Elite-Terroristen „in Ausnahmefällen“ das Ziel solcher Trojaner sind. Gaaaaaaaanz bestimmt.

Bei mir das gleiche. Woran könnte das liegen?

bei mir das gleiche, nach Abbruch war E: nicht mehr da. Kleiner Schreck. Neustart hat die Platte wieder sichtbar gemacht.

Dito. Wie lange dauert der Scan bei euch? Anzahl Platten, Größe/belegt? OS?

Scant das Biest alle Sektoren und Partitionen oder nur vermutete Bereiche, Registry und Dateien?

Also bei mir hat das weniger als eine Minute gedauert. Denke mal da funktioniert irgendwas nicht richtig. Win 8 ca. 300 GB SSD, halb voll.

Bei mir dauerte der Scan knapp 5 Stunden!

Der zeitlich ewig lange Balken verschwindet und das Ergebnis meldet sich – wenn man das „Aktualisieren“ anklickt. Wenn es sich nicht automatisch aktualisiert. :)

Der Download der EXE Datei folgt von Amazon S3. Amazon ist ein US-amerikanischer Betrieb und seit Snowden wissen wir, was das bedeutet.

Kann „Detekt“ daher sicher sein, wenn es von einer amerikanischen Seite herunter geladen wird?

Ich sage nein.

@Frank

Was glaubst Du warum direkt neben der Exe der Download der Signaturdatei angeboten wird? Wenn Du damit nicht umgehen kannst, nicht verstehst was das soll brauchst Du Detekt sicher auch nicht, denn dann verschlüsselst Du offensichtlich nicht = bist uninteressant für einen Staatstrojaner.

Und wenn ich die Datei bei Amazon-S3 manipuliert habe, dann kann ich die zugehörige Signatur, die auch auf deren Server liegt nicht gleich mit anpassen?

@Jens

1. Dann schaust du wer den Schlüssel den du runter geladen hast um die Signatur zu prüfen alles unterschrieben hat.

2. Entweder hat den jemand unterschrieben den du kennst und dessen Schlüssel du vertraust oder du verifizierst den Schlüssel persönlich.

3. Oder du schaust ob da Unterschriften dran sind, von anderen bekannten Leute. Und dann schaust du ob du deren Schlüssel im Netz findest und diese übereinstimmen. Und dann machst du mit diesen Schlüssel 1., 2. oder 3.

Stichwort Trustchain.

BINGO!

Xtreme RAT auf meinem Win7 Rechner gefunden. Ehrlich gesagt wäre ich sogar beleidigt, wenn nichts gefunden worden wäre (da politisch aktiv).

„Wenn man den Verdacht hat, von einer Schadsoftware dieses Kalibers angegriffen zu sein, sollte man seinen Rechner von Internet trennen und Experten kontaktieren.“

Jemand eine Idee, welchen Sinn es hat „Experten zu kontaktieren“? Rechner platt machen und neu aufsetzen müsste doch erstmal reichen…

Wenn, dann LowLevel Formatieren mit einem speziellen Tool des Plattenherstellers, denn diese Art Trojaner sitzen in den Zwischenräumen der Sektoren, im Niemandsland, das wiederum bei einer üblichen Formatierung nie angetastet wird. Selbst Dauerlöschen hilft da nichts, weil nur die bekannten Sektoren mehrmals überschrieben werden, aber nicht das Niemandsland.

Die LL-Formatierung legt die Sektoren neu an, somit auch das Niemandsland.

Zwischenräume, Unsinn. Es kann nur gestartet werden, was im Dateisystem auffindbar ist und was eben vom Betriebssystem gestartet werden soll. Da hilft schon autoruns.exe von Sysinternals. Es gibt natürlich Sachen, die sich im Bios/UEFI einnisten können oder in der Firmware von SSDs.

Zu 99% reicht aber ein /fixmbr und eine Neuinstallation. Dann sind die Aufrufe der Schadware weg. Was auf der Platte rumsteht und nicht gerufen wird, ist piepegal.

Wenn detect etwas findet, dann einfach im Internet nach genaueren Informationen über den Schädling suchen.

Keine Ahnung wie vertrauenswürdig und korrekt DETEKT ist, aber wenn auch nur die geringste Vermutung besteht, daß das Ergebnis korrekt ist -> Komplette Hardware „entsorgen“ und die gesamte Netzstruktur genauestens untersuchen und evtl. austauschen. Im Ernst.

Nuaja, gibt auch Trojaner die sich im UEFI/BIOS einnisten, da nutzt dann ne Formatierung nix.

Kleiner tipp: Du solltest z.B. nen OdroidX nutzen (Smartphone developer Board) und darauf nen Debian laufen lassen. Dann sind wohl sowohl Hardware also auch Software so ungewöhnlich das es dafür keine Staatstrojaner geben wird und auch die ganzen kommerziellen binaries dafür nicht laufen.

ein staatstrojaner kann sich auch in der Grafikkarte einnisten…so war es bei mir….und da schaut kein virenscanner rein…auch bios kann betroffen sein….also hat man noch die möglichkeit eines profis, der die möglichkeit hat andedre posten zu durchsuchen….also immer gut aufpassen…sicher ist nix….

Die Ansage des Nerd ist schon richtig. Ein ARM Board hat kein Bios und die Grafikeinheit auf dem SOC auch nicht. Dafür ist der Bootvorgang etwas komplexer, wenn man sich selbst bastelt.

Geht aber auch preiswerter. Z.B. ein Banana-PI für 40,– von Pollin, A20 Dualcore. Die laufen mit etwas Tuning und schneller SD Karte gar nicht schlecht. Der Vorteil ist, dass es weniger Angriffspunkte gibt, wenn Deine HW/SW Kombi ziemlich einmalig ist.

Ich betreibe so was mit Ubuntu Core 14.04.

Kommando zurück! Das Tool meldet auch jegliche Zeichenfolge, die passt, siehe Diskussion weiter unten. Keine Schnellschüße, sondern Auswertung des Logfiles, Virenscan, etc…

Detekt ist nicht zuverlässig. Bei mir wurde XtremeRAT.tr erst in einer Datei meines Avira Virenscanners gefunden. Da ich den Virenscanner sowieso ersetzen wollte habe ich ihn deinstalliert und Bitdefender installiert, danach wurde XtremeRAT.tr in einer Datei der Bitdefender Software gefunden, wobei hier lediglich die Nachricht aus der Bitdefenderdatei geloggt wird das XTreme entdeckt und unschädlich gemacht wurde. Das Programm läuft im übrigen unendlich lange und erst beim manuellen Aktualisieren wird tatsächlich anzeigt das es beendet ist. Detekt liest also ähnlich wie ein Hexeditor die Dateien aus, steht in einer Deatei der Name Xtreme wird die Warnung ausgegeben.

Weiter ist es natürlich albern das keine Anweisungen zum Entfernen mitgeliefert werden. Denn kann der Trojaner entdeckt werden ist auch der Ort nachvollziehbar, ist sein Eintrag in der Registry auffindbar, sind die Datei, die Dateien identifiziert, kann man sie auch löschen, der Hinweis auf die Experten ist doch albern, am heimischen PC ist jeder sein eigener Admin.

Andererseits, wenn es wirklich ein Staatstrojaner ist, dann hat man ganz andere Probleme. Wenn DIE einen richtig auf dem Kieker haben, dann ist die komplette Hardware – Router, Fernseher mit Internet, Handy PCs usw. „verbrannt“. Dann sind alle MAC-Adressen der Geräte registriert. Dann hilft höchstens der komplette, gleichzeitige Neukauf im Einzelhandel gegen Bargeld.

Eigentlich ist die Lagen dann ziemlich hoffnungslos.

Und unbedingt auch an alles Zubhör und Speicher denken, gerade FireW, USB, Sticks, Tastaturen, Mäuse..!

Das ganze ist in Python geschrieben.

Gibt es Informationen wie nach was genau gesucht wird auch in Lesbarer Form ?

Nö, ausser dem eigenen Log und den Treibern im Verzeichnis MEIxxx die temporär entpackt werden, nichts. Ich habe Schnittstellen und Registry mittels Hips kontrolliert, nichts außergewöhnliches feststellbar, geht auch nicht online, nur DNS und Loopback.

Also bei mir scannt das Ding jetzt schon seit 2 Stunden, ewiger Ladebalken und nix tut sich. Resourcenmonitor zeigt „Leserate“ der SSD mit 1 KB/s an. Also wird da wohl gar nix mehr scannen, das ding läuft net.

Ich bin über einige Fragen ziemlich erstaunt – 1. würde netzpolitik.org nicht darauf hinweisen wenn die Gefahr der Unsicherheit besteht. 2. wer die EFF nicht kennt sollte es mal mit Startpage oder DuckDuckGo probieren. Und hätten diejenigen, die solche Zweifel haben die Seite mal bis zu Ende gelesen wäre ihnen folgender Hinweis aufgefallen

Detekt is released in partnership with Amnesty International, Digitale Gesellschaft, Electronic Frontier Foundation and Privacy International.

Lernt mit eurem Computer umzugehen und denkt immer daran, dass sich der Fehler meist 40 cm vor dem Monitor befindet.

Was den Fund von XTreme Rat betrifft, mehren sich die Fundergebnisse die letzten Stunden im Netz. Ich glaube an Fehlalarme durch Browser, Plugins oder VNC und Remote Software. Können die Finder mal die entsprechenden Logs posten?

Geht mir genau so, das das Tool keine genauen Infos anzeigt macht es eigendlich für die profesionelle Nutzung unbrauchbar.

Das ist die Regel yar:

——————-

rule Xtreme

{

meta:

detection = „Xtreme RAT“

strings:

$string1 = /(X)tremeKeylogger/ wide ascii

$string2 = /(X)tremeRAT/ wide ascii

$string3 = /(X)TREMEUPDATE/ wide ascii

$string4 = /(S)TUBXTREMEINJECTED/ wide ascii

$unit1 = /(U)nitConfigs/ wide ascii

$unit2 = /(U)nitGetServer/ wide ascii

$unit3 = /(U)nitKeylogger/ wide ascii

$unit4 = /(U)nitCryptString/ wide ascii

$unit5 = /(U)nitInstallServer/ wide ascii

$unit6 = /(U)nitInjectServer/ wide ascii

$unit7 = /(U)nitBinder/ wide ascii

$unit8 = /(U)nitInjectProcess/ wide ascii

condition:

any of ($string*) or 3 of ($unit*)

}

—————-

Klar, daß nun einige User kollabieren. ;-)

@bozx

anbei mein XtremeRAT detekt.exe ergebnis:

http://pastebin.com/Hapzm0Mf

Fehlalarm -> String im Speicher des Browsers. Beende Firefox, lösche Cache, Rechner Neustart, dann erneut suchen.

Oder nimm einfach mal nen Texteditor und kopiere hinein:

58 74 72 65 6d 65 52 41 54 5a 5a 5a 5a 5a 5a 5a

XtremeRAT

Das wird Detekt auch anprangern…..

Bei mir hat er auch nicht aufgehört zu laufen, es wurde aber eine .txt als Log angelegt.

detector – WARNING – Process svchost.exe (pid: 3500) matched: BlackShades

detector – WARNING – Process mbamservice.ex (pid: 2652) matched: Xtreme

detector – WARNING – Process firefox.exe (pid: 2456) matched: Xtreme

was nu?

WIeviele svchost Prozesse laufen bei dir und unter welchen Benutzernamen? Um den ersten Eintrag würde ich primär erstmal kümmern…

14x svhost.exe

Bin aber gerade unter 2 usern angemeldet.

Sie laufen unter „Lokaler Dienst“ „Netzwerkdienst“ und „System“

Das ist erstmal gut. Sehr schlecht wäre ein svchost-Prozeß, der als Admin oder „Username“ läuft.

Bleibt nur Untersuchung des Systems und genaue Analyse..oder die Frage aller Fragen „wie kommt die Scheiße aufs Dach“. ;)

Hier mal die Ergebnisse meiner beiden durchgeführten Scans. Im ersten Scan wurde auf einen potentiellen Fund von „Xtreme Rat“ hingewiesen. Scheinbar handelt es sich hierbei jedoch nur um meinen Virenscanner (Avira AntiVir):

http://pastebin.com/mrFWGxRD

Auch im zweiten Durchlauf wurde angeblich „Xtreme Rat“ gefunden. Avira und Firefox (mit geöffneten Tabs zum Thema „Xtreme Rat“) wurden verdächtigt:

http://pastebin.com/iJxyvyd6

Eine vollständige Systemprüfung mit Avira Antivir und MS Defender wurde durchgeführt. Keine Viren oder Schadsoftware gefunden. Werde es später noch mit Bitdefender und Kaspersky prüfen.

Sieht stark / eindeutig nach Fehlalarm aus.

Also bei mir hat der Opera den Alarm ausgelöst.

Probier es doch mal mit dem Phrozen Soft Virustotal tool, damit kann man alle laufenden prozesse (Exe, DLLs) alles alles was im Speicher ist exportieren und auf Virus total zum scan hochladen.

Definitv keine Beunruhigung nötig! OK, weiß, das klingt saublöd, wenn das ein Unbekannter in einem Forum schreibt. ;)

das lustige an der sache ist, naja, lustig ist relativ…

bin durch das ausfueren von dem tool draufgekommen, dass auf meiner workstation hier einige funktionen von unseren netadmins gesperrt wurden, das ms (seufzts…) defender update is scho 3 wochen alt, und ich kanns ned ausfuehren, housecall ist gesperrt (vermutlich in ner aberwitzigen policy…)

dafuer habens uns vor ein paar wochen netop vision draufgespielt.

naja, typischer halbstaatlicher verein.

Hallo,

warum läuft die Software denn nich auf dem Windows Server? Unsupported Version…

MfG

ich hab es auch mal aus Neugier getestet. Bei mir:

2014-11-20 08:53:32,582 – detector – WARNING – Process wmpnetwk.exe (pid: 5088) matched: Xtreme at address: 0x7FEF600A01E…

habe danach mit Sophos Virus Removal Tool geprüft und da wurde nichts festgestellt

Das Ding ist wohl ein schlechter Scherz!

Das ist das Untersuchungsergebnis meines Rechners:

http://www.rainerullrich.de/temp/pics/detekt-ergebnis.png

In der von detekt.exe (v1) angelegten Log-Datei finde ich unzählige Hinweise der Art:

014-11-20 12:30:09,819 – detector – WARNING – Process MOM.exe (pid: 3812) matched: Gh0st at address: 0x57070D77, Value:

…

…

Immer wurde “nur” die mom.exe beanstandet. mom.exe gehört zum ATI Catalyst Grafiktreiber, der bei mir installiert ist. Eine Untersuchung von mom.exe bei Virustotal brachte 0#56 Treffer.

Gut, dachte ich mir. Da ich ja eh ein Image gestern gemacht habe, habe ich mal den Catalyst mit allem drum und dran deinstalliert und detekt nochmal laufen lassen. Jetzt habe ich angeblich ein sauberes System. Dann hab ich den Catalyst V14.09 frisch runter geladen, installiert und neu gescant. Wieder der selbe Mist.

Und auf einem frisch installierten System (von original Microsoft-Windows-DVD Win 7 x64 SP1u) das ich hier stehen habe, was bisher nie am Netz war (auch nicht LAN), daher auch noch keine Patches gesehen hat, sucht detekt.exe auch schon seit 50 Minuten und ist noch nicht fertig. In der Log-Datei wird bisher 3 Mal die explorer.exe als FinSpy und 2 x Njrat entdeckt.

Sehr dubios das Teil…

Ich hake das Teil als totale Fehlkonstruktion ab, da ich nicht glaube, dass sowohl die frische Windows-Installation bereits mit Staatstrojaner versehen ist, noch die mom.exe von ATI. Aber ich werde mal bei Gelegenheit das Netzwerk nochmal genauer anschauen.

“ da ich nicht glaube, dass sowohl die frische Windows-Installation bereits mit Staatstrojaner versehen ist,“

Stimmt. Sowas würden Geheimdienste ja niemals machen. Vor allem amerikanische Firmen sind da total unverdächtig.

Es häufen sich berichte das us Geheimdienste schon von vermeintlich unbenutzten Computern spyware drauf gepackt hat. Würde mich nicht wundern.

Eins muss man dem/den Entwickler(n) lassen, sie haben zwar nicht auf meine Emails geantwortet, aber eine neue Version rausgebracht. Seit der V1.2 sind meine beiden Fehlalarme weg!

Schönes Wochenende allerseits!

Support gibt’s nicht per E-Mail, sondern auf GitHub. Und mittlerweile gibt’s Version 1.4.

nur mal so ganz nebenbei:

in unserem famosen „Rechtstaat“ ist es doch mittlerweile sicherlich illegal, sich gegen die illegale und illegitime Überwachung durch BND & Konsorten zu schützen (z.B. durch Einsatz solcher Scanner)….oder?

Ich rate technischen Laien ohnehin ihren Rechner vom Internet zu trennen und nie wieder anzustellen ;-)

auch das hilft im Ernstfall nicht.

@Jens

Dein Argument mit der Signatur ist nicht ganz richtig denn der Key zur Signatur liegt auf der HP https://nex.sx/ von Claudio Guarnieri

Also ich bin doch sehr skeptisch …. vor allem weil es ja fast überall, besonders bei tagesschau.de, spiegel ect auch verkündet wird…

Ihr seid im Deutschlandfunk! nicht schlecht ;)

Ich habe auch einen Trojaner mittels Detekt gefunden, der verschlingt sogar schon ca. 22GB auf meiner SSD und heißt Windows. ich dächte ich hätte schon mal was von diesem recht umfangreichen Trojaner in den Medien was gehört.

Was, wenn dieses „Detect“ erst die Trojaner installiert? Gibt ja schon ein paar schwarze Schafe unter den Anti-Spyware-Progs….

Edit: könnte auch so programmiert sein, dass bereits vor-eingeschleuste Trojaner nur noch aktiviert werden.

Total nutzlos, sich solche Software zu installieren. Gut, für den Fall Ihr habt einen der Trojaner mit eben der Signatur des in der Blacklist vorhandenen. Ansonsten gilt auch hier: Total nutzlos, denn wie auch jeder pubertierende Junge, können wohl auch oben genannte Firmen mit Cryptografie etwas anfangen und werden ihre Lieblinge sicher in windeseile FUD machen. Und dann? Fragt man nach neuen Signaturen der Trojaner oder wie soll das laufen?

Scan dauerte >60 min. 80GB 90% belegte

Detekt 1.0 findet:

BlackShades RAT

DarkComet RAT

XTreme RAT

RCS Scout

FinFisher FinSpy

Detekt 1.2 findet:

Hacken Team RCS Backdoor

FinFisher FinSpy

ShadowTeck RAT

Gh0st

Entweder ich HABE ein richtiges Problem, oder Detekt IST ein richtiges

Problem. Zugegeben ich bin Attac-Aktivist aber das kann ich mir nicht vorstellen.

Aktivisten sollten ernsthaft kein Windows benutzen.

Ehrlich! Ohne hier Werbung für Linuxe machen zu wollen, aber nachdem wir WISSEN, das MS mit den geheimen Diensten Beischlaf hält sollte man das wirklich nicht tun :)

Installiere gerade Ubuntu auf einem anderen Rechner und habe heute Nachmittag ein Date mit dem lokalen CCC. Die freuen sich richtig auf meinen alten PC. :-)

nur so aus interesse, betrifft jetzt zum glueck nicht alle, erinnert mich aber an einen heise titel von vor ~2 tagen.

da macht sichn progger die muehe und schreibt die erste software, die auch nachm staatstrojaner sucht, und stellt diese gratis/frei und als sourcecode zur verfuegung, und zwar ab der ersten version, und es wird gemotzt?

klar ist das noch nicht ausgereift, was glaubt ihr denn?

gebt dem mann ne chance.

Ich wage zu vermuten, dass Menschen in Syrien oder Eritrea eine etwas , also nur etwas, positivere Einstellung zu „detect“ haben als wir mittleren Mitteleuropäer. Der musste jetzt sein.

Hmm, ich bin auch skeptisch, wenn ein „Anti-Viren-Scanner für Staatstrojaner“ so gehyped wird.

Wenn ich Staat wäre, würde ich meine Trojaner genau so verteilen…

Ist resistsurveillance.org denn überhaupt vertrauenswürdig? Hat man von denen vorher überhaupt schon mal was gehört?

Wenn Du Dir die Credits anschaust, dann landest Du bei welchen Personen? Abgesehen davon gehörst Du wahrschienlich eher nicht zur Zielgruppe. Diese besteht eher aus Dissidenten in repressiven Regimen.

Naja, die Amis haben eine Liste mit Terrorverdächtigen, die 1 Mio. Einträge umfasst. Ich glaube man ist da sehr schnell in irgendeiner Zielgruppe.

Ich habe jetzt auch gesehen, dass Andre da wohl mitgearbeitet hat. Irgendwem muss man ja mal vertrauen :)

BTW und eigentlich offtopic, aber ich weiß nicht wo ich es sonst unterbringen soll: Wo ist eigentlich der Artikel „Warum wir keine Interviews fuer RT(deutsch) geben“? Bei dem Link gibts nur einen Internal Server Error. Habt ihr das depubliziert?

Also ich bin auch skeptisch. Oder paranoid. Erst hat mich irritiert, daß das Wort detekt (detect) falsch geschrieben ist. Dann habe ich mal nachgeforscht. Der Quellort amazonaws klang für mich auch nicht unbedingt vertrauenswürdig. War einfach herauszufinden, daß es sich dabei um eine durchaus kommerzielle Tochter einer Firma handelt, bei der ich niemals Kunde sein möchte, weil sie fleißig meine Daten gesammelt hat, wenn ich in ihrem Produktregister nachgesehen habe: Amazon.com! Warum steht Amazon.com nicht als Partner auf der resistsurveillance Website? Also, bis da Klarheit herrscht, Finger weg!

Bei den ganzen Fehlalarmen und der aufgewendeten Zeit…. wäre es nicht viel effektiver das System mal eben plattzumachen und neu aufzusetzen?

@Schlaumeier

nicht wennst nen rootkit drauf hast dass sich in der firmware deines rechners/routers/usb sticks festgesetzt hat.

deswegen halte ich auch viel vom tip, den dir das programm ausgibt, nen experten zu kontaktieren.

Ich bin mir nicht sicher ob ich das gut finden soll.

Firmen die professionell Trojaner für Regierungen entwickeln bekommen für ihr „Produnkt“ oft Millionenbeträge. In diesem Budget ist das FUD machen der Trojaner denke ich mit enthalten. Man muss ja nur ein wenig Krypto und Runtimekrypto drüberlaufen lassen und die Antivierensoftware findet die Signatur nicht mehr. Bei Viren die man sich zufällig einfängt und die ziellos gestreut werden mag eine Antivierensoftware noch einen gewissen, kleinen Schutz bieten, aber nicht gegen gezielte Angriffe. Psychologisch ist das Ganze sogar gefährlich da sich die Benutzter dieser Software in falscher Sicherheit wiegen..

das Ding funktioniert bei mir nicht. Win7. Als Admin ausgeführt passiert irgendwann nichts mehr.

Warum meine Firewall losbrüllt ist auch komisch. Wenn eine Software schon so anfängt kommt sie gleich in den Mülleimer.

reload bringt dann:

Error: 500 Internal Server Error

Sorry, the requested URL ‚http://localhost:64170/scan‘ caused an error:

Internal Server Error

KÄSE

G.

nach

detector – INFO – Starting yara scanner…

tut sich einfach nichts mehr

enttäuschend so ne alpha version

die sache mit dem vertrauen ist schon ein thema, andererseits seid ihr alle herzlich dazu eingeladen euch selber auch was zu schreiben, da ist dann das vertrauen „hoffentlich“ n bisserl groesser*g*=)

Beim Download kommt eine Warnung von der Firewall, das Programm muss im Administratormodus ausgeführt werden, hat kein Zertifikat, der Antivirenschutz soll ausgeschaltet werden…. Das letztere habe ich natürlich nicht gemacht, weil mir das Ganze trotz oder gerade wegen des Hypes doch sehr dubios erschien. Nach Abbruch und Virensuchlauf mit avast fanden sich 2 schwere Bedrohungen.

Diese Meldung ist fast witzig.

Liebe alle, passt auf! Es wird bald online viel mehr „ermittelt“!

Hier weiter lesen:

http://www.dw.de/die-pl%C3%A4ne-des-neuen-bka-chefs/a-18077460

Wie ich bereits sagte: Abschalten und nie wider anschalten. Wer auf netzpolitik herumsurft hat sowieso `n Staatstrojaner :-)

Nach auffälligem politischen Engagement darf ich mich jetzt über ebenso auffällige Einschränkungen beim Internetzugang erfreuen: So sind bei mir die TV-Dienste von xbox 360 und Amazon fire gestört, der Virenscanner erhält keine Verbindung zum Server, bei traceroute werden die vier letzten Hubs nur mit „*“ angegeben. Hat jemand einen Tipp? (Man kann sich so ja nicht einmal Rosamunde Pilcher in der Mediathek zu anschauen).

Habe finspy auf meinem Rechner sagt Detekt!

Bin politisch aktiv.

Hat den keiner hier Information wie man finspy entfernt!

Vielen Dank für Hinweise!

Gehöre zur gefährdeten Gruppe, aber computertechnisch nicht ganz so firm. Habe die .exe datei und auch die drei anderen Dateien (inkl. .sig) herunter geladen. Die exe Datei mit rechtsklick mittels Adminrechte gestartet, aber nix passiert. Habe Vista aufm Laptop. Was mach ich falsch bzw. habe ich vergessen? Wer kann mir helfen? Danke.

Hallo,

Danke für eure Tipps.

Ich bin eine alte Dame und Anfängerin. Habe Detekt laufen lassen. Auf zwei Rechnern. Der erste Rechner wurde in wenigen Minuten durchgescannt, obwohl da viel mehr Zeugs drauf ist als auf dem zweiten Rechner. Er war sauber, auch bei zweiten Mal suchen.

Der zweite Rechnerdurchlauf dauerte ca 1,5 Std. Er hatte FinFischer, BlackShades RAT, DarkComet RAT, HackingTeam RCS, ShadowTech RAT, XtremeRAT.

(Die Detekt-Textdatei konnte ich gut lesen. Is ja allerhand, was die ausschnüffeln).

Ich ließ laufen: das neue Malwarebytes-Antimalware.

Dann einen Scan von FRST64 (nur mit Text-datei, ohne löschen) der fand oben genannte Trojaner nicht, aber andere.

Dann ließ ich AdwCleaner 4 laufen und entfernen (der fand wieder andere Malware). Anschließend ließ ich JRT laufen und entfernen.

Dann Eset onlinescan, nur Textdatei, ohne löschen. Der fand noch was, aber nicht diese Trojaner.

Neuer Scan (ohne löschen) mit FRST64 und Textdatei. Der fand nichts mehr.

Anschließend runtergeladen und den Rest säubern mit Spybot Search & Destroy und CCleaner, beide laufen lassen.

Anschließend ließ ich DETECT erneut laufen. Er brauchte zwei Stunden. Er hatte nichts mehr gefunden.

Werde mir das frische Update von Detekt holen und erneut laufen lassen.

Grüße

wann kommt die Version für Windows 8.1?….