Laut einem Bericht der Bezirksstaatsanwaltschaft Manhattan (PDF) kann Google die PIN-Sperre von Android-Geräten aushebeln und private Nutzerdaten auslesen. Physischer Zugriff auf das Gerät sei dazu nicht notwendig, da sich die Sperre auch aus der Ferne umgehen lasse. Einzig eine aktivierte Vollverschlüsselung des Gerätes biete Schutz, was jedoch nicht von allen Android-Versionen unterstützt werde.

Forensic examiners are able to bypass passcodes on some of those [Android] devices using a variety of forensic techniques. For some other types of Android devices, Google can reset the passcodes when served with a search warrant and an order instructing them to assist law enforcement to extract data from the device. This process can be done by Google remotely and allows forensic examiners to view the contents of a device.

Diese Aussage sorgte für einige Verunsicherung, da die Existenz einer solchen Hintertür in Googles Betriebssystem bislang nicht öffentlich bekannt war. Entsprechend versuchte der für die Sicherheit von Android verantwortliche Entwickler Adrian Ludwig zu beschwichtigten und stritt in einem privaten Blog-Posting ab, dass Google über die genannten Fähigkeiten verfüge:

Google has no ability to facilitate unlocking any device that has been protected with a PIN, Password, or fingerprint. This is the case whether or not the device is encrypted, and for all versions of Android.

Google also does not have any mechanism to facilitate access to devices that have been encrypted (whether encrypted by the user, as has been available since Android 3.0 for all Android devices, or encrypted by default, as has been available since Android 5.0 on select devices).

Einzig Geräte, die eine Wischgeste als Schutz verwenden und noch nicht auf Android 5.0 (Lollipop) aktualisiert wurden, seien potenziell angreifbar. Eine mittlerweile eingestellte Wiederherstellungsfunktion habe es erlaubt, mit Hilfe der Google-Zugangsdaten Geräte zu entsperren. Auch der als mögliches Einfallstor genannte Android Device Manager käme nicht in Frage, da dieser bloß das komplette Löschen eines Gerätes gestatte, oder, sollte keine PIN-Sperre gesetzt sein, eine solche neu einrichten kann.

Zum Verschlüsseln verpflichtet

Ursprünglich wollte Google Hardware-Hersteller dazu verpflichten, mit Android 5 ausgelieferte Geräte standardmäßig zu verschlüsseln, musste die Anforderung jedoch wegen Problemen bei der Umsetzung zurückziehen. Lediglich ausgewählte Geräte wie die hauseigene Nexus-Reihe kamen in den Genuß von Vollverschlüsselung. Mit dem im vergangenen Oktober veröffentlichten Android 6 ließ Google die Auflage wiederauferstehen, solange bestimmte Voraussetzungen erfüllt werden.

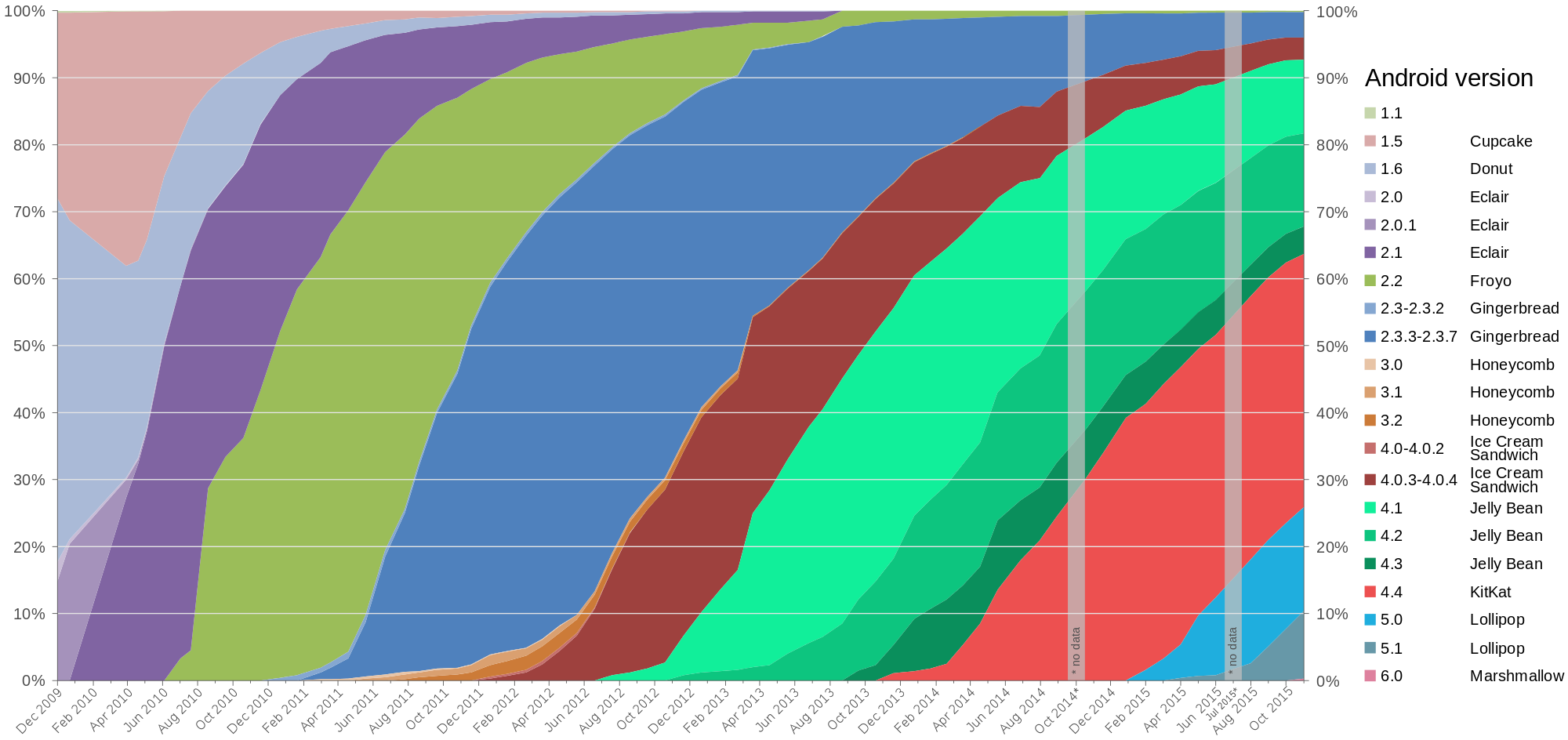

Das fragmentierte Android-Ökosystem sorgt freilich dafür, dass solche Verbesserungen erst mit jahrelanger Verspätung bei den Nutzern ankommen: So ist auf knapp 40 % aller Android-Geräte nach wie vor das hoffnungslos veraltete und offensichtlich unsichere Android 4.4 (KitKat) installiert, wohingegen bloß ein Viertel unter Lollipop (5.0 und 5.1) laufen. Marshmallow (Android 6.0) findet derzeit auf nur 0,3 % aller Geräte Verwendung. Das in dem Bericht ebenfalls behandelte iOS von Apple verschlüsselt Inhalte seit iOS 8, das Ende letzten Jahres ausgeliefert und von den Nutzern schnell angenommen wurde. Laut Apple ist auf nur 9 % aller iOS-Geräte Version 7 oder früher installiert.

Zum derzeitigen Zeitpunkt steht eine offizielle Entgegnung seitens Google aus, sodass man sich auf die Aussagen von Ludwig verlassen muss – der in seinem Google+-Profil ausgerechnet den US-Geheimdienst NSA als früheren Arbeitgeber anführt.

Oberflächliche Analyse

Der Bericht, der die Verschlüsselungstechniken der beiden größten mobilen Betriebssysteme Android und iOS untersucht, untergräbt freilich durch Ungenauigkeiten die eigene Glaubwürdigkeit. Das trifft nicht nur auf die unklare Darstellung der Möglichkeiten von Google zu. So erweckt der Bericht etwa den Eindruck, dass Apples Fingerabdrucksensor Touch ID eine von der Passcode-Sperre unabhängige Sicherheitsmaßnahme wäre. Das ist nachweisbar falsch, denn die Inhalte werden unter anderem durch den PIN beziehungsweise das Passwort geschützt und zu keinem Zeitpunkt durch den Fingerabruck selbst. Touch ID macht es lediglich einfacher, das Gerät zu entsperren, ohne ein möglicherweise komplexes Passwort eingeben zu müssen.

Zudem zeigt sich der Bericht verwundert darüber, dass Apple offenbar keine Möglichkeit hat, in der iCloud liegende iMessage- und andere Nachrichten an Ermittlungsbehörden herauszugeben. Dass diese Ende-zu-Ende-verschlüsselt werden ist allerdings seit dem Start des Dienstes öffentlich bekannt und wird von Apple in einem Support-Dokument (PDF) im Detail beschrieben. Genauso wie praktisch alle weiteren Fragen, die der Bericht aufwirft.

Keine Sicherheitsprobleme ohne Verschlüsselung?

Die folgende Analyse der Auswirkungen von wirksamer Verschlüsselung wiederholt unterdessen altbekannte Argumente und bekräftigt einmal mehr die Forderung nach staatlich verordneten Hintertüren in IT-Produkten. Im Unterschied zu früheren Vorstößen fordert der Bericht keine neue Technik oder etwa die verteilte Hinterlegung von Schlüsseln. Stattdessen sollte es den Herstellern überlassen bleiben, entsprechende Schlüssel zu besitzen, um damit Geräte nach richterlicher Anordnung zu entsperren. Das Problem, dass repressive Regierungen versuchen würden, an Informationen politisch unliebsamer Bürger zu gelangen, könne man einfach dadurch entschärfen, indem Google oder Apple aus solchen Märkten ganz aussteigen oder sie nur „limitiert“ bedienen würden.

Verwunderlich ist auch die Behauptung des verantwortlichen Staatsanwaltes Cyrus Vance, dass der dadurch verursachte Verlust von persönlicher Sicherheit „minimal“ und „nicht signifikant“ ausfallen würde. Es gebe keine Hinweise darauf, dass frühere Betriebssystemversionen, die Inhalte noch nicht komplett verschlüsselt haben, zu Sicherheitsproblemen geführt hätten. Sollte Ermittlungsbehörden weiterhin der Zugang zu verschlüsselten Geräten verwehrt bleiben, wären „ungelöste Verbrechen“ sowie „schutzlose Opfer“ die logische Folge. Die „fehlgeleiteten und gefährlichen“ Bemühungen der Hersteller, ihre Nutzer zu schützen, würden schlicht dazu führen, dass aktuelle Smartphones zu „sicheren Häfen“ für Kriminelle blieben.

Angst vor „ungelösten Verbrechen“ und „schutzlosen Opfer“? Panik vor „sicheren Häfen“ für Kriminelle und Terroristen?

Messer sind für grausame Morde wehrloser Opfer verantwortlich! Sollte Kriminellen und Terroristen weiterhin der Zugang zu solchen gemeingefährlichen Mordwaffen ermöglicht werden, sind bestialische Verstümmelungen und Hinrichtungen unschuldiger Menschen die logische Folge! Messerhersteller und -händler müssen im Namen der nationalen Sicherheit dazu gezwungen werden, nur noch stumpfe Messer herzustellen und zu verkaufen. Anderenfalls werden diese Unternehmen verboten.

Der durch diese Maßnahmen verursachte Verlust von persönlicher Gesundheit durch fehlende Operationswerkzeuge in Krankenhäusern ist „minimal“ und „nicht signifikant“. Im Namen der nationalen Sicherheit müssen alle Opfer bringen, auch operationsbedürftige Patienten müssen ihre individuellen Gesundheitsansprüche zum Schutz wehrloser Messerstecher-Opfer zurückstellen.

PS: Wer hat Angst vor Zehntausenden Toten pro Jahr durch Krankenhauskeime? Was tut der Staat gegen diese sicheren Häfen des Todes? Noch mehr Klinikpersonal einsparen, um mehr Geld für Massenüberwachung freizumachen?

ha! Krankenhauskeime! DAS Stichwort… und wer hats gelesen? Unmengen an Toten durch handschriftliches Geschmiere der Herren Ärzte. Nur weil die nicht sauber schreiben werden Operationen falsch gemacht, Medikamente falsch ausgegeben usw.

Außerdem…. was ist mit den Toten auf unseren Straßen, weil manche Panzerfahrer ihren Egotripp auf der Straße ausleben? Keinen Abstand halten, oder einfach nicht schauen? Gerade heute auf der Autobahn und Bundesstraße erlebt. Schneetreiben und schlechte Sicht. Da fahren die ohne Licht, und die anderen überholen noch schnell. Hat fast um paar Meter heftig geknallt.

Passt. Angeblich kann man beim neuen Samsung Smartphone den Akku nicht mehr herausnehmen.

… kommt nicht schon nächstes Jahr die eSIM ?! … fest auf der Platine verlötet und nur noch vom frndl. Provider (oder sonstwem) zu aktivieren/deaktivieren ?!

Heu…. gaaanz was unerwartetes. Ja wie kann es nur sein?

Wundert das jetzt wirklich irgend jemand, der sich auch nur im Entferntesten mit Technik beschäftigt? Und damit meine ich nicht die selbsternannten Experten, welche wissen welches Dummphone was für Display verbaut hat.

Und wieder sagen alle: “ Kann man ja nix machen!“. Doch. ausschalten und nicht immer jeden Scheiß kaufen. Und für die Überwachung zahlen die Leute auch noch.

In dem Blogpost durch Adrian Ludwig geht es um AOSP und nicht um Android with Google (was auf 90% aller devices installiert ist).

Es dürfte ein leichtes für Google sein einfach ein silent update auf genau das getargetete device auszurollen, welches eine app installiert die vollen Zugriff auf den internen Speicher aus der Ferne ermöglicht. z.B. der Play Store updated sich ohne jegliche Nachfrage. Es wäre ein leichtes eine modifizierte Version an ein Handy mit einer bestimmten IMEI auszurollen.

Ein verschlüsseltes ausgeschaltetes Smartphone, kann aber vermtl. selbst Google nicht freischalten. Das dürfte aber kaum ein Problem sein, da ja vermtl. 95%+ der überwachten Geräte noch eingeschaltet in den Händen des Ziels sind.