Two-Factor-Authentification (2FA) soll die Sicherheit bei der Identifikation eines Nutzers, etwa beim Einloggen in einen Webservice, erhöhen. Das kann beispielsweise durch die Kombination eines Passworts und eines per SMS an ein vorher registriertes Gerät gesandten Codes geschehen. Doch auch dagegen gibt es Angriffe, Citizenlab veröffentlicht in einem neuen Report gleich mehrere beobachtete Versuche gegen Ziele im Iran sowie Jillian C. York, die sich bei der Electronic Frontier Foundation für Meinungsfreiheit im Internet einsetzt.

Da der Angreifer beim Angriff auf ein 2FA-System an gleich zwei Geheimnisse gelangen muss, ist der Aufwand höher als für etwa einen klassischen Passwort-Phishing-Angriff, bei dem der Nutzer auf eine gefälschte Seite geleitet wird, um dort sein Passwort einzugeben. Die von Citizenlab beobachteten Versuche ähnelten diesen zunächst, gingen aber über sie hinaus.

In einem Fall wurde dem Nutzer durch eine SMS-Benachrichtigung vorgespielt, es habe einen verdächtigen Login-Versuch aus dem Iran zu dem persönlichen Gmail-Konto gegeben. Auf dem Fuße folgte eine personalisierte Mail, die ebenso eine Original-Benachrichtigung von Google imitierte und den Nutzer zum Rücksetzen seines Passworts aufforderte. Auf der nächsten Seite wurde dann der 2. Faktor, ein zugesandter SMS-Code, abgefragt. Tatsächlich aber wurde keine Passwort-Rücksetzung ausgelöst, sondern der Angreifer konnte das eingegebene „aktuelle Passwort“ nutzen, um einen Login-Versuch auf Google zu starten. Das erst löste die Zusendung des SMS-Codes aus, den der getäuschte Nutzer über die Phishing-Seite dem Angreifer zur Verfügung stellen sollte, um das Login zu vervollständigen. Der Phishing-Versuch schlug fehl, als der Angegriffene skeptisch wurde.

Anders als beim klassischen Phishing liegt hier eine zeitkritische Komponente vor, da der Angreifer gleichzeitig mit dem Nutzer den Login-Versuch unternehmen muss, damit es a) keine Auffälligkeiten gibt und b) der zeitlich begrenzt valide SMS-Code nicht ungültig wird.

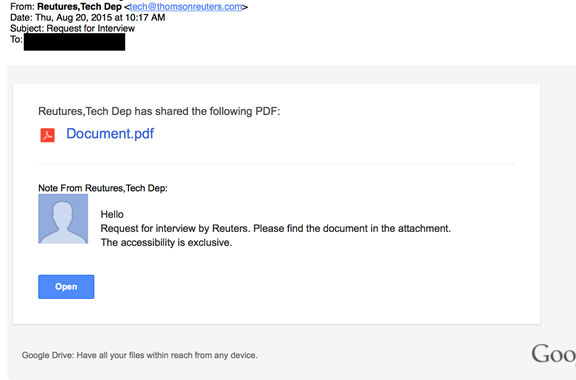

Ein weiterer Versuch startete nicht mit einer SMS-Benachrichtigung, sondern mit einem Anruf, der eine Zusammenarbeit anbot und dann ankündigte, eine Mail zu senden. Diese enthielt einen Link zu einer Datei auf Google Drive. Um diese aufzurufen, hätte sich der Angegriffene bei Google anmelden müssen – wieder unter Angabe von Passwort und SMS-Code. Ähnlich verlief auch der Angriff auf Jillian C. York. Ihr gegenüber gab sich der Angreifer als Journalist aus. Als sie sich weigerte, das in einer sich an das Telefonat anschließenden Mail verlinkte Dokument zu öffnen, und ihn bat, die Informationen im Text der Mail zu senden, begann er, sie mit zahlreichen Anrufen zu bedrängen und sandte die Mail erneut – von einem anderen Mailaccount, woraufhin York skeptisch wurde. Über dreißig Mal habe er sie am betreffenden Tag angerufen und aufgefordert, den Link in der E-Mail zu öffnen.

Die Angriffe waren in den drei Fällen dadurch zu enttarnen, dass falsche, aber auf den ersten Blick plausible oder ähnliche Domains wie bei den Originalseiten vorgespielt wurden, etwa „no-reply@support.qooqlemail.com“, oder Weiterleitungen genutzt wurden, die einer Domain oberflächlich den Anschein gaben, direkt von Google zu stammen.

Hinter den verschiedenen Angriffen werden von Citizenlab die gleichen Urheber vermutet. Manche Eigenschaften, wie registrierte Domains, decken sich, so sind mehrere der Phishing-Domains mit derselben Mail-Adresse verknüpft. Citizenlab bringt die Angriffe in Zusammenhang mit früheren Berichten, in denen ähnliche Angriffe auch von der iranischen Regierung ausgingen.

Das Signal des Berichtes soll jedoch nicht sein, dass 2FA unsicher ist und nicht genutzt werden sollte. Vielmehr legt er uns nahe, auch dann genau hinzuschauen, wenn schon zusätzliche Sicherheitsmechanismen eingesetzt werden, skeptisch zu bleiben und genau zu schauen, ob eine Domain und zugehörige Zertifikate wirklich plausibel sind.

ein Smartphone dazu zu bringen, die SMS mit dem Code nicht anzuzeigen, sondern dem Angreifer weiterzuleiten.