Ticker

Alle TickermeldungenUnterstützen

Unser gemeinnütziger Journalismus finanziert sich aus Spenden unserer Leser:innen.

Abonnieren

Ja, ich möchte regelmäßig den Newsletter mit dem netzpolitischen Wochenrückblick erhalten.

Überwachung

Staatliche Überwachung, Innenpolitik, Cybermilitär und Geheimdienste.

Öffentlichkeit

Meinungs- und Pressefreiheit, Zensur, Menschenrechte, Whistleblowing, Transparenz, Öffentlichkeitswandel, Datenjournalismus und Open Data.

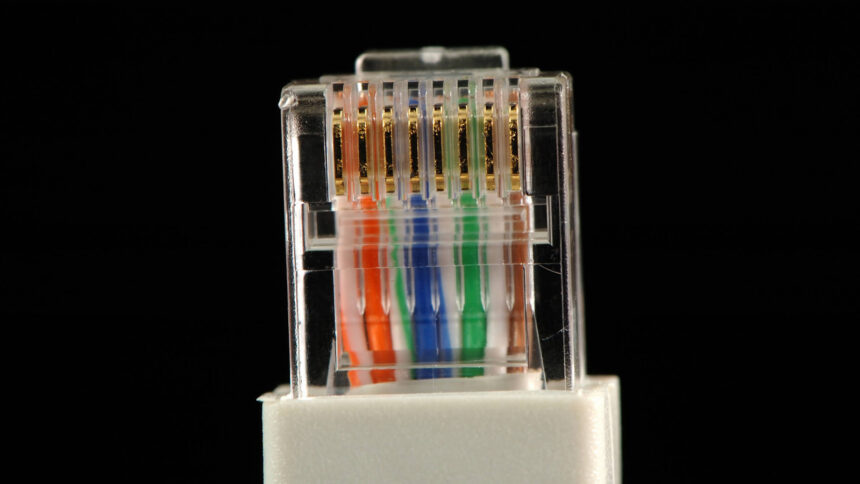

Netze

Netzneutralität, Breitbandausbau, Plattformen, Freie Netze, Störerhaftung und Internet Governance.

Datenschutz

Datenschutzgesetze, Datenschutz, kommerzielle Überwachung, Big Data, Scoring, Datenlecks.

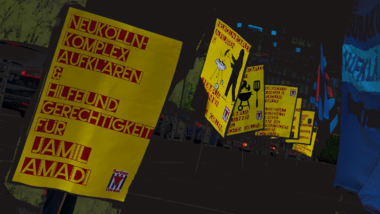

Demokratie

Alles zu digitaler Demokratie, politischer Kommunikation, Wahlkampf, e-Government, Wahlen, Lobbyismus, Campaigning, soziale Bewegungen & Protest.

Technologie

Künstliche Intelligenz, Drohnen, selbstfahrende Autos, Cyborgs, Roboter und IT-Sicherheit.

Nutzer:innenrechte

Verbraucherschutz, Allgemeine Geschäftsbedingungen, Algorithmen....

Kultur

Meme, Veranstaltungen, Kunst, Museen, Remixe, Musik, Internetphänomene, Computerspiele und Archive.

Wissen

Urheberrecht, Creative Commons, freie Software, freies Wissen, Bildung, Informationsfreiheit