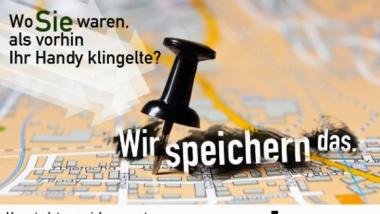

Seit am 10. Dezember 2015 das landläufig als Vorratsdatenspeicherung bekannte Gesetz zur Einführung einer Speicherpflicht und einer Höchstspeicherfrist für Verkehrsdaten in Kraft trat, besteht eine gesetzliche Pflicht für kommerzielle Telekommunikationsanbieter, die Standortdaten von Mobiltelefonen vier Wochen und alle sonstigen Verkehrsdaten zehn Wochen zu speichern und bei Bedarf an Behörden zu übermitteln. Die verpflichtende Umsetzung soll zum 1. Juli beginnen. Die betroffenen Unternehmen sind aber nicht nur zur Speicherung verpflichtet, sondern auch zu Maßnahmen zu deren Sicherung angehalten. Denn wenn sich der Gesetzgeber zu einer umfassenden Speicherpflicht von Kommunikationsdaten entschließt, dann muss es auch Regeln für IT-Sicherheit in betroffenen Unternehmen geben. Deren Ausgestaltung, Einhaltung und Kontrolle widmet sich ein Fragenkatalog in Form einer Kleinen Anfrage zur Umsetzung der Vorratsdatenspeicherung (Drucksache 18/11863), den die Fraktion der Linken im Bundestag an die Regierung richtete und der nun beantwortet (BT-Drucksache 18/12253, pdf) wurde.

Schließlich sind solche Sammlungen von Kommunikationsdaten ergiebige Datenquellen für Spionage, Weiterverkauf und Missbrauch aller Art. Aus dem Blickwinkel der IT-Sicherheit betrachtet, müssen sie besonders gesichert gegen Zugriffe Dritter sein. Angesichts der prekären Situation in der IT-Sicherheit ist das keine leichte Aufgabe: Illegale Zugriffe des speichernden Unternehmens selbst sowie einzelner Unternehmensmitarbeiter, aber auch aller weiteren unbefugten Dritten müssen erfolgreich verhindert werden. Auch einer versehentlichen Offenlegung durch das speichernde Unternehmen, dessen Mitarbeiter oder deren Dienstleister muss präventiv entgegengewirkt werden.

Werden diese Pflichten nicht eingehalten oder Sicherheitsmängel festgestellt, kann die Bundesnetzagentur (BNetzA) auch unfreundlich werden. Sie kann zunächst eine Frist zur Beseitigung der Mängel setzen. Kommt das Unternehmen dem nicht nach, hat sie die Möglichkeit, ein Bußgeld zu verhängen oder ein Zwangsgeld festzusetzen. Wer das ignoriert, kann auch dichtgemacht werden: Die BNetzA kann nämlich den Betrieb der betreffenden Telekommunikationsanlage oder das geschäftsmäßige Erbringen des betreffenden Telekommunikationsdienstes ganz oder teilweise untersagen.

Ionics, CC BY 2.0.

Wenn es zu IT-Sicherheitsschwankungen bei den Vorratsdaten kommen sollte, werden wir es aber wohl nicht erfahren. Denn die Bundesregierung hat eine ausgesprochen kurze Antwort auf die Frage, ob sie eine Unterrichtung des Parlaments über IT-Sicherheitsvorkommnisse bei dem zwangsweise gesammelten Datenhaufen plane:

Nein.

So braucht sich die Regierung erst gar keinen Kopf machen, welche Behörde in welchen Abständen die Abgeordneten oder gar die Öffentlichkeit informiert.

Prinzipiell schätzt die Bundesregierung die Gefahr durch „Spähsoftware, Cyberangriffe und anderweitige Methoden“ als nicht sehr hoch ein. Der Schutz durch einen Anforderungskatalog an die betroffenen Unternehmen sei „hinreichend“, etwa wenn es darum geht, dass Angreifer von außen oder Innentäter die kryptographischen Schlüssel zur Sicherung der Verkehrsdaten und gleich die unverschlüsselten Daten der wahllosen Massenerfassung erlangen. Man fordere schließlich qua Gesetz ein hohes Sicherheitsniveau und habe dazu Zutrittsbeschränkungen, ein Vier-Augen-Prinzip sowie eine „Entkopplung“ vom Internet vorgesehen. Eine „ungesicherte Auslagerung“ – also unverschlüsselt – der sensiblen Daten sei laut Anforderungskatalog untersagt.

Keine Pläne für Nachbesserungen

Ende Dezember letzten Jahres erging bereits das zweite Urteil des Europäischen Gerichtshofs (EuGH) in Luxemburg zur anlasslosen Vorratsdatenspeicherung in der Europäischen Union. Die Richter kritisierten erneut, dass solche Daten „sehr genaue Rückschlüsse auf das Privatleben“ aller Menschen zulasse. In den Fragen der Linken wird dieses Urteil angesprochen: Die Parlamentarier wollen wissen, ob und welche Nachbesserungen des deutschen Gesetzes die Bundesregierung nun plant. Die Regierung verneint solche Pläne und verweist auf einige Antworten dazu in einer zweiten Antwort an die Linken-Fraktion.

Ein Problem besteht darin, dass nicht nur das deutsche Gesetz, sondern auch der Anforderungskatalog der hier zuständigen BNetzA im November 2016, also vor dem EuGH-Urteil, entstanden ist. Deswegen zielt eine zweite Frage darauf ab, ob dieser Katalog nun geändert wird. Auch hier verneint die Regierung, das sei „derzeit nicht vorgesehen“. Insgesamt ignoriert sie also sowohl auf regulatorischer als auch auf praktischer Ebene das Urteil.

Wer kontrolliert die Einhaltung der IT-Normen?

Der BNetzA ist ein schriftliches Sicherheitskonzept einzusenden, wenn man als Unternehmen zu den zur Speicherung Verpflichteten gehört. Darin müssen die Systeme benannt werden, die zur Vorratsdatenspeicherung verwendet werden. Für jedes der Betriebssysteme und Anwendungen soll dann eine Art Risikoanalyse vorgelegt werden, die erklärt, welche Gefährdungen für diese Systeme angenommen werden. Zuletzt sind die bereits getroffenen und geplanten „technischen Vorkehrungen oder sonstigen Maßnahmen“ zu nennen, um diesen Gefahren entgegenzuwirken.

Diese technisch anspruchsvolle Seite der gesetzlichen Pflichten zur Vorratsdatenspeicherung kann auch an Dienstleister ausgelagert werden. Im Amtsdeutsch sind das „Erfüllungsgehilfen“. Das geht auch aus einer FAQ der BNetzA zur Verkehrsdatenspeicherung (pdf) hervor:

Grundsätzlich ist die Auslagerung des gesamten Verkehrsdatenspeichersystems inkl. dem Abfragesystem (sic) oder Einzelkomponenten davon an einen Auftragnehmer im Inland einschließlich der damit verbundenen operativen Tätigkeiten möglich. (Frage 16, S. 5)

Die Firma Uniscon geht beispielsweise mit Werbebriefen zur „Datenarchivierung“ gerade schon auf Kundenfang. Praktischerweise rühmt sich Uniscon auch, „im Dialog mit der Bundesnetzagentur wesentliche Punkte des Anforderungskataloges mitgestaltet“ zu haben.

Wer aber kontrolliert diese Dritten, wenn sie die sensiblen Daten handhaben? Denn das kann eine „unabhängige Stelle“ sein, die in der FAQ nicht genauer erklärt ist. Deswegen erfragen die Linken, wie diese Stelle gestaltet sein soll und was unter „unabhängig“ eigentlich zu verstehen ist. Zugleich wollen die Parlamentarier wissen, ob die Stelle innerhalb der BNetzA organisiert ist.

Das verneint die Bundesregierung, die „unabhängige Stelle“ liegt außerhalb der BNetzA. Ansonsten aber werden nur die Antworten der FAQ wiederholt, die auf die Maßgaben des Bundesdatenschutzgesetzes zur Auftragsdatenverarbeitung verweisen und Sorgfalt bei der Auswahl der Erfüllungsgehilfen verlangen. Es bleibt daher weiterhin vage, wer den Dienstleistern als „unabhängige Stelle“ bescheinigen kann, dass die Vorratsdatenhandhabung an sie ausgelagert werden darf.

Kommt es dennoch zu einem Missbrauch oder dazu, dass ein Angreifer oder Innentäter eine Kopie der Daten zieht, stellt sich die Haftungsfrage. Also fragen die Abgeordneten, wer in einem solchen Fall die Haftung übernehmen muss.

Das sei das Telekommunikationsunternehmen, so die Bundesregierung, denn es sei für die Datensicherheit „verantwortlich“ – auch dann, wenn es einen „Erfüllungsgehilfen“ beauftragt. Was allerdings den Vertrag zwischen den beiden anbelangt und damit etwaige zivilrechtliche Haftungsansprüche, liege das an der konkreten Gestaltung.

NASA: Marshall Space Flight Center, CC BY NC 2.0.

Kontrolle der Protokollierung des Löschens

Wenn man es ernst meint, die sensiblen Daten vor ungewollten Zugriffen oder Missbrauch schützen zu wollen, dann muss auch über die sichere Löschung nach Ende der vorgesehenen Speicherfrist und über die Löschprotokollierung nachgedacht werden. Die Linksfraktion möchte daher von der Bundesregierung wissen, welche Stelle oder Behörde dafür zuständig ist, das Löschen zu prüfen oder auch eventuelle Fehler dabei festzustellen.

Hier wird von der Regierung sowohl auf die BNetzA als auch auf die Bundesdatenschutzbeauftragte (BfDI) verwiesen. Die BNetzA ist für die „Kontrolle der Protokollierung des Löschvorgangs“ zuständig, die BfDI kontrolliert die „ordnungsgemäße Protokollierung des Löschvorgangs im Rahmen der Datenschutzkontrolle“. Also sind beide Behörden hier gefragt. Allerdings kann sich die BNetzA zusätzlich in „die Geschäfts- und Betriebsräume während der üblichen Betriebs- und Geschäftszeiten“ begeben, dort besichtigen, Auskünfte verlangen und Anordnungen erlassen, wenn sie Fehler findet.

Wir haben die BNetzA nach ihrem Personal- und Ressourcenbedarf gefragt, der sich aus diesen Kontrollen ergibt. Dazu erklärt die Behörde:

Die Bundesnetzagentur geht gemäß der Gesetzesbegründung von 25 Planstellen aus. Dieser Bedarf entsteht durch die Verpflichtung nach § 113f TKG, einen Anforderungskatalog zu erstellen, diesen fortlaufend zu überprüfen und bei Bedarf unverzüglich anzupassen. Zudem resultiert aus der Verpflichtung zur Verkehrsdatenspeicherung ein erhöhter Kontrollaufwand im Rahmen der Aufsicht […] sowie der Anwendung der neuen Bußgeldtatbestände.

Angesichts der zahlreichen betroffenen Unternehmen und im Sinne der Missbrauchsprävention bleibt zu hoffen, dass die neuen Planstellen dabei helfen können, die Vorratsdaten von unbefugten Dritten fernzuhalten.

Unbekannte Endnutzer

Die Vorratsdaten der gesamten Bevölkerung sollen bekanntlich der Verbrecherjagd dienen. Es besteht aber das Problem, dass die gesammelten Daten nicht immer auf den tatsächlichen Endnutzer eines Kommunikationsgeräts verweisen. So ist beispielsweise in nicht registrierungspflichtigen Hotspots auf Endnutzer nicht sicher rückschließbar. Die Fragesteller werfen daher die Frage auf, für wie groß die Bundesregierung die Gefahr dieser „Identifizierungslücke“ einschätzt, und bekommt die ausweichende und etwas einsilbige Antwort:

Anhand der IP-Adresse lässt sich in der Regel der Betreiber des registrierungsfreien Hotspots identifizieren.

Was man aber davon hat, den Betreiber zu kennen, wenn man doch den Endnutzer identifizieren möchte, bleibt offen. Was bleibt, sind aber wachsende Datenberge in einer zunehmend unsicheren digitalen Welt.

Und während man im Parlament mit langen Fragenkatalogen noch versucht rauszukriegen, wie die technischen Lösungen und Abläufe praktisch umgesetzt werden, ist in Sachen Vorratsdatenspeicherung die Erweiterung der Zugriffe bereits beschlossene Sache.

Offtopic: Ich glaube, das leuchtende Netzwerk da auf dem Nasa-Foto sind die Autobahnen in Belgien :)

Im Ernst jetzt?

Ein dezenter Hinweis, dass die Vorratsdatenspeicherung zusätzlich zu allen anderen Unverschämtheiten eine unnütze Stromverschwendung darstellt(-:?

Ich glaube die gibt es nicht mehr… (https://www.welt.de/politik/ausland/article13486507/Belgien-schafft-teure-Autobahn-Beleuchtung-ab.html)

Der 1. Juli ist ein Samstag, also ein vorzüglicher Tag für öffentliche Aktionen zur Einführung der Vorratsdatenspeicherung und Etablierung des Überwachungs-Regimes.

Gibt es schon einen Überblick über Demos/Aktionen an diesem Tag oder glänzt die Netzgemeinde wieder mal durch unübertreffliche Gleichgültigkeit?

Man könnte ja ein Skript schreiben, das viele zu vorrats-speichernde Daten automatisch erzeugt.

Wenn eine Million Nutzer pro Sekunde eine neue URL aufrufen, sollte das die Sicherheits-Margins der Speicherer schnell in Bedrängnis bringen.

Nach dem Motto „Ihr wollt Daten? Ihr bekommt Daten!“

Raspberry-Image anyone?

Kannst du das eventuell etwas genauer erklären, ich versteh es nicht so ganz…

Man könnte ja ein Skript schreiben, das viele zu vorrats-speichernde Daten automatisch erzeugt. Wenn eine Million Nutzer pro Sekunde eine neue URL aufrufen, sollte das die Sicherheits-Margins der Speicherer schnell in Bedrängnis bringen.

Ich glaub so ein Skript wäre sinnlos, weil bei der VDS werden keine URLs gespeichert. Oder doch?

Die von den Dienstleistern bei BNetzA einzureichenden IT-Sicherheitskonzepte sind das Papier nicht wert. Denen ist nicht an Sicherheit gelegen, sondern nur, die Behörde zufrieden zu stellen – und das so billig wie möglich. Da kann man nur hoffen, dass die auch mal Opfer eines WannaCry werden.

@Constanze

Etwas Offtopic aber,

wäre es nicht angebrachter gewesen, ein verirrtes weißes Schaf ,unter unzähligen schwarzen Schafen als Fotovorlage zu verwenden?

Äh, ja, na gut. Warte kurz, dann mach ich die Knete warm, forme kunstvoll neue Schafe zurecht und konfiguriere das Bild kurz vor dem Hochladen.

Andererseits: Vielleicht habe ich mit dem schwarzen Schaf ja auf die Telekom-Affäre angespielt, und Du hast es nicht bemerkt! :}

Hast du die geknetet?

Voll süß! =-D

@constanze

Telekomaffäre?

Ich dachte ,die Telekom wäre die letze Bastion der ehrlichen Menschen,wie man sich so täuschen kann.