Vor drei Wochen haben wir berichtet, dass das Bundesamt für Sicherheit in der Informationstechnik (BSI) das Bundeskriminalamt (BKA) bei der Programmierung des Staatstrojaners unterstützt und Quellcode beigesteuert hat. Dass die für IT-Sicherheit zuständige Behörde damit aktiv an der IT-Unsicherheit mitwirkte, führte intern durchaus zu Diskussionen – aber leider zu falschen Konsequenzen.

Am 9. Juni 2008 berichtete der heutige BSI-Präsident Michael Hange ans Innenministerium: „Das Vertrauen in BSI-Produkte […] ist bereits in Mitleidenschaft gezogen.“ Und:

Bereits jetzt hat die Diskussion um die Online-Durchsuchung in einem Fall zum Zurückhalten von Informationen geführt: Das BSI hat bis heute den sogenannten Trojaner-Leitfaden (Titel: „Bedrohung der Informationssicherheit durch den gezielten Einsatz von Schadprogrammen“) nicht der Allgemeinheit zugänglich gemacht. Der maßgebliche Grund für das Zurückhalten des Leitfadens waren Befürchtungen, die Presse könne den Leitfaden als Affront gegen das BKA interpretieren. Angesichts der gestiegenen Bedrohungslage für die deutsche Wirtschaft durch IT-gestützte Wirtschaftsspionage und zur Unterstützung der BSI-Bemühungen, verloren gegangenes Vertrauen zurückzugewinnen, rege ich daher die baldige Veröffentlichung des Leitfadens auf der BSI-Webseite an.

Dieser „Trojaner-Leitfaden“ aus dem Jahr 2007 wurde bis heute nicht vom BSI veröffentlicht. Wir haben ihn per Informationsfreiheitsgesetz angefragt – und erhalten. Zunächst erhielten wir eine ausgedruckte Version per Post, die wir eingescannt haben. Auf freundliche Nachfrage nach einer digitalen Version erhielten wir den Leitfaden auch als PDF. Diese veröffentlichen wir an dieser Stelle:

BSI-Leitfaden: Bedrohung der Informationssicherheit durch den gezielten Einsatz von Schadprogrammen

- Deckblatt (2 Seiten)

- Teil 1: Gefährdungen und Maßnahmen im Überblick (29 Seiten)

- Teil 2: IT-Sicherheitsmaßnahmen gegen spezialisierte Schadprogramme (49 Seiten)

- Teil 3: Kurztest zur Einschätzung der eigenen Bedrohungslage (8 Seiten)

Und darum geht’s:

Die Bedrohung von schützenswerten Informationen hat durch die Weiterentwicklung von Schadsoftware eine neue Dimension erreicht. Dieser Leitfaden beschäftigt sich in erster Linie mit Schadprogrammen, die individuell für ein bestimmtes Opfer geschrieben werden und maßgeschneiderte Funktionen bieten. Sie sind besonders gefährlich, da sie von klassischen Viren-Schutzprogrammen und Firewalls nicht mehr zuverlässig erkannt werden können.

Da Spionageprogramme zunehmend aus kriminellen oder nachrichtendienstlichen Motiven gegen Behörden und Unternehmen eingesetzt werden, ist eine Anpassung und Erweiterung bestehender Sicherheitskonzepte notwendig.

Die Aufzählung von „kriminellen oder nachrichtendienstlichen Motiven“ finden wir gelungen, schließlich war diese Unterscheidung bei Schadsoftware noch nie sonderlich erkennbar – und hat sich seit den Snowden-Enthüllungen endgültig aufgelöst.

Schön ist auch, wie das BSI jeden Neusprechversuch wie „Online-Durchsuchung“ und „Quellen-TKÜ“ kontert und Software, „die auf einem Rechner ohne Wissen und ohne Einwilligung des Besitzers“ aktiv ist, konsequent als „Schadsoftware“ bezeichnet:

Die Medien berichten regelmäßig über derartige Angriffe und sprechen von „Trojanischen Pferden“. Gemeint sind damit Programme, die auf einem Rechner ohne Wissen und ohne Einwilligung des Besitzers aktiv sind und heimlich eine Schadfunktion ausführen. In diesem Leitfaden werden allgemeinere Begriffe wie „Schadprogramm“ oder „Schadsoftware“ bevorzugt. Die Einteilung von Schadprogrammen in verschiedene Klassen (Viren, Würmer, Spyware, Trojanische Pferde …) hat unbestritten ihre akademische Berechtigung – für den Praktiker ist sie aber verwirrend und nicht notwendig.

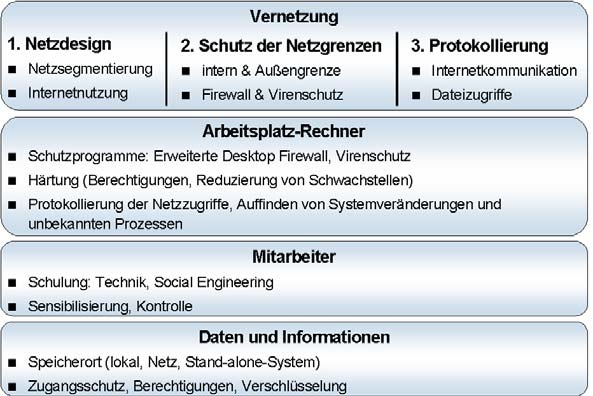

Auf insgesamt über 80 Seiten beschreibt das BSI wichtige IT-Sicherheitsmaßnahmen:

Das ist nicht weltbewegend, aber eine solide Zusammenfassung guter IT-Praktiken, auf dem Stand von 2007. Also genau das, wofür das BSI eigentlich da ist. Bleibt nur die Frage, warum dieser Leitfaden erst von Steuergeldern erstellt, dann aber acht Jahre lang geheim gehalten wurde.

Jan Girlich, Sprecher des Chaos Computer Clubs, kommentiert gegenüber netzpolitik.org:

Dass das BSI nicht nur am Staatstrojanisieren aktiv mitwirkte, wie wir seit kurzem wissen, sondern auch eine technische Analyse jahrelang zurückhält, zersetzt das Vertrauen in die Behörde weiter. Das BSI soll kein Handlanger von Ministerien sein, die Schadsoftware konstruieren und einsetzen wollen, sondern sollte im Sinne einer guten IT-Sichereit seine technischen Analysen allen zur Verfügung stellen.

Ich hab mir jetzt eine Stunde lang speziell Teil 2 angeschaut, natürlich nicht im Detail studiert. Dieser Teil richtet sich insbesondere an IT-Personal mit … Kenntnissen.

Ich bin geradezu erschüttert vom Inhalt dieses Leitfadens.

Zum einen stehen da hauptsächlich Binsenweisheiten drin.

Zum anderen laufen zahlreiche Gegenmaßnahmen auf Restriktion hinaus. Restriktion in dem Sinn, dass die Anwender eingeschränkt werden. Diese Behinderung der Anwender mag für ein bißchen weniger Unsicherheit sorgen. In erster Linie erkenne ich aber eine Behinderung, die den Benutzern das Leben erschwert. Letztlich erwarte ich davon ausschließlich demotivierte, frustrierte User, die ihr Engagement zurückfahren, weil sie zu Dienst nach Vorschrift genötigt werden. So löst man nach meiner Erfahrung kein Problem, sondern sorgt allenfalls dafür, dass die zuständigen Leute hinterher nicht Schuld sind. Fail.

Ich beurteile das Ding sicher aus Sicht eines Sachverständigen, der in einer IT-Firma arbeitet. In einer Behörde mag sich das möglicherweise anders darstellen.

Was ich besonders vermisse, ist die Schulung der Anwender.

Sinn der fortgesetzten Unterrichtung sollte sein, dass die Leute

– Freiheit haben, was falsch zu machen; das machen die sowieso, gegen schlimme Auswirkungen können dann technische Zwangsmaßnahmen diskutabel sein;

– wissen, was sie tun, wenigstens ein bißchen und im Lauf der Zeit immer mehr;

– dass die Leute Bock haben können, ihre Arbeit zu machen, weil sie wissen, was sie tun und weil sie keine Angst haben müssen. Und weil sie es auch können, ernsthaft, nicht nur laut Maßgabe.

Gegen gezielte Angriffe, Angriffe von denen, die uns eigentlich beschützen sollten, hilft vermutlich der ganze Katalog nichts. Als böser Hacker finde ich Wege, und ich bin da sicher nicht der Beste. Ein echtes Team aus erfahrenen Leuten lacht sich da bloß schlapp.

Warum wird nun dieser peinliche Krempel jahrelang geheim gehalten?

Für wie dumm soll ich denn hier bitte verkauft werden?

Sind die echt so beschränkt?

Gehts überhaupt noch!?

Den Kommentar Herrn Girlichs unterschreibe ich sofort.

Danke für euere Arbeit, Netzpolitik!

Ja, es sieht vereinzelt simpel aus, „Binsenweisheiten“ sind das aber nicht. Dabei ist nämlich zu bedenken, dass viele Firmen überhaupt kein qualifiziertes IT-Personal beschäftigen. „Die IT mach‘ ich selbst, ist doch alles Pillepalle!“ Das ist gerade bei kleineren Mittelständlern der Standardspruch des Chefs. Und „Pillepalle“ besteht dann in solchen Firmen aus: Alle Ports öffnen, UPnP für alle Geräte zulassen, WLAN-Passwort auf „WLAN“ setzen, ein Router (FritzBox) für alles (ohne Auftrennung in Subnetze, ohne ordentlichen Paketfilter/Firewall), aus Gründen der „Abwärtskompatibilität“ nur WEP-Verschlüsselung setzen und für externe Mitarbeiter ein Windows-VPN auf Basis von PPTP einrichten, so wie es vor zig Jahren mal in einer Computer-Zeitschrift gestanden hat. Updates werden natürlich deaktiviert, damit der Computer nicht ständig „zu Microsoft nach Hause telefoniert“. Manuell eingespielt werden sie aber auch nicht, „hier hat es doch überhaupt gar keine Probleme gegeben“…

Das klingt alles übertrieben und fast schon albern, ist aber etwas, was ich mindestens einmal pro Woche so mit großem Stolz präsentiert bekomme. Programmieren können diese Chefs übrigens auch meist auf allerhöchstem Niveau – wenn es um BASIC-Makros in Office geht. Und wenn man dann noch bedenkt, dass heute Cloud-Anbieter das tollste vom Himmel versprechen und das Cloud-Passwort dann meistens „Firmenname1234“ lautet…

Das, was Du „Binsenweisheiten“ nennst, verstehen viele Leute noch nicht mal im Ansatz. Wohlgemerkt im Jahr 2015, also sieben Jahre nach Erstellung dieser Dokumente…

Interessant.

Binsenweisheiten: ja, ich war wohl arg genervt, bedaure:/ Ich fürchte aber, die Leute, von welchen du schreibst, lesen sowas nicht.

Mir ist schon mehrfach begegnet, dass eine Fachabteilung X ihre eigene inoffizielle DSL-Leitung an der IT vorbei hat, damit sie überhaupt arbeiten kann. Bei der Abteilung Y im selben Gebäude gibts gleich noch eine, von der natürlich keiner was weiß. Abteilung Z wiederum darf ausnahmsweise USB benutzen und macht dasselbe mittels eines Mobiltelefons. Kein Witz, kein Einzelfall, nicht auf eine Firma beschränkt!

Zum Datenaustausch dient manchmal ein privater Server bei Hetzner oder so, natürlich unverschlüsselt. Wer den wartet, will ich gar nicht wissen.

Grund: „die IT“ behindert den Betrieb mit absurder Security. Safety bleibt dabei Fehlanzeige. Dazu reicht man gekonnt Kompetenzstreiterei, Machtspielchen, Politik … Menschen eben.

Dabei sollte die IT in meinen Augen hauptsächlich Dinge ermöglichen, Abläufe unterstützen und sich sinnvoll bemerkbar machen mit Fachleuten, die was davon verstehen. Dagegen wollte ich meinen Rant hauptsächlich richten.

Heutzutage bestellt keiner mehr eine DSL Leitung, die stellen einfach einen kleinen UMTS/LTE-Wlan Hotspot auf und hängen den dazu ans interne Netz. Alles schon erlebt.

Du hast Recht, man darf Kreativität nicht behindern und Unrecht, es darf keinen Wildwuchs geben, denn ein Malware Outbreak auf hunderten oder tausenden System wieder einzudämmen ist kein Spass, das ist der Ernstfall. Ich habe so was selbst schon im Rahmen Conficker organisieren dürfen. Da rennen bei einem Mittelständler dann am WE alle technisch begabten und einsetztbaren Mitarbeiter als CD Turnschuhnetzwerk durch die Standorte und putzen gleichzeitig alle Platten. Quelle war ein Kunde, der Bilder auf einem USB Stick mitgebracht hat und der über ein Aussendienstler Notebook in Intranet gelangte.

So was passiert, auf so was hat keine IT Bock, daher muß man so was präventiv unwahrscheinlicher machen. Verhindern kann man natürlich nicht alles. Man kann nur schauen, dass man eine geringe Angriffsfläche bietet und diese streng überwachen lässt, von Menschen, die Security Meldungen auch nach dem 100.ten Fehlalarm noch ernst nehmen, das ist der Haken an Heuristik.

Der Haken an Verschlüsselung ist, dass sie auch Malware die Existenz sicherer macht und dass man dann halt auch schon mal einen MitM gegen die eigenen Kollegen fahren muß, wenn dessen Hobel auf Biznez Adressen connectet, man kann nicht bei jedem Verdacht den Kollegen die Rechner zur forensischen Analyse abnehmen, die sollen ja auch mal arbeiten.

Es bleibt spannend und als Fachkraft wirst du da nie arbeitslos! :)

Ohne die Einschränkungen geht es leider nicht. Je eingeschränkter Du ein System betreibst, desto sicherer wird es.

Klar ist es gewöhnungsbedürftig und teilweise auch nervig, da viele Sachen dann nicht funktionieren.

Aus Bequemlichkeit laufen die ganzen Windowsrechner auch Standardmäßig mit Adminrechten, und Scripte und Plugins bleiben aktiviert.

Und der Normalo wählt als Passwort aus Bequemlichkeit „daniel123“ – für sämtliche Logins. Ist halt einfacher zu merken.

Und mit dem Smartphone hat das mittlerweile eine ganz neue Dimension erreicht. Wenn ich mir so die Apps im Playstore anschaue, dann wird mir teilweise echt schlecht, was die für Berechtigungen einfordern. Zugriff auf die Kamera, aufs Mikrofon, auf Dokumente, Standort, Kontakte, Nachrichten, etc.. Hammer! Und die Leute installieren sich das. Und selbst wenn man sich den Mist nicht installiert hängt man mit drin. Meine Freunde nutzen Whatsapp und Facebook auf dem Smartphone. Diese Apps kopieren das gesamte Telefonbuch. Aber als Nichtnutzer werde ich garnicht gefragt, ob meine Nummer weitergegeben werden darf. Also schönen Dank an alle, die die Nummern ihrer Freunde weitergeben.

Ich lese bei dir „Bequemlichkeit“ und verstehe Unwissenheit, vielleicht auch Gedankenlosigkeit.

Ist verbieten und sperren wirklich das Mittel dagegen?

Wäre Bildung und Förderung nicht langfristig viel gescheiter?

Den Umgang mit Internet und Computern betrachte ich als heute ganz normale Kulturtechnik. Das lernt nur niemand in der Schule, mein Kind die letzten 10 Jahre jedenfalls nicht. Da sollte man ansetzen, nicht mit Wachmännern vor dem Vordereingang, während ich als Pizzabote an geeigneter Stelle ein Device meiner Wahl „verliere“. Bin ich schon drin…?

Je mehr Einschränkungen ein System mit sich bringt desto größer ist die Motivation diese zu umgehen. Dass das letztlich immer funktioniert habe ich aus Anwendersicht auch in Unternehmen beobachtet, in denen IT-Sicherheit extrem groß geschrieben wurde. Entweder über persönliche Beziehungen zu Fachpersonal mit entsprechenden Berechtigungen oder durch schlichtes Lügen. Die Kreativität ist da enorm.

Die Alternative ist lediglich, dass die Systeme gar nicht mehr benutzt werden.

@dafuq

Klar, Du hast natürlich Recht: Bildung und Förderung ist in jedem Fall sinnvoll. Mir ging es auch nicht darum, dass ICH jemanden einschränke oder etwas „verbiete“, sondern dass der User SELBST sein System eingeschränkt betreibt und für sich entscheidet was er durch lässt und was nicht.

Als kleine, einfache Maßnahme empfehle ich z.B. NoScript zu verwenden. Aber dafür reicht dann das Verständnis nicht aus und es wird wieder deaktiviert.

Die Leute wollen/sollen halt einfach nur surfen und konsumieren. Und das soll reibungslos funktionieren. :/

Und auch hier fehlt es mal wieder: Das BSI ist eine BND Organisation!

Niemand sollte diesen Schlapphutverein ernst nehmen oder gar Hilfe oder Unterstützung von denen erwarten. Das sind die Leute, die den Überwachungsstaat mit aufbauen! Warum wird das immer verschwiegen?! Es sollte in jedem Artikel zu dem Thema stehen und bei jeder Erwähnung des BSI mit genannt werden.

Ganz ehrlich, es ist mir scheissegalt, ob das BSI seine BND Herkunft überwunden hat oder nicht, solange sie in der Abwehr gute Arbeit machen. Die können auch meinetwegen die BND IT schützen.

Der Skandal ist, dass sie helfen offensiv zu agieren, denn das ist das genaue Gegenteil von S wie Sicherheit, das ist Produktion von Unsicherheit und korrumpiert den Wille zu Abwehr. Unter der selben Krankheit leidet ja auch die NSA. Offensiv kann meinetwegen der BND selbst agieren, ab bitte ohne die Abwehr dafür zu korrumpieren und sie so teilweise auszuschalten.

Stell mal als Mittelständler (ohne Mitgliedschaft im Infrastruktur-Club) eine technische Frage ans BSI, die empfehlen dir konkret gar nichts. Dürfen sie nicht, wollen sie nicht. Aber wenn das Kind in den Brunnen gefallen ist, dessen Abdeckung sie pflichtwidrig offenhalten helfen, dann machen sie auf „Botfrei.de“.

@HeuteMalNicht

Vereinfacht sollte man es vielleicht so formulieren = wo Staat drauf steht ist Überwachung, Datenmissbrauch und / oder Rechtsbruch (Grundrechtsverletzung) drin.

+1

Welche Konsequenzen folgen?

Ich erkenne darin mehrfachen Verfassungsbruch und Maineid – gegen den Beamten Eid.

Eigentlich muß man alle Beteiligtem Staatsdiener fristlos rauswerfen und unter Anklage Hochverrat gegen die Verfassung stellen.

Sprachlos.

J. Sauer

Der Maineid gilt aber doch nur für Frankfurter Beamte!

Sprachlos?

Danke für diesen Artikel. Diese „Seite“ des BSI ist leider recht unbeleuchtet, denn das Image ist ein völlig anderes.

Umso wichtiger sind diese Hinweise, welche Projekte in welcher Art und Weise für wen und zu welchem Zweck ausgeführt werden.

Die Aufgaben des BSI sind in § 3 BSIG klar geregelt:

http://www.gesetze-im-internet.de/bsig_2009/__3.html

Das Gesetz gilt seit 2009. Nach § 3 Abs. 1 Nr. 13 Satz 2 BSIG darf das BSI heutzutage keine Schadsoftware für den BND entwickeln. Auf diese klare gesetzliche Trennung zwischen Gefahrenabwehr (BSI) und Aufklärung (BND) weist auch die Leitung des BSI gelegentlich in der Öffentlichkeit hin. Die Regelung unterscheidet sich klar von der NSA-Gesetzgebung, die US-Behörde NSA macht laut gesetzlichem Auftrag innerhalb einer Behörde Abwehr und Spionage mit den entsprechenden massiven Interessenkonflikten.

Vielleicht bin ich naiv, aber es gibt keine Anhaltspunkte, dass sich das BSI nicht an die gesetzlichen Regelungen hält. Vermutlich mussten sie vor 2009, also vor Inkraftreten dieser gesetzlichen Regelung, auf Weisung des BMI Amtshilfe leisten, und vielleicht hat deswegen auch jemand Schlaues diese Regelung ins Gesetz gebracht.