Vor zwei Wochen berichteten wir über einen neuen Trojaner mit dem Namen „Babar der Elefant“, den der kanadische Geheimdienst CSEC der französischen Regierung zuschreibt. Joan Calvet vom slowakischen Antiviren-Hersteller ESET berichtet jetzt über Casper-Malware: Neuer Spionage-Cartoon nach Babar und Bunny.

In diesem Artikel geht es um eine weitere Schadsoftware, von der wir glauben, dass sie von den gleichen Entwicklern hergestellt wurde wie Babar und Bunny. Diese Komponente wird von ihren Autoren „Casper“ genannt – vermutlich ebenfalls nach einer bekannten Zeichentrickfigur.

Im April 2014 griff Casper syrische Nutzer an, was die Malware zu der bislang neuesten Variante der bekannten Cartoon-Gruppe macht. Für den Angriff nutzten Caspers Entwickler Zero Day Exploits in Adobe Flash, die – überraschenderweise – auf einer syrischen Regierungswebseite gehostet wurden. Bei Casper handelt es sich um ein hochentwickeltes Aufklärungs-Tool, das sehr darum bemüht ist, auf der angegriffenen Maschine unentdeckt zu bleiben. Besonders interessant sind die Strategien, die speziell gegen Antiviren-Programme angewendet werden.

Das Fazit:

Wie bereits erklärt, sind wir der Überzeugung, dass Bunny, Babar und Casper von der gleichen Gruppe entwickelt wurden. Die detaillierte Babar-Analyse in den CSEC-Folien von 2009 deutet darauf hin, dass professionelle Leute am Werk sind, die im Bereich der Spionage keine Anfänger sind. Die Nutzung von Zero Day Exploits ist ein weiterer Hinweis darauf, dass die Casper-Autoren einer mächtigen Organisation angehören. Und die enge Zielgruppe, bestehend aus syrischen Nutzern, deutet auf ein Interesse an der dortigen Politik hin.

Nichtsdestotrotz haben wir in Casper selbst keine Beweise gefunden, die auf ein bestimmtes Land verweisen – insbesondere wurden in den Binärprogrammen keine Hinweise gefunden, die für eine französische Herkunft sprechen, wie es vom CSEC in Bezug auf Babar suggeriert wird.

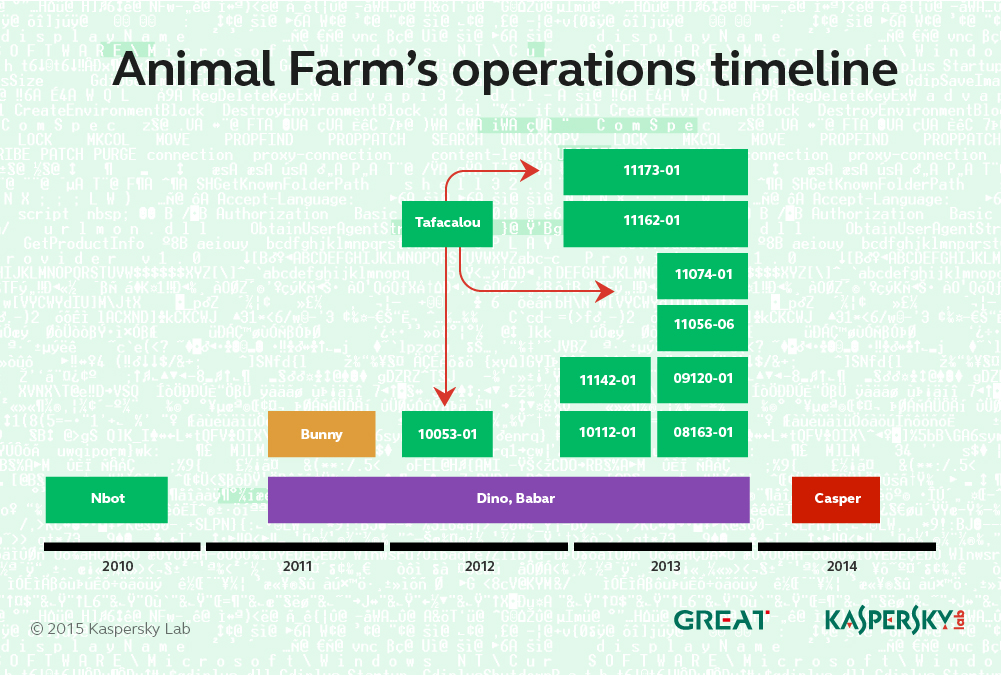

Update: Das „Global Research & Analysis Team“ von Kaspersky Labs erweitert die Liste noch: Animals in the APT Farm

Update: Das „Global Research & Analysis Team“ von Kaspersky Labs erweitert die Liste noch: Animals in the APT Farm

- Bunny – an old „validator“-style Trojan used with a PDF zero-day attack in 2011.

- Dino – a full-featured espionage platform.

- Babar – the most sophisticated espionage platform from the Animal Farm group.

- NBot – malware used in a botnet-style operation by the group. It has DDoS capabilities.

- Tafacalou – a validator-style Trojan used by the attackers in recent years. Confirmed victims get upgraded to Dino or Babar.

- Casper – the most recent „validator“-style implant from the Animal Farm group.

Was? Kein Copyright-String? Schade, dann kann man wohl nix machen.

Der Standard schreibt: „Gehostet wurde die Malware auf der Website des syrischen Justizministeriums; konkret in einem Formular, mit dem Opfer des Bürgerkriegs finanzielle Hilfe beantragen konnten.“

Honeypot betraft Opfer doppelt. Widerlich.

http://derstandard.at/2000012513213/Malware-Casper-Wie-die-Franzosen-in-Syrien-spionieren

Na wenigstens haben die Spaß bei der Arbeit!