Das gesamte Ausmaß des US-Datenschutzskandals ist längst noch nicht ersichtlich. Doch eine Sache scheint klar: auch in Deutschland ist der NSA sehr aktiv und überwacht den Internetverkehr so massiv wie in kaum einem anderen Land. Sich in Gänze vor der Überwachung zu schützen ist sicherlich nicht möglich, doch es gibt Wege wenigstens bestimmte Bereich seiner Kommunikation im Internet vor der Spionage der Geheimdienste zu schützen. Beispielsweise durch die Verschlüsselung seiner E-Mails mittels PGP. Auch wenn PGP mittlerweile mehr als 15 Jahre alt ist, bietet es immer noch ausgezeichneten Schutz – selbst vor Geheimdiensten wie der NSA, wie auch Edward Snowden im Q&A mit dem Guardian noch einmal bestätigte:

Is encrypting my email any good at defeating the NSA survelielance? Id my data protected by standard encryption?

Snowden: „Encryption works. Properly implemented strong crypto systems are one of the few things that you can rely on. Unfortunately, endpoint security is so terrifically weak that NSA can frequently find ways around it.“

Einen ausführlichen Artikel zum Thema E-Mailverschlüsselung hat daMax auf seinem Blog veröffentlicht, den wir an dieser Stelle mit freundlicher Genehmigung ebenfalls veröffentlichen:

PGP jetzt!

Ihr wollt nicht, dass jeder Staatsbüttel eure Mails mitliest? Dann wäre jetzt ein guter Zeitpunkt, endlich mal PGP zu benutzen. Damit könnt ihr schon seit achwasweißichwievielen Jahren eure Mails so verschlüsseln, dass kein Schlapphut mitlesen kann. Der Haken: ihr müsst ca. 15 Minuten eures Lebens investieren, um euch mit dem Prinzip vertraut zu machen und noch einmal ein paar Minuten, um das auf eurem Rechner zu installieren.

Da in den letzten Tagen wenigstens einige der mir bekannten Blogger anfangen, PGP einzusetzen, dachte ich mir, ich klopp‘ jetzt noch mal eine Anleitung heraus, wie PGP funktioniert und wie ihr das selbst einsetzen könnt.

Die Voraussetzungen:

- Ihr habt eine Mailadresse, an die ihr per POP3 oder IMAP heran kommt. Das geht auf jeden Fall bei GMX, Web.de, T-online und anderen Anbietern; wer eine eigene Domain á la www.huhuichbins.de hast, weiß wahrscheinlich eh Bescheid.

- Ihr wisst, wie ihr eure Mails in einem eigenen Mailprogramm (Apple Mail, Outlook, Thunderbird o.ä.) lesen könnt. Wenn ihr eure Mails lest, indem ihr z.B. da oben www.gmx.de oder www.web.de eingebt, kann euch vielleicht mit Mailvelope geholfen werden.

Die Funktionsweise:

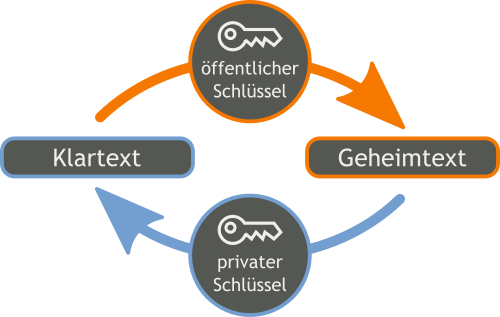

Das Prinzip der Mailverschlüsselung ist schnell erklärt. Jeder Teilnehmer hat 2 Schlüssel: einen privaten und einen öffentlichen. Der öffentliche wird an alle Leute gegeben, mit denen ihr kommunizieren wollt. Den privaten behaltet ihr immer nur für euch. Nie rausgeben. Klar?

Nehmen wir an, ihr wollt mit Berta verschlüsselt kommunizieren. Ihr gebt Berta euren öffentlichen Schlüssel, Berta gibt euch ihren öffentlichen Schlüssel. Nun könnt ihr Berta eine Mail schicken, die ihr mit Bertas öffentlichem Schlüssel abschließt.

Der Clou: Mails, die mit Bertas öffentlichem Schlüssel verschlüsselt wurden, können nur mit Bertas privatem Schlüssel wieder lesbar gemacht werden. Will Berta antworten, so verschlüsselt sie mit eurem öffentlichen Schlüssel, diese Mail ist nur mit eurem privaten Schlüssel zu öffnen. Das Ganze nennt sich Asymmetrische Kryptographie und wird bei Wikipedia nochmal mit anderen Worten erklärt.

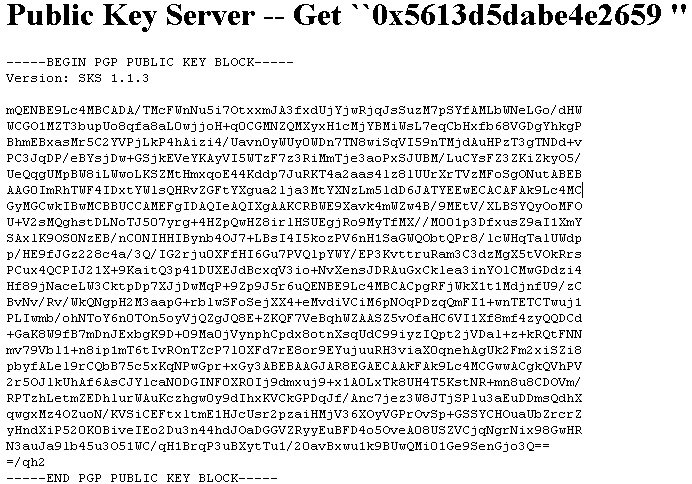

Das Prinzip der öffentlichen und privaten Schlüssel setzt voraus, dass jeder Teilnehmer seinen privaten sowie die öffentlichen Schlüssel aller anderen Teilnehmer hat. Solche Schlüssel sind reine Textdateien und können prinzipiell per Mail verschickt werden. Komfortabler ist es jedoch, seinen öffentlichen Schlüssel auf einen sogenannten Keyserver hochzuladen, wo sich dann jeder andere den Schlüssel „abholen“ kann. ACHTUNG: bevor ihr den letzten Schritt geht, möchte ich euch dringend raten, ein „Widerrufszertifikat“ (revocation certificate) für euren Schlüssel zu erstellen, denn nur damit könnt ihr einmal auf Keyservern veröffentlichte Schlüssel wieder „aus dem Verkehr ziehen“.

Der praktische Einsatz:

Wie ihr nun PGP auf eurem Rechner installiert, euch einen (oder mehrere) private und öffentliche Schlüssel generiert und diese dann einsetzt, haben andere schon besser beschrieben als ich das könnte.

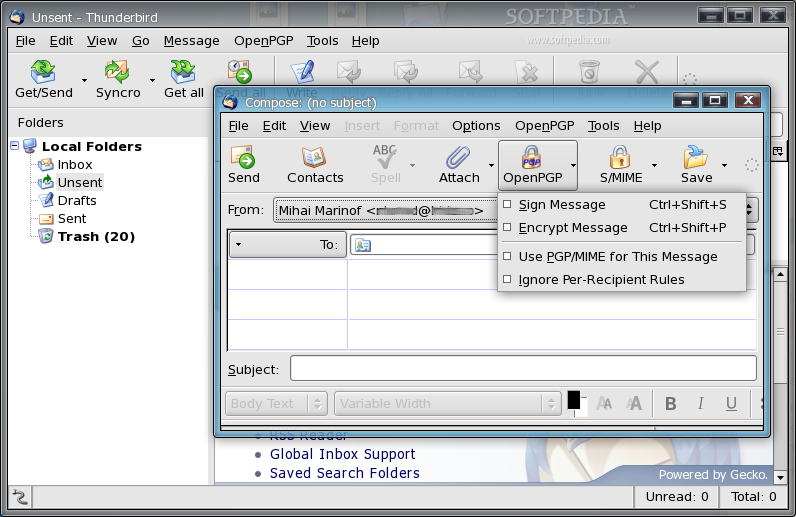

- Anwender, die ihre Mails mit Thunderbird lesen und schreiben, klicken hier.

- Mac-Benutzer, die ihre Mails mit Apple Mail lesen, klicken hier für eine kurze oder hier für eine ausführliche Anleitung. Update: PGP für aktuelle Mac-OS-X-Versionen gibt es hier, samt benutzerfreundlicher Schritt-für-Schritt-Anleitung.

- Update: Für Android-User gibt es hier eine offenbar ganz gute Anleitung, leider auf englisch. Allerdings ist zur Schlüsselerstellung wohl trotzdem Thunderbird mit EnigMail nötig. Wenn ihr etwas besseres wisst: her damit.

- Update: es gibt noch einen PGP-Nachbau für Android.

- Update: Für iPhoneBesitzer gibt es auch eine PGP-App.

- Leute, die ihre Mails nur im Browser bei einem Webmailanbieter wie z.B. web.de oder gmx.de lesen, probieren es vielleicht mal mit Mailvelope, damit habe ich aber keine Erfahrung. Für diese Menschen wäre es sowieso dringend an der Zeit, sich Thunderbird herunterzuladen und sich an die Arbeit mit diesem großartigen Mailprogramm zu gewöhnen. Ganz im Ernst: ihr werdet es lieben, wenn ihr euch nur einmal darauf einlasst.

Nur Mut. Macht es! Wenn ihr noch niemanden zum Testen habt, hinterlasst hier einen Kommentar mit Mailadresse, ich helfe euch gerne bei den ersten Schritten ind die kryptographische Welt. Natürlich ist Mailverschlüsselung nur ein kleiner Teil des Bildes, ein sicheres Passwort gehört z.B. zwingend dazu. Wie ihr euch ein solches erstellt und es euch trotzdem merken könnt und viele weitere Tipps für den Digitalen Survivalist findet ihr hier.

In diesem Sinne:

mQENBE8Lc4MBDADA/TMcFWnNu5i7OtxxmJA3fxdVjYjwRjqJsSuzI7pSYfAMLbWNeLGo/dHW

WCGO1RZT3bupUo8qfa8bL0wjjoH+q0CGMNZQMXyxH1cMILFMiWsL7eqCbHxfb68VGDgYhkgP

BhmEBxesMr5C2YVPjLkP4hAizi4/Uavn0yWUy0WDn7TN8wiSqV666nTMjdAuHPzT3gTNDd+v ;)

PS: dieser Text darf so oft kopiert, angepasst, zensiert, restauriert, ausgedruckt, geschreddert, wiedereingescannt, verschickt, verfaxt und verbloggt werden bis das Internet platzt.

Update: Matze weist mich darauf hin, dass ich das wichtigste Vergessen habe: Fingerprints, gegenseitiges Unterschreiben der Schlüssel etc.

Dieses Video erklärt das Prinzip der asymmetrischen Verschlüsselung noch einmal auf anschauliche Art und Weise:

Der digitale Briefumschlag (deutsch)

Weitere Hinweise wie man sich als Nutzer im Internet schützen kann lieferte heute auch der Bundesdatenschutzbeauftragte Peter Schaar in einem Interview mit der Welt.

UPDATE: und noch ein schönes Video mit dem Titel „Mails verschlüsseln leicth gemacht“:

Dankeschön für den Artikel. Ich wünsche mir sowas wie steed.

Lustig, wie meine Schreibfehler sich gerade durchs Netz schlängeln. Kannst du mir einen Gefallen tun? Nimm doch bitte die aktuelle Version des Artikels:

http://todamax.kicks-ass.net/2013/pgp-jetzt-2/

oder mach wenigstens aus „komminuzieren“ ein „kommunizieren“.

Danke :)

Habe ich geändert. :)

Ich dachte aber ich hätte die aktuelle Version genommen. Die ist ja auch oben nochmal separat verlinkt.

das video ist leider nicht hilfreich. GPA wird standardmäßig beim empfohlenen durchklicken gar nicht installiert. Da müsste man ein Häkchen setzen statt durchzuklicken. Später wird dann gesagt man müsse gpa aufrufen. wie denn, wenn es gar nicht installiert wurde – da zeigt sich dann nur Kleopatra als Programm in diesem Ordner.

Insgesamt einige Fehler die einen unbedarften Nutzer vor Probleme stellen.

also, bei der Installation GPA anklicken. Hat man das nicht gemacht, muss man deinstallieren (am besten mit dem REVO uninstaller, da ein Überschreiben durch nochmaliges installieren nicht möglich ist. Dann neu installieren und bei GPA ein Häkchen setzen.

Kauft euch einfach PGP Telefone, kostet 2,5 beim ersten Mal dann alle 6 Monate 1,2, macht 200€ im Monat für sichere Kommunikation

Wenn man schon solche „Tipps“ gibt, dann sollte man auch direkt darauf hinweisen, warum diese Methoden so im Prinzip nicht funktionieren, sonst kann man sich die ganze Verschlüsselung sparen. Das Kernproblem bei der Verschlüsselung von Nachrichten ist doch nicht, den Text unleserlich zu machen, sondern dafür zu sorgen, dass er nur von meinem gewünschten Gegenüber wieder in eine lesbare Form gebracht werden kann. Dazu muss ich aber erstmal sicher stellen, dass der öffentliche Schlüssel, den ich zur Verschlüsselung verwende, auch tatsächlich der Person gehört, die ich erreichen möchte. Über das Versenden der Schlüssel per Email oder download von einem Schlüsselserver kann ich das ohne weiteres nicht, die von mir verschickten Nachrichten sind also im Grunde nach nicht sicherer zu bewerten als vorher. Key Signing heißt hier das Schlüsselwort.

Keysigning kann durchaus zu einem erheblichen Nadelöhr werden (aber immerhin kommt man so mal ins Gespräch mit Leuten und verbreitet OpenPGP).

Ein weitaus erheblicherer Schwachpunkt von OpenPGP ist allerdings das alltagspraktischen Thema des sicheren Umgangs und langfristigen Aufbewahrens von Schlüsseln und Passphrasen. Hier drohen abwechselnd rechnerseitiger Datenverlust, user-seitige Amnesie, die berühmten Zettel unterm Keyboard oder es wird alles schön brav in die Dropbox gelegt bzw. über diverse Clouds herumgesynct (Höchstpunktzahlen beim Facepalm-Faktor).

An dieser Stelle möchte ich auch eine mögliche Lösung anreißen, zumindest für vollwertige Rechner: nämlich die OpenPGP Smartcard. (Zusammenfassung: Habe ich seit 2006 am Start, funktioniert.)

So weit ich das überblicke, wurde die Chipkarte unter der Regie des GnuPG-Frontmanns Werner Koch (g10code.com) entwickelt. Von daher gehe ich davon aus, dass gesteigerte Verkaufserlöse mittelbar GPG zugutekommen.

Och, gegen ein verschlüsseltes Backup in der Cloud habe ich eigentlich nichts einzuwenden. Mag ja sein, dass du jetzt fazialpalmierst wenn ich sage, dass ich meine Schlüssel auch unter Dropbox gesichert habe. Natürlich geschützt , einerseits durch Truecrypt und anderseits mit Boxcryptor hochgeladen.

@ Key Signing

Du kritisierst richtigerweise, dass Key Signing (Sicherstellung,dass der öffenltiche Schlüssel auch wirklich dem korrekten Empfänger zuzuordnen ist) nicht erwähnt wird. Welche Möglichkeiten würdest Du der geneigten Leserschaft den aufzeigen, um Key Signing richtig zu betreiben? Angenommen, man hat keine Zeit/ Muße, an einer Key Signing Party auf beispielsweise Linuxtagen / Messen teilzunehmen und ist auch kein Informatikstudent oder CCC / Linux Usergroup-Mitglied?

Thx & Gruß

@Netzpolitik

Habt ihr Interesse eine wirklich extrem anfängerfreundliche Anleitung für PGP zu verbreiten? Ich hätte da zufällig eine.

Bebildert mit Schritt für Schritt Anleitung für fast alles. Windows und Linux. Thunderbird und Enigmail dienen als Programmbasis.

Lassts mich in den Kommentaren wissen, ich schicke euch die dann gerne zu.

tu nicht so wichtig und geheimnisvoll – ween es jemand interessiert ist es der Leser, der es noch nicht weiß !!

Ich bitte um Veröffentlichung der Quelle.

Und ich hoffe es steht auch etwas zum Thema Schutz vor KeyLogging und Trojaner drin

Das ist mal ne Reaktion auf ein Hilfsangebot xD

Respekt.

mich würde es interessieren. Magst du mir mal einen Tipp geben?

Nachricht verschlüsselt aber trotzdem weiß fast jeder Geheimdienst dass ich letzten Monat 27 Mails mit 5,4 MB immer nach 21:00 zu Kalim nach Bagdad geschickt hab.

Lösung?

Schick die Emails über Tor.

VPN.

Schick die Emails aus einem Internetkaffee oÄ Einrichtung.

https://trac.torproject.org/projects/tor/wiki/torbirdy

https://trac.torproject.org/projects/tor/wiki/torbirdy

Du und Kalim brauchen beide Tor (sehr sicher) oder einen VPN-Zugang (fast sehr sicher) und je einen Gmail Account ohne Personenbezug. Dazu Mailvelope (oder noch besser PGP Verschlüsselung in Thunderbird, funktioniert aber nur mit loggenden VPN Servern oder Tor) und schon ist das ganze fast komplett anonym

Dann weiß fast jeder Geheimdienst, dass 2 Personen im letzten Monat 5,4 verschlüsselte GB immer nach 21.00 verschickt haben. Ich denke, das ist angemessen.

Wenn dann die verschlüsselte Nachricht noch Zugänge zu neuen nicht personenbezogenen Gmail Adressen enthält, wird das noch sicherer.

https://trac.torproject.org/projects/tor/wiki/torbirdy

GMail? Dann könnt ihr euch ja gleich ausziehen. Die NSA wird ja wohl nicht schlafen bei der Verhaltensanalyse (z.B. welche Wörter du verwendest, wie du sie verwendest, wann du schreibst, …)

Ich möchte mal einen fertigen Anbieter zur Disskusion stellen. Er hat eigene Server in Berlin, anonyme Anmeldung und Bezahlung, Dane Verschlüsselung, die die Anbieter für das sicherste halten das existiert: Posteo

Ich benutze die im Webbrowser mit Debian Linux und fühle mich sicher dabei.

Wenn ich da noch einen Unsicherheitsfaktor sehe finde ich den gleichbedeutend mit euren Vorschlägen und den Ergebnissen in Sachen Sicherheit. Dann hilft nur noch ein Mitschneiden des Bildschirmes oder halt ein Keylogger.

Liege ich mit der Vorstellung überhaupt richtig?

Das wird natürlich ein wenig komplizierter. Email-Verschlüsselung sorgt ja nicht für Anonymität. Willst du auch die haben, dann musst du schon über Nym-Remailer senden, z.B. mit Mixmaster oder Mixminion. Die Einrichtung ist aber ein wenig komplizierter und der Versand der Mails dauert länger, was auch beabsichtigt ist, um Zeitkorrelationen zu vermeiden. Aber die Hauptsache ist ja, dass man überhaupt erstmal verschlüsselt. Klar, in den Augen der Geheimdienste ist jede verschlüsselte Kommunikation verdächtig und du generierst damit durchaus neugierige Blicke. Aber wenn das jetzt mehr machen….

Wie schon erwähnt…arbeite mit verschiedenen Rechnern und verschiedenen Fake-Identitäten. Wenn dir das zu kompliziert ist…Papier und Schreibmittel (je nach Notwendigkeit wahlweise modifiziert).

Für jedes Schloss gibt es nunmal einen Schlüssel. Wenn man den Originalschlüssel verloren hat / nicht vorhanden ist…baut man halt nach…aber auch nur, wenn Du wichtig genug bist. Das war doch eigentlich schon immer so, oder?

Mailvelope ist unsicher! Ich würde das nicht verwenden.

Siehe hier: http://t.co/uBxtYPVnhm

Das hier ist noch ein nettes Tool:

http://gpg4usb.cpunk.de/

Naja, für den alltäglichen Gebrauch ist Mailvelope einfach sehr praktisch. Wenn man z.B. als Journalist unterwegs ist und die Nachrichten auf keinen Fall gelesen werden sollen (Qualitätsjournalismus mit Recherche, selten), ist es sicher nicht das richtige Mittel. Um nun aber Alltagsmails zu verschlüsseln reicht es meiner Meinung nach völlig.

Und die einfache Bedienung bringt vielleicht mehr Leute dazu sich mit dem Thema Verschlüsselung auseinanderzusetzen.

Ja, gegen lokale Attacken ist aber keine Verschlüsslung wirklich sicher. Hauptanliegen von Mailvelope ist der sichere Versand deiner Mails, und nicht dich vor lokalen Angreifern und Leuten zu schützen, die deinen PC kontrollieren. Selbst beim normalen GPG kannst du deine privaten Keys im Klartext extrahieren. Also ich sehe da jetzt keine wirkliche Besonderheit bei Mailvelope was die Unsicherheit angeht. Verschlüsslung ist prinzipiell immer nur so sicher, wie die Umgebung in der sie läuft

Ich muss mich korrigieren, da habe ich was GPG angeht doch zu schnell gefeuert.

Geht recht einfach: Keylogger installieren und mitlesen, wenn der User das Passwort eintippt. Das Keyfile liegt irgend wo rum. Fertig.

Chrome selbst geht recht sicher mit Plugins und Addons um, von daher ist dort ein relativ geringes Risiko auf Angriffe über Internetseiten oder andere Addons. Wichtig ist aber, dass die Daten nicht unverschlüsselt nach Google synchronisiert werden.

Eine Verschlüsselung für den Versand von Daten gegen lokale Angriffe zu schützen ist recht schwer, das betrifft übrigens auch jeden Webserver. Wenn Dein Rechner ge0wned wird, dann hast Du sowieso ein Problem. Und wenn es die NSA auf Dich abgesehen hat, sowieso. Selbst eine zusätzliche Verschlüsselung könnte man mit einem Keylogger angreifen.

Mailvelope ist immer noch eine bessere Lösung als gar keine Verschlüsselung.

Chrome ist von Google, und falls ihr noch nicht vergessen habt: Die haben offenbar recht gründlich mit der NSA kooperiert.

GPG4USB hat auch einen eingebauten Editor, so kann auch die ‚gewohnte‘ Webmailoberfläche weiterbenutzt werden, eine kurze Einführung auf deutsch gibt es auf:

https://donnerdrummel.wordpress.com/2010/10/31/gpg4usb/

Oh, hast recht. Bin wohl selbst mit den Versionen durcheinander gekommen. Danke fürs Korrigieren und Veröffentlichen, ich fühle mich geehrt.

kann mal jemand die Piraten-Partei aufwecken?! Von denen habe ich noch nichts gehört. Nicht in den klassischen Medien. Schlafen die noch, sind die mal wieder mit sich selbst beschäftigt? So wird das nix mit der Bundestagswahl. Wo sind die Erklärungen, Forderungen und der Du-Du-finger? Hallo, gibs die noch?! Eine bessere Steilvorlage gibs doch nicht.

> kann mal jemand die Piraten-Partei aufwecken?!

[…]

> Wo sind die Erklärungen, Forderungen und der Du-Du-finger?

Es gibt das alles. Nur die klassische Medien sind von den etablierten Parteien quasi monopolisiert. Es gibt aber zum Glück eine Chance – dank Internet – sich auch ausserhalb der klassischen Medien über „Erklärungen, Forderungen und Du-Du-finger“ zu informieren ;-).

Für android gibt es eine all-in-one-Lösung. r2mail2 ist zwar eine Kauf-App, aber funktioniert super – im Gegensatz zu den anderen Bastellösungen. Einfach installieren und tut. r2mail2 kann pgp und s/mime

https://play.google.com/store/apps/details?id=at.rundquadrat.android.r2mail2

da stellt sichh doch die frage ob mensch seinen geheimen PGP Schlüssel überhaupt auf ein Gerät packen sollte, auf welchem Googles Betriebssystem läuft? Nur öffentliche Schlüssel um Mails zu verschicken wären weniger problematisch. Viellieicht verschlüsselte Mail nur am PC lesen?

Eine wichtige Info die hier und bei vielen anderen Anleitungen aber fehlt:

Der Betreff wird trotz PGP immer unverschlüsselt übertragen! Das muss man im Hinterkopf haben!

Für das Problem habe ich bisher auch keine befriedigende Lösung gefunden.

Das gleiche gilt für Anhänge!

Anhänge kann man ganz einfach mit PGP verschlüssel und in diversen Softwarekombinationen kann man das auch automatisieren.

wenn man pgp/mime benutzt sind doch die anhänge auch verschlüsselt. jedes moderne email-programm kann das (außer K-9).

Unter dem Link für iPhone-Benutzer finde ich leider nichts für iPhone-Benutzer. Bin ich blind oder hat sich der Inhalt hinter’m Link geändert?

Hallo Nicolas, leider scheint der iPhone-Link nicht immer so zu tun, wie das sein soll. Kannst du den noch durch diesen ersetzen?

https://itunes.apple.com/us/app/ipgmail/id430780873?mt=8

Danke.

Klar, ist jetzt geändert.

Was soll bitte der Normalnutzer mit dieser Anleitung anfangen? Alleine der Satz

‚ACHTUNG: bevor ihr den letzten Schritt geht, möchte ich euch dringend raten, ein „Widerrufszertifikat“ (revocation certificate) für euren Schlüssel zu erstellen, denn nur damit könnt ihr einmal auf Keyservern veröffentlichte Schlüssel wieder „aus dem Verkehr ziehen“.‘

lässt die Leute stoppen. Kein Wort wie das geht, aber eine großes Achtung, lässt Leute einfach aufhören, weil sie denken sie machen was falsch was man nicht mehr zurücknehmen kann… PGP ist definitiv zu schwer für den Normalnutzer also faktisch nur was für die, die es sowieso schon einsetzen.

Die Industrie hat das Thema Verschlüsselung verschlafen. PGP und GPG sind für den Otto-Normal-Verbraucher zu kompliziert. Und selbst die Verschlüsselung mit S-MIME Zertifikaten ist zu umständlich. Obwohl Single-Sign-on und One-Click die großen Schlagworte waren, hat das noch niemand für die Installation einer Verschlüsselung entwickelt. Der Grund dafür ist einfach: Damit kann man kein Geld verdienen.

Den Gegenbeweis zu Deiner These (aka X.509) selbst zu nennen und sogleich pauschal als „umständlich“ abzuqualifizieren ist ein netter rhetorischer Trick, erzeugt aber keine wahre Aussage. Denn auch wenn ich es „umständlich“ finde, morgens aufzustehen, hält sich das Mitleid meiner Zeitgenossen arg in Grenzen.

Zurück zum Thema: hierarchische, zertifikatsbasierte Systeme sind ubiquitär im Einsatz, nur wird die jeweilige PKI-Infrastruktur eben kontextgebunden eingesetzt und finanziert (z.B. Bankkarte, Gesundheitskarte, Firmenausweis, eduroam, Elster, etc.) und steht deshalb nicht als universelle, kostenlose Dienstleistung für jedermann bereit.

„Universelle“ Lösungen gibt es durchaus, aber die sind (zu Recht) entweder mit Kosten oder Arbeit für den einzelnen Nutznießer verbunden: Wer es bequem und zentralisiert mag, kann sich beim Trustcenter seiner Wahl ein Zertifikat shoppen. Wer die Sparbrötchen-Nummer schieben will, pfeift auf die Hierarchie, nimmt PGP und muss selbst für die Reputation seines Zertifikats arbeiten.

Darf ich ihn auch in andere Sprachen übersetzen?

Ich würde gerne eine Version für Esperantosprecher erstellen.

Ich bin so dreist, hier auch noch auf meinen Artikel zu OpenPGP hinzuweisen, den ich vor einiger Zeit geschrieben habe: Sichere E-Mail-Kommunikation mit OpenPGP.

Bevor man irgendwas verschlüsselt, sollte man sich klar machen ob es Sinn macht es zu verschlüsseln. In den meisten Fällen macht es keinen Sinn, und nur verschlüsseln um der Verschlüsselung willen ist auch nicht clever. Zunächst sollte man sich selbst sensibilisieren, und sich im Klaren sein dass die Kommunikation von diversen Institutionen mitgelesen werden kann. Und wenn es dann noch notwendig ist sensible Daten zu versenden, dann sollte man verschlüsseln.

Grade für Unternehmen sollte die Verschlüsselung eine große Rolle spielen, das Problem ist allerdings dass nicht jeder Empfänger bereit (oder in der Lage) ist mit meinen verschlüsselten Daten etwas anzufangen.

Für mich ist die Verschlüsselung leider nicht die Lösung zu dem aktuellen Problem.

Gruß

etis

Laut diesem Artikel ist es für Privatanwender sogar möglich, die PGP-Verschlüsselung von Symantec, die einerseits etwas benutzerfreundlicher ist und anderseits sich auch problemlos in Outlook integiert, kostenlos zu nutzen. Ob man lieber quelloffene Programme bevorzugt, überlasse ich dem persönlichen Geschmack.

http://cybernetz.net/symantec-pgp-gratis

https://www.symantec.com/de/de/desktop-email-encryption

Leute die auf einem iPhone oder MacOS verschlüsseln haben da was falsch verstanden. Genau so wie die, die es auf Windows tun.

Diese ganze proprietäre Software hat – wie auch die entsprechenden Internetdienste – den Drittzugriff schon frei Haus eingebaut. Da lohnt sich dann das verschlüsselnt wirklich nicht mehr. Das ist nur gefühlte Sicherheit, ohne einen tatsächlichen Mehrwert.

Ehrlich das ist schitzo.

Schon die Benutzung der Software und dann noch crypto drauf. Aber auch die Möglichkeiten der Crypto auf den Systemen so anzupreisen als würden die Sicherheit bieten.

Das ist genau die gleiche Art von Unsinn, die die ganzen Mode-Grünen betreiben, wenn sie im Winter bio-Erdbeeren im Alnatura kaufen aus Äquador versteht sich…

Kommunikation zu verschlüsseln gibt nur dann irgendwas her, wenn die Endpunkte der Kommunikation entsprechende Sicherheitsstandards erfüllen.

GNU/Linux oder BSD hilft ^^

http://prism-break.org/

Korrekt. Verschlüsselung auf iOS, MacOS, Android oder Windows ist einfach nur Greenwashing, keine Hilfe für irgendwas oder irgendwen.

Realitätsfern: Wie bereits im verlinkten Artikel geschrieben, das ganze Thema ist sehr realitätsfern. Wenn ich meinen Schülern PGP vermittle, sind sicher einige zunächst interessiert. Spätestens wenn es um die Unterstützung von Facebook oder Whats App geht, habe ich sie verloren. Klar gibt es Alternativen, aber wenn man dort nicht seine Peer-Group findet, hat sich das Thema schnell erledigt. Das Mail-Postfach wird von tausenden FB-Status-Mails überflutet. Das zum Thema Mail.

Die genannte App für iPhones ist wohl ein Witz. Ich weiß, da liegt an Apple, aber leider ist das die Realität.

Besser wäre da vielleicht S/Mime, wo wir aber das Zertifikats-Problem haben.

Wie sieht es mit der Unterstützung von Windows Mail (nicht Outlook) aus? Gibt es da was? Der normale Anwender installiert sich kein extra Mail-Programm. Meistens wird der Browser verwendet.

Apropos Thunderbird: Das Programm wird meines Wissens nach mich mehr weiterentwickelt.

Habe in meiner Abschlussarbeit mal PGP Desktop mit Probanden getestet. Damals hat PGP Desktop einen Proxy-Ansatz verfolgt. Kein Proband hat es geschafft, ohne Hilfe eine Mail zu versenden. Die Alternative KDE mit KMail hat nicht besser abgeschnitten.

Sorry, bin pessimistisch. Mail-Verschlüsselung hat sich erledigt.

Du nimmst gerade pubertierende als Maßstab. Ist kein guter. Die machen halt dummes Zeug ^^

Thunderbird mit Enigmail auf nem Debian schafft meine 9 jährige Schwester nach meiner 10 minütigen Verbalanleitung. Vielleicht waren deine Probanden unfähig oder unwillig – vielleicht weil sie den Ernst der Lage nich erkannten ;)

Die Probanden waren hauptsächlich Studenten diverser Fachrichtungen.

Deine Tochter war sicher nicht in der Lage, Debian und Enigmail für TB einzurichten. Hat man einen Experten zur Hand, ist Verschlüsselung nicht das Problem. Nicht jeder kennt jemanden, der sich mit der Materie auskennt.

Verschlüsselung wird in der 11. Klasse behandelt. Hier zeigt sich, dass die Kommunikation hauptsächlich nicht mehr per Mail abläuft.

Außerdem ist der Leidensdruck trotz NSA nicht wirklich hoch.

Hi! Danke – dass das Thema nie in den breiten Medien wie ARD und ZDF ernsthaft aufgegriffen wird, ist fast ärgerlich. Es müsste der Provider einem doch eigentlich nahelgen, dass man seine Emails von Anfang an verschlüsseln sollte. Auch Mozilla sollte das vielleicht noch klarer machen mit einem gemeinen PopUp beim nächsten Update oder so…damit auch endlich mal jemand eine verschlüsselte Mail empfangen, bzw. ich mal jemandem eine senden kann… :)

Die Idee von GPG ist ja an sich nett, aber es krankt in der Praxis an diversen Problemen.

1) Es ist zu kompliziert. Selbst mit dieser Anleitung wird ein Anfänger es nicht hinbbekommen, sicher mit GPG Mails zu verschlüsseln.

2) Es ist enorm unpraktisch. Das liegt zwar zu großen Teilen an den Umsetzungen der diversen Mailprogramme, verhindert aber erfolgreich, dass es sich verbreitet. Viele Mailprogramme erlauben es z.B. nicht, verschlüsselte Mails zu durchsuchen.

3) Es ist unausgegoren. Dass der Betreff einer Mail nicht mitverschlüsselt wird, ist ein ganz großer Design-Fehler und noch schlimmer wird das Ganze dadurch, dass das in vielen Anleitungen zu PGP/GPG nicht einmal Erwähnung findet. Praktisch ist doch oft der komplette Inhalt einer Mail bereits im Betreff zusammengefasst, so dass grade die Verschlüsselung des Betreffs wichtig wäre. Hat man das realisiert und verwendet deswegen keinen Betreff bei seinen Mails, ist man wieder bei Punkt 2) angelangt. Grade wenn man viele Mails erhält/versendet, ist das völlig unpraktikabel.

Blöde Frage:

Kann nicht jeder, der den öffentlichen Schlüssel hat, meine Mails abfangen und lesen?!

Sicher ist es doch maximal für den E-Mailverkehr zwischen dauerhaften Geschäftsparnern oder Freunden den ich im Vertrauen meinen öffentlichen Schlüssel gebe.

Damit man eine sichere Kommunikation mit z.B. einem potentiellen Kunden aufbauen könnte, müsste man den öffentlichen Schlüssel doch z.B. auf der eigenen Webseite hinterlegen – und damit wäre er auch für NSA und Konsorten nutzbar…

Oder verstehe ich da etwas nicht???

Keine blöde Frage. Es geht aber trotzdem nicht, da sich die mit dem öffentlichen Schlüssel verschlüsselten Texte nur mit dem privaten Schlüssel wieder entschlüsseln lassen. Die Hinterlegung des öffentlichen Schlüssel bedeutet also nur, dass verschlüsselte Emails an den Inhaber des privaten Schlüssels gesandt und von diesem entschlüsselt werden können.

Achso. D.h. der öffentliche Schlüssel ist garnicht zum Lesen meiner Mails gedacht, sondern um mir verschlüsselte Mails zu schicken?!

D.h. also auch, dass ich erstmal den öffentlichen Schlüssel eines Adressaten brauche, um ihm eine verschlüsselte Mail zu schicken – korrekt?!

Werden verschlüsselte Mails von Mailprogrammen beim Eingang eigentlich dauerhaft entschlüsselt oder läuft man Gefahr, dass alte Mails nicht mehr zu lesen sind, wenn man den privaten Schlüssel veriert?

Nein, nach meiner Erfahrung bleiben die verschlüsselt und das ist für mich auch das Problem, da die Suche nicht mehr funktioniert.

Hallo,

ich verwende GPG Schlüsselbund, Enigmail und thunderbird. Ich habe nun nur noch ein Problem mit dem Importieren der privaten Schlüssel. Ich habe diesen Schlüssel als Textblock bekommen, kann also leider nicht vom Schlüsslserver oder einer Datei importieren. Wißt ihr ein Programm das ich verwenden kann, um aus dem Text eine entsprechende Datei zu erzeugen? Mein Computer ist ein Mac.

Vielen Dank

Klaus

habs jetzt auch hinbekommen:)

Die Erfahrung zeigt dass der Mensch bequem ist und – bspw unter iOS – keine Lust hat eine App zum öffnen wenn das System bereits eine Möglichkeit zum versenden vorgibt.

Deswegen hat mein Arbeitgeber sich schon vor Ewigkeiten dazu entschlossen, wichtige Informationen einfach in ein angehängtes Dokument zu packen. Das ermöglicht die Versendung von jedem Gerät, höchste Kompatibilität. Und ist durch die zwei Schlüssel ebenso sicher.

hi, ich wuerde das gern mal testen.

habe für die angegebene mail adresse einen schluessel angelegt….

wie weiter?

HG

AK

Guten Abend

Herzlichen Dank für diese sehr ausführliche Anleitung. Das von Ihnen beschrieben Programm war mir bislang noch kein Begriff. Ich habe stattdessen gelegentlich Emails in Outlook mit dem Programm IS-FOX Encrypt verschlüsselt. Auch sehr zu empfehlen.

Beste Grüße,

W.Haman

Mich würde mal interessieren, wie die geneigte Leserschaft das Thema „Verschlüsseln auf Android“ bewertet.

Ich habe darüber nachgedacht und ich empfinde einiges Unbehagen, wenn ich daran denke, dass ich dafür meinen geheimen Schlüssel auf ein Android-Device schieben müsste.

Da liegt dann der Key herum… ist ja nicht so, dass hin und wieder solche Sachen wie „WLAN-Zugänge Klartext-Blablubb“ geschehen.

Wahrscheinlich ist es eh trügerisches Empfinden, dass mein Key auf nem PC sicherer liegt, aber ich hab mich zur Android-Keyablage noch nicht entschlossen.

Verschiedene Keys nutzen. Wenn Du unterwegs bist und Dir jemand eine Mail an dden Desktop-Key schickt, mit Hinweis auf anderen Key antworten und nochmal schicken lassen.

Ein GPG Programm, dass auch Outlook 2010 und 2013 unterstützt ist zum Beispiel http://www.giepa.de/Produkte/gpg4o auf dieser Seite habe ich auch viele Infos rund um das Thema sichere Verschüsselung gefunden. Hat vielleicht jemand Erfahrung damit?

Ich würde ja gerne meine Mails verschlüsseln und hab es auch schon mit PGP und S/Mime mal ausprobiert.

Aber dann hab ich gemerkt, dass ich meine alten Mails nicht mehr durchsuchen (!) kann. Das ist leider für mich ein Killerargument dagegen, da meine Mail-Datenbank für mich eine unverzichtbare Infomationsquelle ist. Ich kann nicht einsehen, warum das so sein muß.

Hat jemand eine Lösung?

Ich habe dazu die Entwickler auf der enigmail Mailingliste gefragt. So wie es scheint, werden sie dieses Feature in naher Zukunft nicht einbauen. Die Gründe dafür sind, dass sie (1.) dazu in den Speicherprozess von Mails eingreifen müssten, was die Gefahr birgt, das Mailpostfach zu beschädigen. (2.) Weil verschlüsselte Mails viele verschiedene Arten von Verschlüsselung besitzen können (PGP/inline, S/Mime, nur verschlüsselte Anhänge, etc.) Die Entwickler scheuen wohl den Aufwand, diese Fälle alle abzudecken. Schade.

Meine Lösung, die nur nur unter Linux funktioniert: Ich speichere meine Mails mit dem Mail-Reader mutt entschlüsselt in meinem lokalen Postfach ab und lösche die verschlüsselte Mail. Klappt wunderbar. Schade, dass die enigmail-Entwickler nicht einfach den Code von mutt übernehmen… :-/

Natürlich gibt es auch die sichere Verschlüsselung von Emails mittels OTP-Verfahren.

zum Bsp.: crypto.jimdo.com

Es bleibt das Problem, dass zum Beispiel Enigmail E-Mails nicht dauerhaft entschlüsseln kann und 1. Die E-Mails nicht mehr lesbar sind, wenn der Schlüssel abhanden gekommen ist (oder auch abgelaufen, ich bin mir nicht ganz sicher) und 2. Die Suchfunktion des E-Mail Programmes die Mails nicht für die Suche indexieren kann. Selbst wenn die E-Mails dauerhaft entschlüsselt werden könnten, wäre so die Verwendung von IMAP Postfächern nicht mehr möglich, welche heute quasi Standard sind (Die Mails lägen unverschlüsselt beim Provider). Solange es dafür keine Lösung gibt, ist Verschlüsselung leider immer noch nicht nachhaltig anwendbar und wird sich nicht für den Allgemeingebrauch durchsetzen.

Was gerade Neulinge SEHR verwirrt. Sie werden KEIN PGP finden – nirgends ! Denn das für Windows heißt nicht PGP sondern GPG4Win !

http://www.gpg4win.de

Und was auch kaum einer weiß das gibt es auch als portable !

http://gpg4usb.cpunk.de/

Bitteschön :-)

Hallo, ich finde diesen Bericht über verschlüsselte Emails sehr interessant.Evtl. das auch nur einen Anhang zu verschlüsseln, das wäre genau mein Ding. Also, ich Fred möchte meiner Frau Petra von meinem iphone eine scheinbar normale Mail zuschicken, die aber einen nur für sie lesbaren Anhang hat.Sie arbeitet bei einer Krankenkasse an einem PC der für alle einsehbar ist. Geht das ohne das auf diesem Fremd-PC ein Programm installiert werden muß, denn dann geht es leider nicht.

Vielen Dank für eine mögliche Antwort.

Fred Kelbassa

Ich weiß nicht genau, was du dir unter einem verschlüsselten Anhang vorstellst, aber auch ein verschlüsselter Anhang ist ein Anhang und als solcher sichtbar. Er kann lediglich nicht ohne den privaten Schlüssel geöffnet werden.

Um irgendetwas (E-Mail, Anhang, Datei, Text, etc.) zu entschlüsseln benötigst du eine entsprechende Software (im Fall von PGP ist das GnuPG). Ob diese auf dem von dir erwähnten PC bereits installiert ist kann ich dir nicht beantworten.

Was deine Frau auf diesem PC aber auf jeden Fall bräuchte um eine Mail oder einen Anhang zu entschlüsseln, ist ihr privater Schlüssel. Und diesen auf einem öffentlichen PC zu hinterlegen macht irgendwie die ganze Verschlüsselung hinfällig.

Würde gerne auf das Angebot zurückkommen.

Danke, Gruß Denis

despite the concerns about keeping private keys on a mobile device …

because k9 does not support pgp/mime, it is not recommended to use k9 (attachements will not be encrypted!). k9 can also not decrypt pgp/mime encrypted emails. pgp/mime is the modern standard for pgp encryption.

squeaky mail supports pgp/mime:

https://play.google.com/store/apps/details?id=com.imaeses.squeaky&hl=de

Hi,

schön ist die Einbettung in HTML. Hier gibt es auch ein ganz nettes Projekt..

http://www.marcpickardt.de/2014/04/28/pgp-auf-die-schnelle-mit-encrypt-to/

Grüße

MP

Der Link zu todamax ist wohl veraltet und existiert nicht mehr (wegen der Abschaltung von kostenlosen DynDNS.org-Accounts). Statt „todamax.kick-ass.net“ ist nun „todamax.net“ bzw. „blog.todamax.net“ die richtige Domain. Bitte ändert das doch, damit man weiter auf den Artikel hier verweisen kann, danke!

Warum PGP nutzen?

Auch das ist ein Thema auf meiner Page.

http://www.mariomario.de/Home/PGP.html

Ich konnte zwar schon einige bekannte und Freunde dazu bringen nur noch verschlüsselt zu mailen, aber der große Teil kann es nicht nachvollziehen…

Warum sollte ich denn überhaupt verschlüsseln?

Ich bin auf meiner Page auf einige Fragen eingegangen die ich immer wieder hören muss. Das ganze dauert keine 10 Minuten und man könnte ( sofern man will ) verschlüsselt mailen und den Geheimdiensten dieser Welt den Digitalen Mittelfinger zeigen. Allein schon aus Prinzip sollte es jeder PGP nutzen. Ich hoffe ich konnte nur einen Menschen überzeugen.

Viel Spass und Gruß Mario.

Ich bin gerade dabei in meinem neuen Blog möglichst DAU-taugliche Anleitungen für die Einrichtung von PGP Verschlüsselung hochzuladen – Webmail bzw. Mailvelope ist schon fertig: http://blog.tiniwini.de/e-mail-verschluesselung-einrichten-pgp-fuer-webmail/ LG!

Hier eine deutsche Anleitung zur PGP-Mailverschlüsselung unter Android:

http://www.giga.de/webapps/google-mail/tipps/e-mail-verschluesselung-pgp-in-android-apps-nutzen-gegen-prism-amp-co/

Die im Text verlinkten Anleitungen zu OpenPGP unter Android sind völlig veraltet. Die modernste und beste freie Software ist OpenKeychain (http://www.openkeychain.org/) in Verbindung mit K-9 Mail.

bitte um hilfe bei der verschlüsslung von e mails

Wenn ihr (ziemlich) sicher sein wollt benutzt doch einfach Tails und Onion Mail. Da kann euch dann fast niemand was da es standartmäßig GPG verschlüsselt ist, 100% Sicherheit bekommt man aber nie ;D

Für Android gibt es auch die sehr schöne App R2Mail2 – PGP und S/Mime quasi out of the box.

Emailverschlüsselung mit Thunderbird ist heute einfacher denn je. Der im Artikel verlinkte Blog https://blog.ch-becker.de/sicherheit/emails-verschluesseln-mit-thunderbird-unter-windows/ ist noch immer aktuell und funktioniert Prima.

Ich würde gern eine Zertifizierte Signatur für meinen Schlüssel haben, damit ich auch Behörden und Öffentliche Schreiben unterzeichnen kann. Nur bin ich nicht bereit jedes Jahr unzählige Euros zu zahlen. Ein kostenloses Zertifikat das nicht abläuft wäre ideal! Wo kann man das bekommen? Ansonsten kann man das Verschlüsseln vergessen! Auch die Smartcard Technik wird sehr vernachlässigt, für Linux gibt es praktisch keine vernünftigen Anwendungen! Angeblich gibt es Millionen Linux Programmierer, aber keiner macht in diesen Bereichen ein Projekt.